发现子域名

在本节中,我们将研究子域名。在互联网上我们到处都可以看到子域名,例如subdomain.target.com。常见的有beta.facebook.com,mobile.facebook.com,或者user.facebook.com。比如:mail.google.com,它也可以用于Gmail服务。子域名在很多情况下使用,网站为自己的用户提供子域名,例如,对于某些客户或员工,因此除非是某种VIP客户,否则不会对其进行广告宣传。我们不会在搜索引擎上看到子域名,永远不会看到它们的链接,因此它们可能包含有助于我们访问整个网站的漏洞或漏洞,但从未知道漏洞,因为它们是从未正式对外公开。另一个是,当许多大型网站试图添加新功能或安装新的网站更新,然后将其安装在子域中,所以beta.facebook.com,其中包含Facebook的测试版,包含实验性功能。实验性功能对于黑客来说非常有用,因为它们仍处于开发阶段,并且很有可能在其中找到漏洞。这实际上是正确的,因为在一段时间之前,有人能够为任何Facebook用户强制恢复密码密钥,并且能够访问任何Facebook用户的帐户。这只能通过beta.Facebook.com实现,因为Facebook曾经检查过多次尝试或尝试失败,并且他们没有在测试版中实现该安全功能,因为他们认为没有人会去那里。Beta通常比普通网站有更多问题,因此尝试入侵它是非常有用的。在本节中,我们学习如何找到尚未对外发布子域,这样我们就可以获得目标的子域。

我们将使用一个名为knock的工具。这个工具非常简单,不需要安装它。只需要使用git命令下载它。输入命令git clone,然后跟上工具的URL,如下所示:

下载后,使用cd命令进入下载的目录,此目录中有.py文件,如下所示:

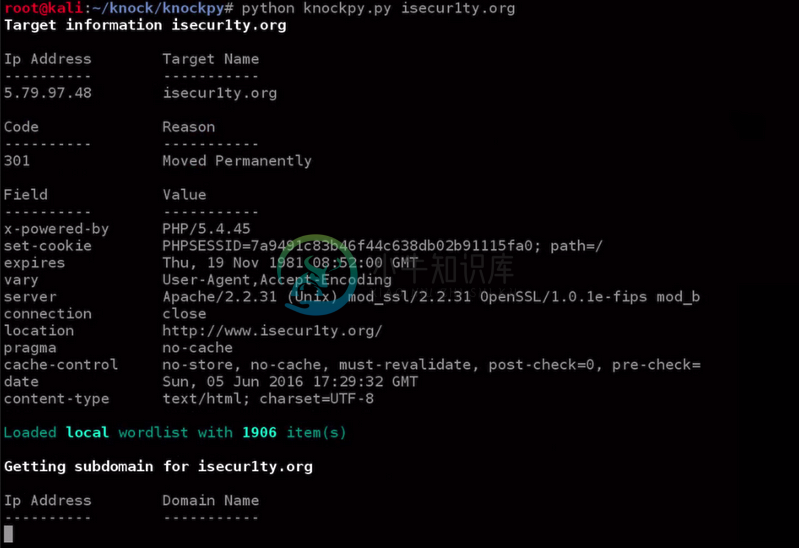

现在,我们使用python knockpy.py命令运行此文件,然后我们将进入想要获取子域的网站,即isecur1ty.org。命令如下:

它将对isecur1ty执行蛮力和基于Google的子域搜索,它将向我们显示任何可能具有的子域,我们可以尝试测试其安全性并查看其上安装的内容。也许我们能够通过该子域访问该网站。扫描完成后,我们可以在下面的屏幕截图中看到,我们设法找到了7个未公布的子域:

现在,其中一个子域是ftp.isecur1ty.org。我们已经讨论过isecur1ty.org,localhost.isecur1y.org只是一个本地子域。可以看到有一个mail.isecur1y.org子域名,我们可以看到一个非常有趣的新闻子域:news.isecur1ty.org。它实际上确实包含已经处理过的脚本的beta版本。因此,如果有人试图入侵这个网站,他们实际上会看到有一个正在开发的脚本,并且很有可能他们能够在其中找到漏洞并获得对整个网站的访问权限。

它再次展示了信息收集的重要性,可用于访问网站。如果我们不这样做将会遗漏很多东西。例如,我们可能缺少包含大量漏洞的整个脚本,或者我们可能缺少管理员登录页面或员工登录页面。