Nexpose分析

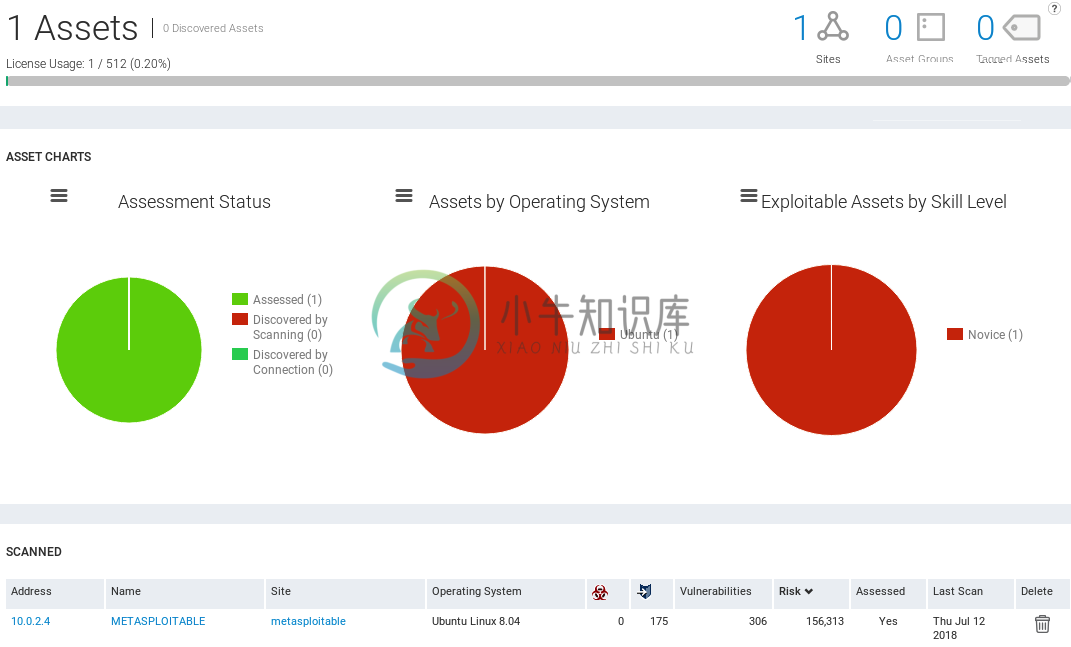

扫描结束后,我们进入Asserts页面。在下面的屏幕截图中,可以看到我们扫描了一个资产,并且资产在Ubuntu上运行。我们需要入侵这项资产的技能是Novice:

正如我们在前面的截图中看到的,Nexpose展示了比Metasploit社区更多的信息。Nexpose是一个更高级的漏洞管理框架。

我们可以在下面的屏幕截图中看到,我们扫描了一个METASPLOITABLE目标,该站点是Global,它在Ubuntu Linux 8.04上运行。我们未发现任何恶意软件,但是有175个漏洞和306个漏洞。通过Metasploit社区,我们只发现了1个可利用的漏洞和8个可以使用的模块。但在Nexpose中,我们发现了306个漏洞。在这方面,我们发现了比Metasploit社区更多的漏洞和漏洞。

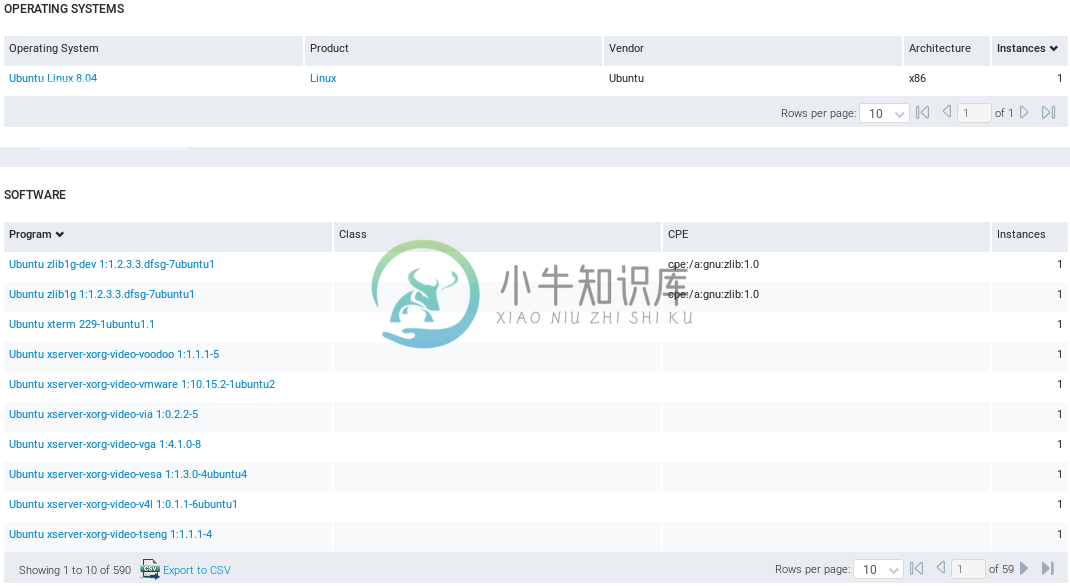

我们可以看到存在风险因素。还可以看到上次扫描完成的时间。如果向下滚动,可以看到操作系统是Ubuntu Linux 8.04。可以看到目标计算机上安装的软件:

在我们设法入侵之后,找到可用于增加我们特权的本地漏洞非常有用。例如,如果我们有一个普通用户想成为root用户,那么可以使用本地缓冲区溢出来增加权限或做其他类型的东西。在后期使用中,这些非常有用。

如果向下就能看到目标计算机上安装的服务。我们可以看到各种服务的运行方式如HTTP,DNS等:

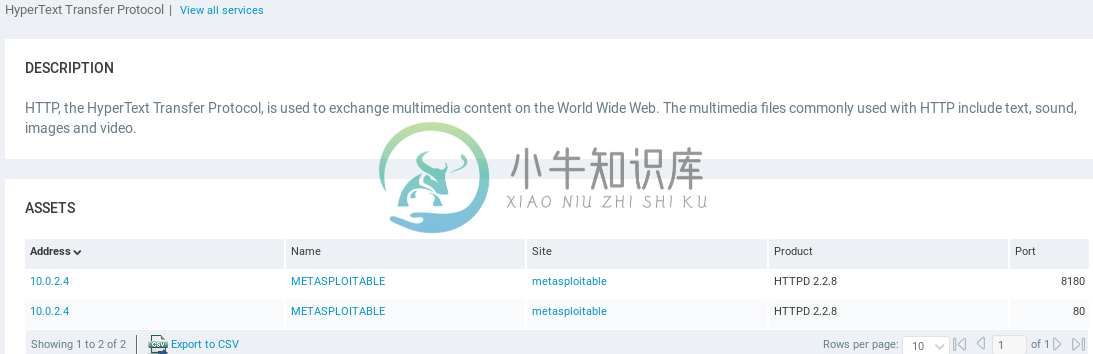

如果点击这些服务,我们将会看到有关它们的更多信息。例如,如果我们单击HTTP服务,我们将获得有关它的描述以及在其上运行的端口。在下面的屏幕截图中,我们可以看到HTTP在端口80和端口8180上运行:

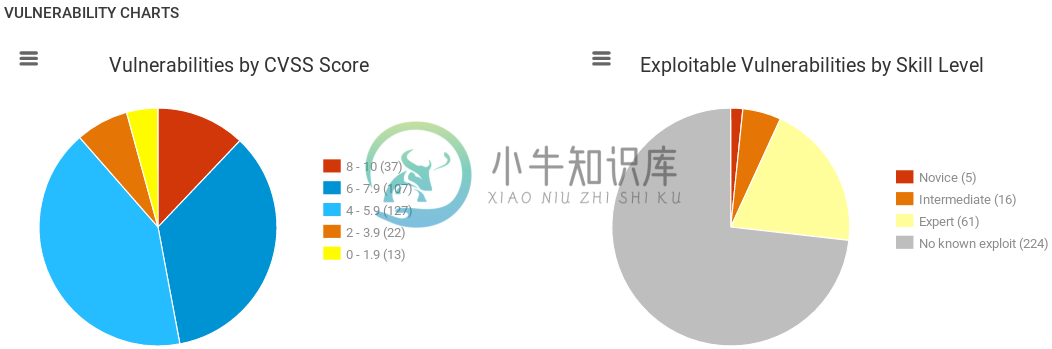

如果我们向上滚动,如果想要仔细查看漏洞,可以转到漏洞页面:

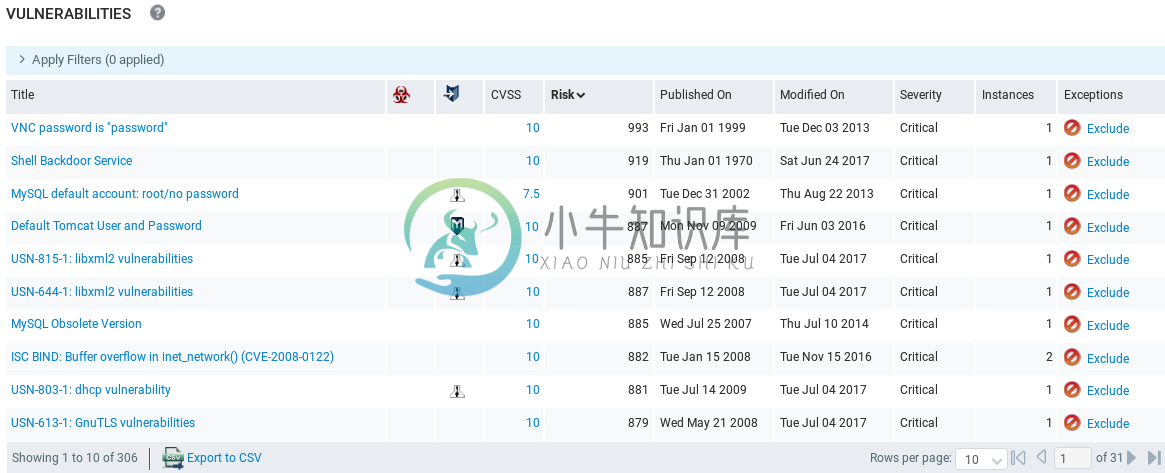

在上面的屏幕截图中,我们可以看到有一个关于漏洞的图表,这些漏洞基于风险因素并基于技能级别进行分类,以便利用这些漏洞。在左侧,他们根据风险因素进行分类,在右侧根据技能水平进行分类。当向下滚动时,可以看到所有漏洞的列表,我们可以使用箭头在它们之间切换:

同样,如果存在漏洞,我们可在漏洞利用图标下看到它,如果有任何恶意软件,我们将在恶意软件图标下看到。现在,列出的所有主要漏洞都没有使用工具进行利用,但它们是根据风险进行排序的。

在上面的屏幕截图中,可以看到发现VNC密码是“password”。我们可以进入并尝试使用VNC进行连接。VNC是一种与远程桌面非常相似的服务。它将向我们展示桌面,它将允许我们获得对目标计算机的完全访问权限,就像远程桌面一样。它告诉我们登录密码是”password”。还有一个后门Shell Backdoor Service正在运行,我们已经使用过了。

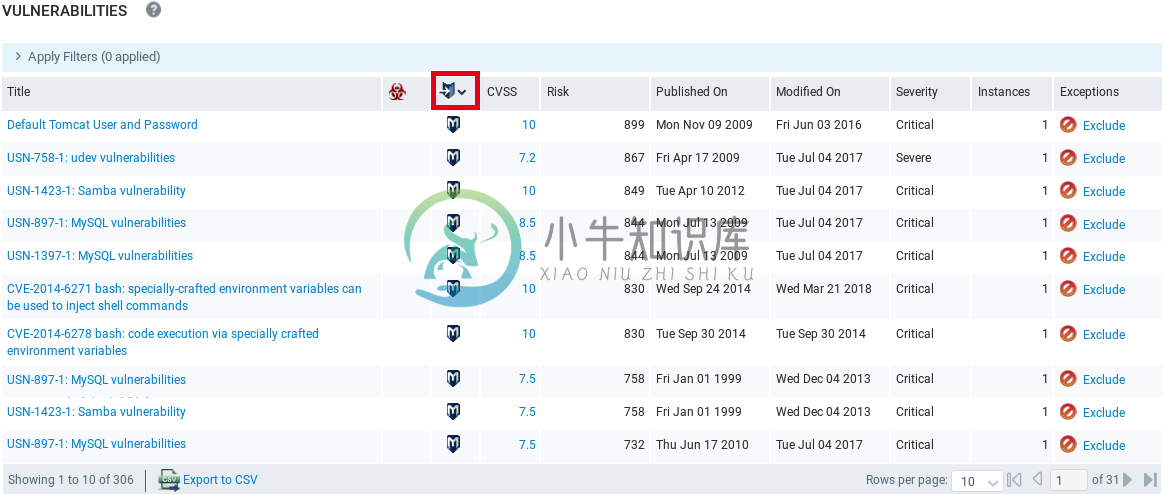

现在,我们将看一些可以利用的东西。点击漏洞利用图标按漏洞对它们进行排序,可以看到它们都有一个M徽标,这意味着它们可以使用Metasploit进行利用:

在上面的屏幕截图中,有可以使用的远程Shell服务和远程登录服务,我们已经看过了。我们点击之前没有见过的内容,例如Default Tomcat User和Password。在下面的屏幕截图中,可以看到此漏洞的描述:

在下面的屏幕截图中,可以看到运行端口是8180,可以看到为什么它认为这个特定目标容易受到这种攻击:

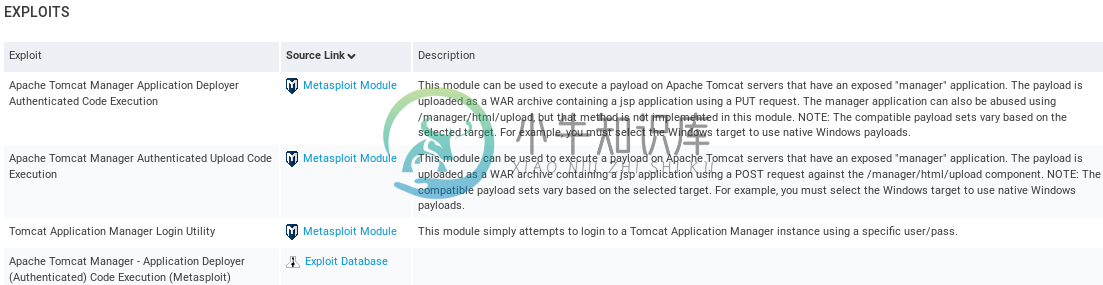

如果向下滚动,它将告诉我们如何利用它:

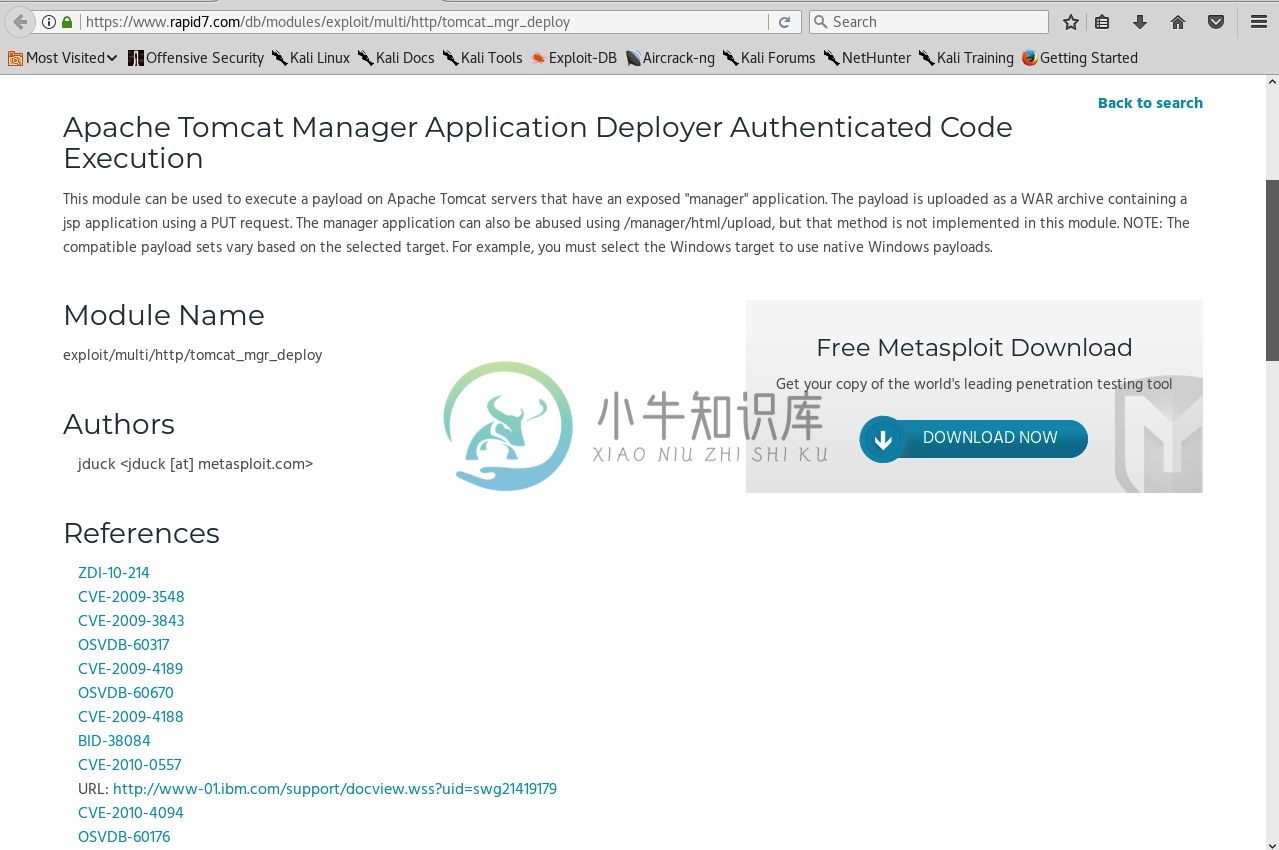

在上面的屏幕截图中,有三个不同的模块可用于利用它,但它并不一定要利用它。有时只看到可用于验证此漏洞存在的模块。但是这些模块与它相关联,如果点击Source Link下的任何Exploit,它将进入到Radip7页面,在Googled搜索相关内容时看到它们:

在上面的屏幕截图中,可以看到模块名称,我们可以将其复制并粘贴到Metasploit中,在其中运行show options,然后使用与Metasploit基本部分中相同的方式进行开发。如果进一步向下滚动,可以看到特定漏洞的REFERENCES:

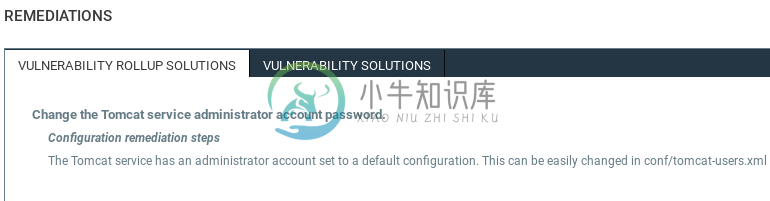

在底部,它将展示如何修复此漏洞的修复:

对于此漏洞,我们将更改管理员密码,而不使用默认配置。我们单击“报告”选项卡为我们执行的每次扫描生成报告:

在上面的屏幕截图中,我们可以看到报告有三种不同类型的模板。在创建报告中,看到有一个审计报告,其中包含程序员的大量详细信息。还有执行报告包含较少的信息,并且是顶级人员的模式,例如对技术人员没有太多经验的经理。我们可以选择我们想要的任何模板并将其命名为模板。在上面的屏幕截图中,我们将此报告称为metasploitable报告。如果滚动一点,可以选择想要的格式:

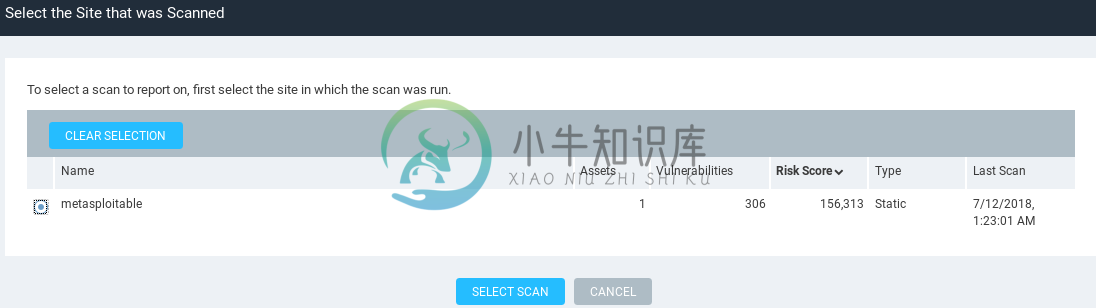

在上面的屏幕截图中,它设置为PDF。现在单击Select Scan,然后选择我们要为其生成报告的目标扫描,并选择metasploitable:

现在,单击SAVE&RUN THE REPORT以生成报告。

还可以在每次扫描完成时安排自动报告。例如,每周扫描一次,也可以每周生成一份报告。可以通过点击报告来下载报告:

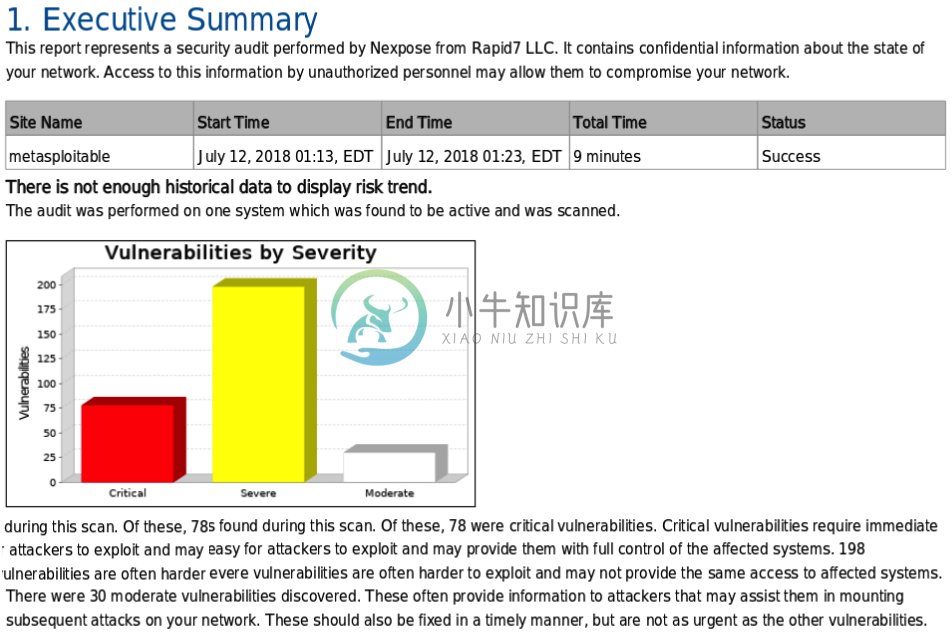

在上面的截图中,可以看到它有日期,标题,它有所有已发现的漏洞,但这是执行报告。它包含有关漏洞利用的小细节和更多图形化内容,向管理人员展示已发现的风险以及它们的重要性:

在上面的屏幕截图中,可以看到Nexpose向我们展示了更多细节,而且它更加先进。它面向更大的基础架构,更大的公司,我们需要始终确保一切都是最新的,一切都已安装,并且没有任何漏洞。