使用arpspoof进行ARP欺骗

在本文章中,我们演示如何进行实际的ARP中毒攻击,重定向数据包流并使其流经我们的设备。我们将使用一个名为arpspoof的工具,它是名为dsniff的套件的一部分。该套件包含许多可用于启动MITM攻击的程序。我们将看到如何使用arpspoof工具来执行ARP中毒,这会通过我们的设备重定向数据包流。

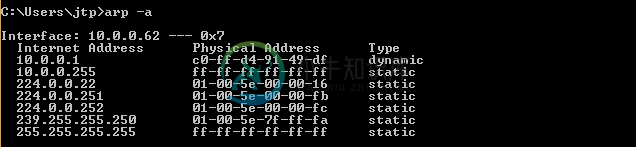

现在,让我们看一下,在目标上,Windows是目标设备,我们将进入ARP表。因此,我们将在Windows机器上运行arp -a以查看ARP表。在下面的屏幕截图中,可以看到接入点的IP地址是10.0.0.1,我们可以看到它的MAC地址是c0-ff-d4-91-49-df。它存储在ARP表中:

所以,我们现在连接到目标网络。使用工具arpspoof -i来选择网卡,即wlan0。然后我们将把目标Window设备的IP地址设置为10.0.0.62。然后我们将把接入点的IP地址设置为10.0.0.1。我们告诉接入点客户端IP地址具有我们的MAC地址,接下来,我们将告诉接入点是目标客户端:

在此之后,我们将再次运行arpspoof,我们将告诉客户端我们是接入点(而不是告诉接入点我们是目标客户端),所以只是要调换IP的位置:

因此,通过运行前面的命令,就可以欺骗客户端和访问点,数据包流过我们的设备。

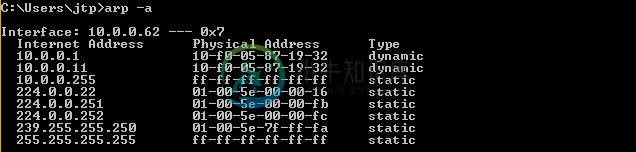

一旦进行攻击成功后,我们会看到目标接入点的MAC地址已更改。在下面的屏幕截图中,可以看到接入点的MAC地址从c0-ff-d4-91-49-df更改为10-f0-05-87-19-32,这是Kali机器的MAC地址。

现在,我们启用IP转发。这样做是为了当数据包流过我们的设备时,它们不会被丢弃,因此通过设备的每个数据包实际上都会转发到它的目的地。因此,当我们从客户端获取数据包时,它会转到路由器,当数据包来自路由器时,它应该转到客户端而不会被丢弃在我们的设备中。所以,我们使用以下命令启用它:

Windows 设备现在认为攻击者设备是接入点,并且每当Windows设备尝试与接入点通信时,它将向攻击者设备发送所有这些请求。这会将我们的攻击者设备置于连接的中间人,我们将能够读取所有数据包,修改它们或删除它们。