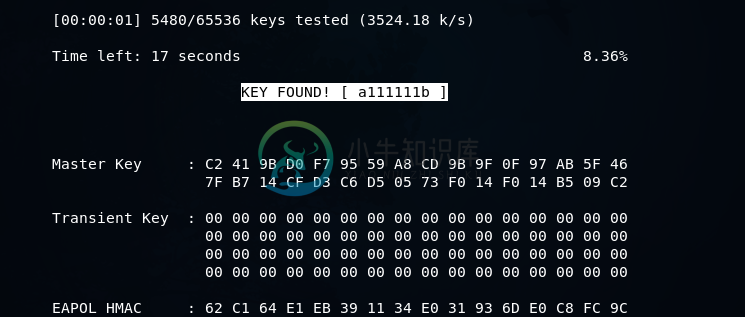

要破解WPA或WPA2,需要首先从目标AP捕获握手,然后我们需要一个包含许多密码的词表(wordlist),我们将尝试使用这些密码。现在我们已经捕获了握手,我们准备好了一个词表(wordlist)。现在使用aircrack-ng破解目标AP的密钥。aircrack-ng将通过词表(wordlist)文件,将每个密码与目标AP的名称组合,并创建成对主密钥(PMK)。该PMK是使用称为PBKDF2的算法创建的。它不仅仅是组合密码和BSSID。它以某种方式加密,并将PMK与握手进行比较。如果PMK有效,则使用的密码是目标AP的密码。如果PMK无效,则aircrack-ng会尝试比较下一个密码。

使用aircrack-ng,包含握手的文件名 - wep_handshake-01.cap,-w和词表(wordlist)的文件名称text.txt。命令如下:

现在按下Enter键,aircrack-ng将通过密码列表。它将尝试所有密码,并将每个密码与目标AP的名称组合以创建PMK,然后将PMK与握手进行比较。如果PMK有效,则用于创建PMK的密码是目标AP的密码。如果PMK无效,那么它将尝试下一个密码。

在下面的屏幕截图中,可以看到找到密钥: