有效载荷(Payloads)简介

当安装了Veil,我们可以查看它的命令。这些命令很简单,如下面的屏幕截图所示。例如:exit命令用于退出程序,info用于提供有关特定工具的信息,list用于列出可用工具,update用于更新Veil,use启用任何工具的使用,如在给定的屏幕截图中显示:

在上面的屏幕截图中,我们可以看到Veil中使用了两种类型的工具:

Evasion:此工具用于生成无法检测到的后门。Ordnance:此工具用于生成Evasion使用的有效负载,它更像是一种辅助工具。

有效负载是代码的一部分,可以满足我们的需求。在这种情况下,它为我们提供了反向连接,在目标计算机上下载并执行某些操作。使用use命令来启用任何工具。当想要运行Evasion,可以运行use 1命令。当Veil-Evasion加载时,我们应该看到类似于以下命令的内容:

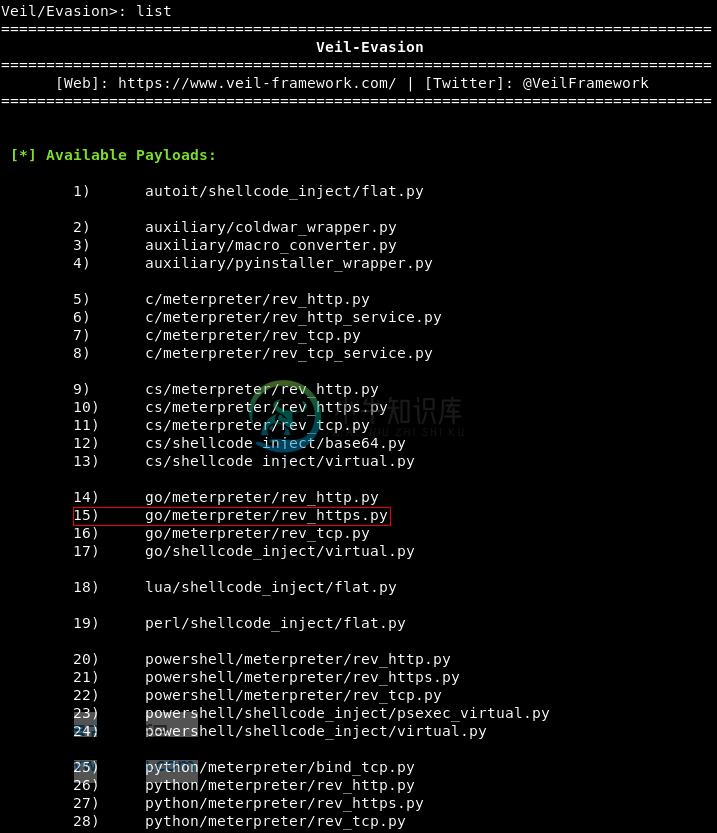

在上面的屏幕截图中,可以看到Veil提供了可以在此工具上运行的命令列表。如果想要列出所有可用的有效载荷,共有41个。在下面的屏幕截图中,我们可以看到每个有效载荷分为三个部分,我们已经突出显示了我们将要使用的有效载荷15个)。其中,go/meterpreter/rev_https.py如下图所示:

有效负载名称的第一部分是有效负载将被包装的编程语言。在上面的屏幕截图中,我们可以看到使用的语言包括:C#,Python,GO,C,PowerShell和Ruby。在这个例子中,我们将使用go语言。

有效载荷的第二部分是有效载荷的类型。换句话说,将在目标网络上执行的代码类型。在这个例子中,我们将使用Meterpreter,它是由Metasploit设计的有效载荷。Metasploit是一个庞大的框架,有时它被用于黑客攻击。Meterpreter在内存中运行,因此难以检测,并且不会留下很大的空间。使用Meterpreter,我们可以通过目标计算机获得完全访问权限。它允许我们浏览文件系统,安装或下载文件等等。

有效负载名称的第三部分是将用于建立其连接的方法。在我们的示例中,使用的是rev_https。其中rev代表反向,https是用于建立连接的协议。在前面的屏幕截图中,有一些rev_tcp示例,它们创建了一个反向TCP连接。

反向连接是目标机器通过后门连接到攻击者的机器的地方。此方法绕过防病毒程序,因为连接不是针对目标计算机,而是针对攻击者。在我们的示例中,将使用许多网站使用的端口80或8080,以便连接将显示为无害的网站连接。