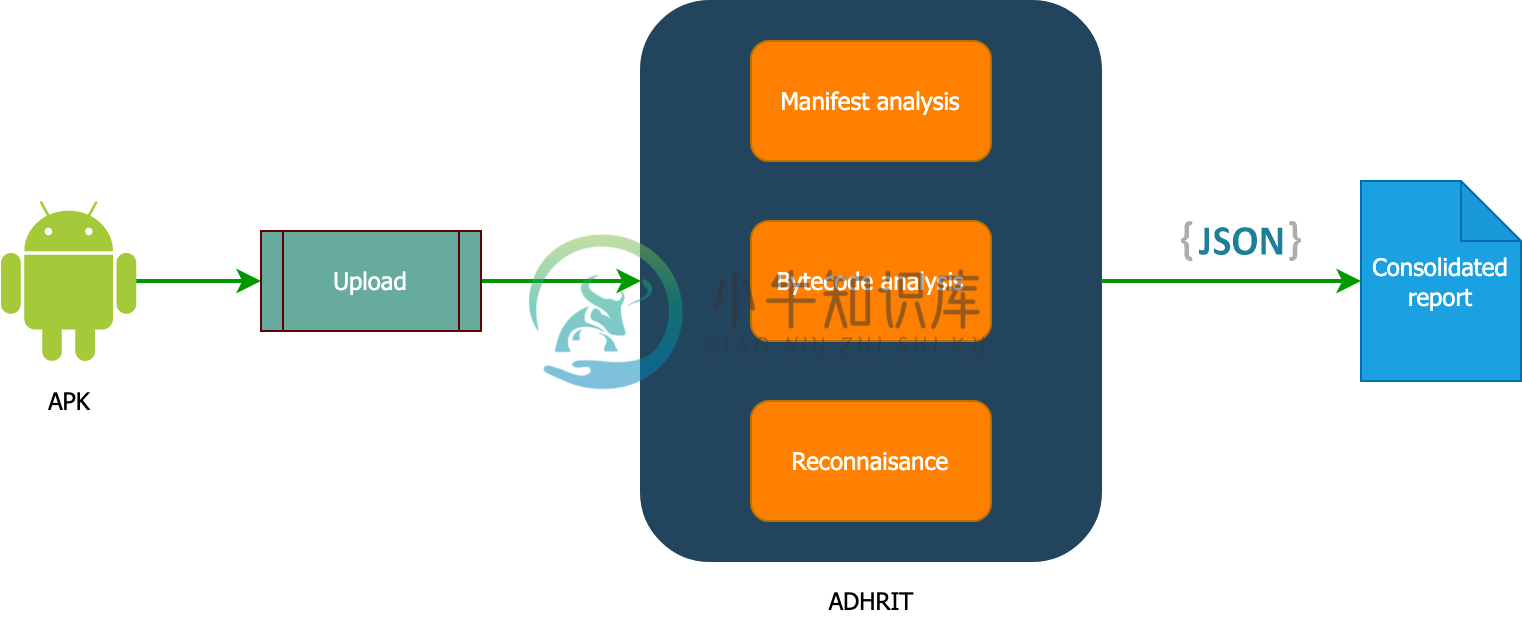

Adhrit 是一个开源的 Android APK 逆向和分析套件,可提取 APK 文件中的重要信息,并使用 Ghera 基准来识别 Android 应用程序中可能存在的漏洞。

主要功能:

-

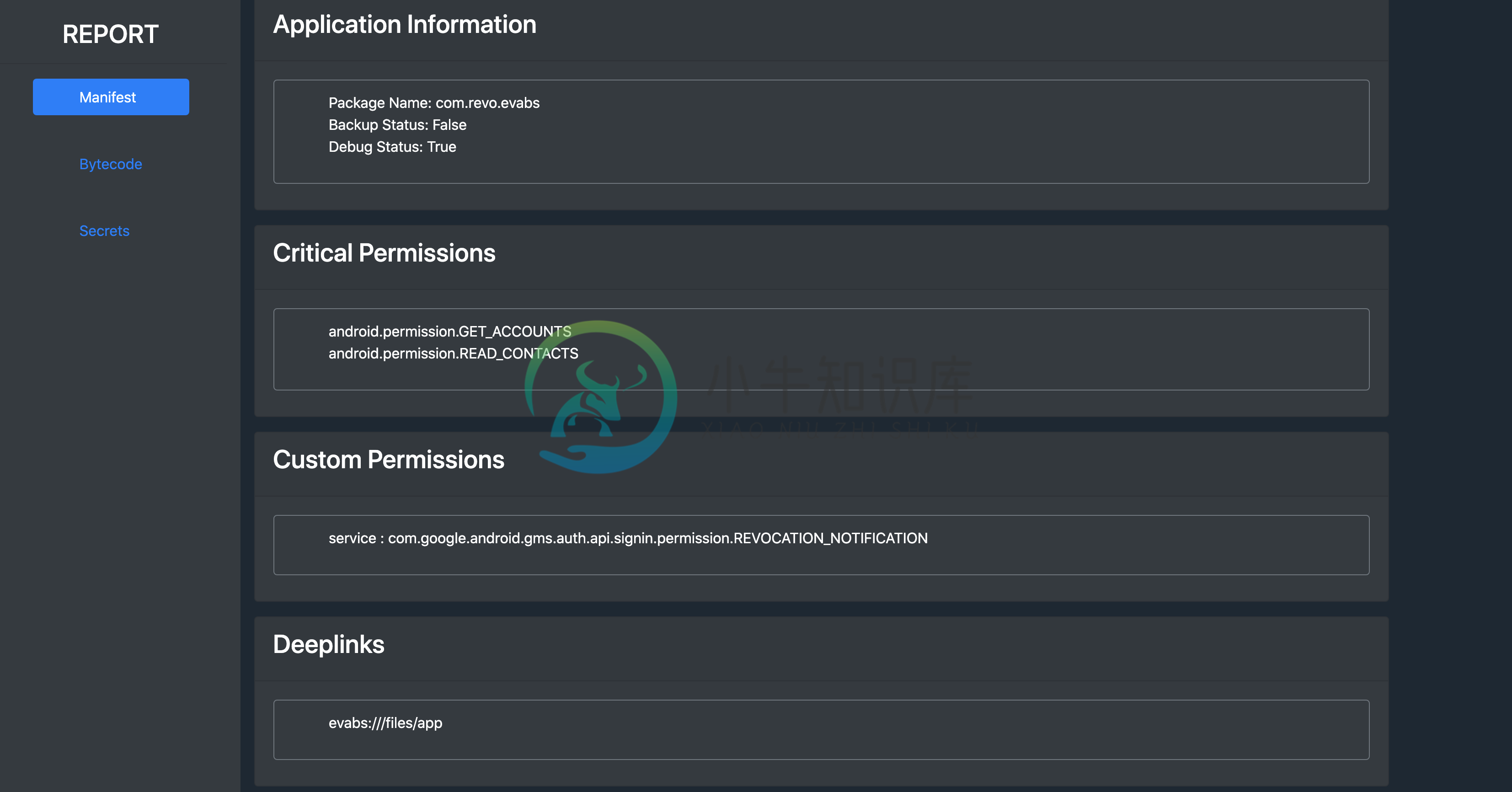

Manifest 分析

- 包名称、调试和备份状态

- 导出的组件(活动、服务、提供者和接收者)

- 深层链接

- 隐式意图过滤器

- 关键权限

-

字节码分析

-

使用分析

- SQLite 数据库

- 共享首选项

-

漏洞分析

- ICC

- 网络问题

- 存储问题

- 联网

- 加密问题

-

-

Secrets 分析

- URLs

- API 令牌

- 来自本机库的字符串

界面预览

依赖

- Linux 或 MAC

- Python3

- Java JDK

用法:

python3 run.py

上述命令将自动启动可以上传 APK 并生成报告的 Web 界面。

如果 UI 没有自行启动,请导航到http://localhost:4200/

工作逻辑

-

V类 VBExplorer、GetVBRes、SmatCheck作为强有力的辅Z工具 关键还是找按妞事件 bp rtcMsgBox(断对话框) 如果是重启验证就使用最开始的那些断点

-

C类 Point-H法 bp GetDlgItem(断输入框) bp MessageBoxA(断对话框) 字符串法 F12堆栈调用

-

B、D类 DEDE、PE Explorer作为强有力的辅Z工具 关键还是找按妞事件 Point-H法 bp GetDlgItem(断输入框) bp MessageBoxA(断对话框) 字符串法 F12堆栈调用

-

本文向大家介绍c#协变和逆变实例分析,包括了c#协变和逆变实例分析的使用技巧和注意事项,需要的朋友参考一下 本文实例讲述了c#协变和逆变的原理及应用。分享给大家供大家参考。具体如下: 由子类向父类方向转变是协变,用out关键字标识,由父类向子类方向转变是逆变,用in关键字 协变和逆变的应用 一、 数组的协变 说明:声明的数组数据类型是Animal,而实际上赋值时给的是Dog数组;每一个Do

-

对iOS应用进行逆向分析的方法可以大致分为两类: 静态分析(static analyze) 动态分析(dynamic analyze) 静态分析 顾名思义,静态分析法是在不执行iOS应用的情形下,对应用进行静态分析的一种方法。比如获取应用的文件系统结构,本地文件的分析、使用反汇编工具(Disassembler,比如IDA)查看内部代码,分析代码结构也是静态分析。 动态分析 动态分析法是在iOS应用

-

前言 对固件的一些逆向思路,通过几个具体的案例。 单片机 相对于嵌入式设备的逆向,单片机的逆向纯属于体力活,需要根据芯片定义的每个 IO 口,配合电路和外部模块进行分析、调试。逐步确定每一个分支的功能,逻辑等,是非常繁琐和复杂的工作。 这里使用 MSP430 系列芯片作为逆向分析的案例,其他的单片机也类似。 基础知识 MSP430 开发基础 Know it then hack it ,在对一个单片

-

问题内容: 我尝试使用scikit-learn库中的线性判别分析,以便对具有200多个功能的数据进行降维处理。但是我在LDA类中找不到该函数。 我只是想问,如何从LDA域中的某个点重建原始数据? 编辑基于@bogatron和@kazemakase的答案: 我认为“原始数据”一词是错误的,我应该使用“原始坐标”或“原始空间”。我知道没有所有PCA都无法重建 原始数据 ,但是当我们构建形状空间时,我们

-

逆向工程 是模型其中一个主要功能。这功能让你加载现有的数据库结构以创建新的图表。它支持导入 MySQL、 PostgreSQL、Oracle、SQLite、SQL Server 或 MariaDB 数据库、模式、表或视图。 Navicat 提供一个步骤的向导让你完成任务: 选择 工具 -> 从数据库导入。 选择连接。 选择你要导入的数据库、模式或表。 点击 开始。 你也可以简单地在 Navicat