《八卦》专题

-

servlet重定向详解(八)

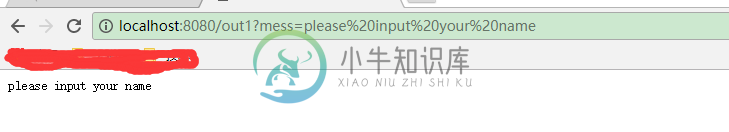

servlet重定向详解(八)本文向大家介绍servlet重定向详解(八),包括了servlet重定向详解(八)的使用技巧和注意事项,需要的朋友参考一下 本文实例为大家分享了servlet重定向的具体内容,供大家参考,具体内容如下 1.重定向是什么? 这里说的重定向是由http协议规定的一种机制。其工作流程如下所述。 (1)客户端发起http请求,访问服务器端组件。 (2)服务器端返回一个状态代码为302的响应结果

-

第八章 密码攻击

这一章中,我们要探索一些攻击密码来获得用户账户的方式。密码破解是所有渗透测试者都需要执行的任务。本质上,任何系统的最不安全的部分就是由用户提交的密码。无论密码策略如何,人们必然讨厌输入强密码,或者时常更新它们。这会使它们易于成为黑客的目标。 8.1 在线密码攻击 这个秘籍中我们会使用 Hydra 密码破解器。有时候我们有机会来物理攻击基于 Windows 的计算机,直接获取安全账户管理器(SAM)

-

第八章:节点模块

DOM节点操作占我们前端工作很大一部分,其节点的操作又占50%以上。由于选择器引擎的出现,让繁琐的元素选择简单化,并且一下子返回一大堆元素,这个情景时刻暗示着我们操作元素就像css为元素添加样式那样,一操作就操作一组元素。 一些大胆的API设计被提出来。当然我们认为时髦新颖的设计其实都是很久以前被忽略的设计或者其它领域的设计。例如:集化操作,这是数据库层里边的ROM就有的。链式操作,javas

-

第八课 缩放变换

缩放矩阵也很简单!它的作用是放大或缩小物体的尺寸!在很多情况下,你可能想对某些对象做这些处理,例如,当你想用同一模型产生一些差异(大树和小树本质上是一样的),亦或你想将物体的尺寸与其现实世界的尺寸联系起来!对于上面的例子,你可能想使点的三个坐标分量进行相同的缩放。然而,有时候你可能只想缩放两个坐标轴上的分量,导致模型变“厚”或“薄”。 计算变换矩阵是非常复杂的!我们从单位矩阵开始,记住它与向量相乘

-

第八章 网络编程

前 言 Linux 系统的一个主要特点是他的网络功能非常强大。随着网络的日益普及,基于网络的应用也将越来越多。 在这个网络时代,掌握了 Linux 的网络编程技术,将令每一个人处于不败之地,学习 Linux 的网络编程,可以让我们真正的体会到网络的魅力。 想成为一 位真正的 hacker,必须掌握网络编程技术。 现在书店里面已经有了许多关于 Linux 网络编程方面的书籍,网络上也有了许多关于网络

-

第八天 线性表【下】

一:线性表的简单回顾 上一篇跟大家聊过“线性表"顺序存储,通过实验,大家也知道,如果我每次向 顺序表的头部插入元素,都会引起痉挛,效率比较低下,第二点我们用顺序存储时,容 易受到长度的限制,反之就会造成空间资源的浪费。 二:链表 对于顺序表存在的若干问题,链表都给出了相应的解决方案。 1. 概念:其实链表的“每个节点”都包含一个”数据域“和”指针域“。 ”数据域“中包含当前的数据。 ”指针域“中包

-

第八章 共享主机

第八章 共享主机 在共享主机环境中达到高级别的安全是不可能的。可是,通过小心的规划,你能避免一些常见的错误并防止一些最常用的攻击手段。虽然有些方法需要你的主机提供商提供协助,但也有一些其他的你自己就能做到的方法。 本章涉及伴随共享主机而产生的风险。尽管同样的安全措施可以用于防止很多攻击手段,但为了认识到问题的范围,多看一些范例是很有用的。 由于本书的焦点是应用的安全性而不是架构的安全性,我不会讨论

-

第八课:基本着色

第八课:基础光照模型 在第八课中,我们将学习光照模型的基础知识。包括: 物体离光源越近会越亮 直视反射光时会有高亮(镜面反射) 当光没有直接照射物体时,物体会更暗(漫反射) 用环境光简化计算 不包括: 阴影。这是个宽阔的主题,大到需要专题教程了。 类镜面反射(包括水) 任何复杂的光与物质的相互作用,像次表面散射(比如蜡) 各向异性材料(比如拉丝的金属) 追求真实感的,基于物理的光照模型 环境光遮蔽

-

八、跨站请求伪造

描述 跨站请求伪造,或 CSRF 攻击,在恶意网站、电子邮件、即使消息、应用以及其它,使用户的 Web 浏览器执行其它站点上的一些操作,并且用户已经授权或登录了该站点时发生。这通常会在用户不知道操作已经执行的情况下发生。 CSRF 攻击的影响取决于收到操作的站点。这里是一个例子: Bob 登录了它的银行账户,执行了一些操作,但是没有登出。 Bob 检查了它的邮箱,并点击了一个陌生站点的链接。 陌生

-

得物 go 全程八股

得物 go 全程八股26min 😩😩😩 操作系统线程进程区别 gorutine 与线程的区别 gmp 数组和链表区别 slice 和数组的区别 go map 实现 为什么会 hash 冲突 go map 并发 panic 如何解决 MySQL 慢 SQL优化 为什么索引快 redis 用途 redis 使用上会遇到哪些问题 消息队列用途 Docker 会吗 其他忘了😩 #如何判断面试是否凉了# #得物# #g

-

什么是JSON八位位组,为什么需要两个八位位组?

问题内容: 我有传入的数据,这些数据存储在一个变量中: 变量采用JSON格式。然后我执行这个: 在大多数情况下,这是可行的。我时不时地收到以下错误消息: 然后,该错误消息指向该行 什么是八位位组? 为什么JSON文本必须至少包含两个八位字节? 如何防止我的代码每次没有两个八位位组时都被破坏? 谢谢! 问题答案: 一个八位位组是一组8位。今天,八位位组与字节同义,但是字节在历史上是指任何“本机”位组

-

如何找到给定的数字是八进制还是不八进制?

在这个例子中,我找到了三位数的八进制数,我使用了冗长的if条件,谁能减少if语句和赋值。注意不要使用预先定义的过程或内置的包..

-

Wordpress HTML标题乱七八糟

我无法在我自定义的WordPress主题中正确显示标题。title属性设置如下:

-

八、从网络加载数据

除了从文件加载数据,另一个流行的数据源是互联网。 我们可以用各种各样的方式从互联网加载数据,但对我们来说,我们只是简单地读取网站的源代码,然后通过简单的拆分来分离数据。 import matplotlib.pyplot as plt import numpy as np import urllib import matplotlib.dates as mdates def graph_data(s

-

第八章 中间人攻击

简介 中间人(MITM)攻击是一种攻击类型,其中攻击者将它自己放到两方之间,通常是客户端和服务端通信线路的中间。这可以通过破坏原始频道之后拦截一方的消息并将它们转发(有时会有改变)给另一方来实现。 让我们观察下面这个例子: Alice 连接到了 Web 服务器上,Bob打算了解 Alice 正在发送什么信息。于是 Bob 建立 MITM 攻击,通过告诉服务器他是 Alice,并且告诉 Alice