《CV》专题

-

cvc-complex-type.2.4.a:从元素“filter-regex”开始发现无效内容

在eclipse中编辑applicationContext.xml时,下面的内容 引发错误: 我在谷歌上搜索了错误,有些地方说订单很重要…我尝试在bean中重新排列项,但错误仍然存在。 怎么啦?

-

OpenCV cv :: Mat到std :: ifstream用于base64编码

问题内容: 老实说,我很惊讶到目前为止还没有人遇到过这种情况。我正在将图片从OpenCV加载到cv :: Mat中,在通过套接字发送之前,我想对它进行base64编码。 对于base64,我使用的是libb64,因为它是Debian / Ubuntu的本机,并且易于使用且非常快速。编码函数将std :: ifstream作为参数,并输出std :: ofstream。 我真的不知道如何从cv ::

-

CNN最成功的应用是在CV,那为什么NLP和Speech的很多问题也可以用CNN解出来?为什么AlphaGo里也用了CNN?这几个不相关的问题的相似性在哪里?CNN通过什么手段抓住了这个共性?

本文向大家介绍CNN最成功的应用是在CV,那为什么NLP和Speech的很多问题也可以用CNN解出来?为什么AlphaGo里也用了CNN?这几个不相关的问题的相似性在哪里?CNN通过什么手段抓住了这个共性? 相关面试题,主要包含被问及CNN最成功的应用是在CV,那为什么NLP和Speech的很多问题也可以用CNN解出来?为什么AlphaGo里也用了CNN?这几个不相关的问题的相似性在哪里?CNN通

-

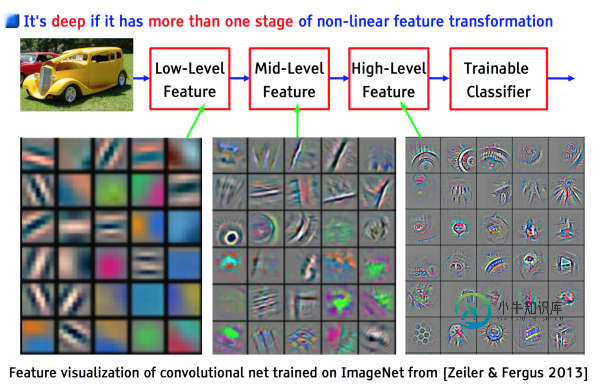

CNN为什么可以应用在CV、NLP、SPEECH乃至ALPHA GO中?

CNN为什么可以应用在CV、NLP、SPEECH乃至ALPHA GO中?本文向大家介绍CNN为什么可以应用在CV、NLP、SPEECH乃至ALPHA GO中?相关面试题,主要包含被问及CNN为什么可以应用在CV、NLP、SPEECH乃至ALPHA GO中?时的应答技巧和注意事项,需要的朋友参考一下 以上几个不相关问题的相关性在于,都存在局部与整体的关系,由低层次的特征经过组合,组成高层次的特征,并且得到不同特征之间的空间相关性。如下图:低层次的直线/曲线等特征,组合成

-

cvc-complex-type.2.4.c:匹配的通配符很严格,但是找不到元素“ mvc:annotation-driven”错误的声明

问题内容: 我已经在我的lib文件夹中添加了spring-security-config-3.1.0.RC3.jar,但仍然出现此错误。可能是什么原因? 这是我的dispatcher-servlet.xml 问题答案: 你有这个: 但您在这里没有提及它: 要解决这个问题,您应该 那里,就像 注意:模式引用实际上没有提到Spring版本,以便于升级,这是很常见的做法,因此您应该使用like之类的引用

-

在带有anaconda的Linux上,OpenCV无法与python一起正常使用。收到未实现cv2.imshow()的错误

问题内容: 这是我得到的确切错误。我的操作系统是Ubuntu 16.10。 OpenCV错误:未指定错误(未实现该功能。使用Windows,GTK + 2.x或Carbon支持重建库。如果您使用的是Ubuntu或Debian,请安装libgtk2.0-dev和pkg- config,然后重新运行cmake或配置脚本)在cvShowImage中,文件/feedstock_root/build_art

-

cv2.waitKey(1)中的0xFF是什么?

问题内容: 我正在尝试在以下代码片段中了解0xFF的作用: 有任何想法吗? 问题答案: 是二进制的十六进制常量。通过对该常量使用按位AND(),它仅保留原始的最后8位(在这种情况下,无论如何)。

-

酸洗cv2.KeyPoint导致酸洗错误

问题内容: 我想搜索给定目录中所有图像中的冲浪,并保存它们的关键点和描述符以供将来使用。我决定使用泡菜,如下所示: 当我尝试执行时,出现以下错误: 有人知道吗,这是什么意思,以及如何解决?我正在使用Python 2.6和Opencv 2.3.1 十分感谢 问题答案: 问题是您不能将cv2.KeyPoint转储到pickle文件中。我遇到了同样的问题,并设法通过本质上对关键点进行序列化和反序列化来解

-

是否存在x87 FILD和SSE CVTSI2SD指令的无符号等价物?

我想在GHC Haskell编译器中实现C的uint到double转换的等价物。我们已经使用FILD或CVTSI2SD实现了int到double。这些运算是否有无符号版本,或者我应该在转换之前将uint的最高位置零(从而失去范围)?

-

为什么添加xorps指令会使使用cvtsi2ss和addss的函数快5倍?

我在使用Google Benchmark优化函数时遇到了麻烦,在某些情况下,我的代码出乎意料地慢了下来。我开始对它进行实验,查看编译后的程序集,最终提出了一个展示该问题的最小测试用例。这是我提出的展示这种减速的组件: 此函数遵循GCC/Clang的x86-64调用约定,用于函数声明注意注释掉的指令。取消注释此指令显着提高了函数的性能。使用我的机器进行i7-8700K测试,Google基准测试显示,

-

为成员函数转发cv-ref限定符

如果没有其他重载(比如,

-

SpEL DoS漏洞CVE-2022-22950的前提条件?

我对CVE-2022-22950和相应的Spring建议有点困惑。后者表示,可以通过以下方式利用该漏洞: […]巧尽心思构建的SpEL表达式[…] 但是,允许用户制作SpEL表达式的应用程序允许这些用户做几乎任何事情。包括代码注入,它对机密性、完整性和可用性有充分的影响。这里还有很多其他DoS机会。以这个SpEL片段为例,它执行命令: 这个命令是相当无害的,但它可以被任何东西替代!现在,SpEL支

-

如何解决Spring RCE漏洞(CVE-2022-22965)?

该版本现已分配给CVE-2022-22965。除了下面的好答案之外,请查看Spring Framework RCE:早期发布,因为它是本期最可靠和最新的网站。 根据不同的来源,我们在使用Spring Core库时似乎遇到了严重的安全问题。 https://securityboulevard.com/2022/03/new-spring4shell-zero-day-vulnerability-co

-

CVE-2016-3720和旧版本的jackson-all-1.9.11以及jackson 2中的小补丁。未修补的x

CVE-2016-3720https://web.nvd.nist.gov/view/vuln/detail?vulnId=CVE-2016-3720的解释很模糊,但阅读代码时我发现了以下问题。即使修复了这些问题,OWasp依赖检查工具仍然报告jar文件容易受到攻击。我认为应用修复程序后它有误报。 CVE-2016-3720暴露了Jackson库中的XML实体注入攻击。https://www.ow

-

此漏洞对CVE-2020-36460意味着什么?

描述中说: 在2020-11-10之前的Rust模型箱中发现了一个问题。共享数据结构具有发送和同步特征的实现,而不考虑内部类型。 什么是模型板条箱?抱歉,如果它的愚蠢的问题,但我是新的CVE漏洞。