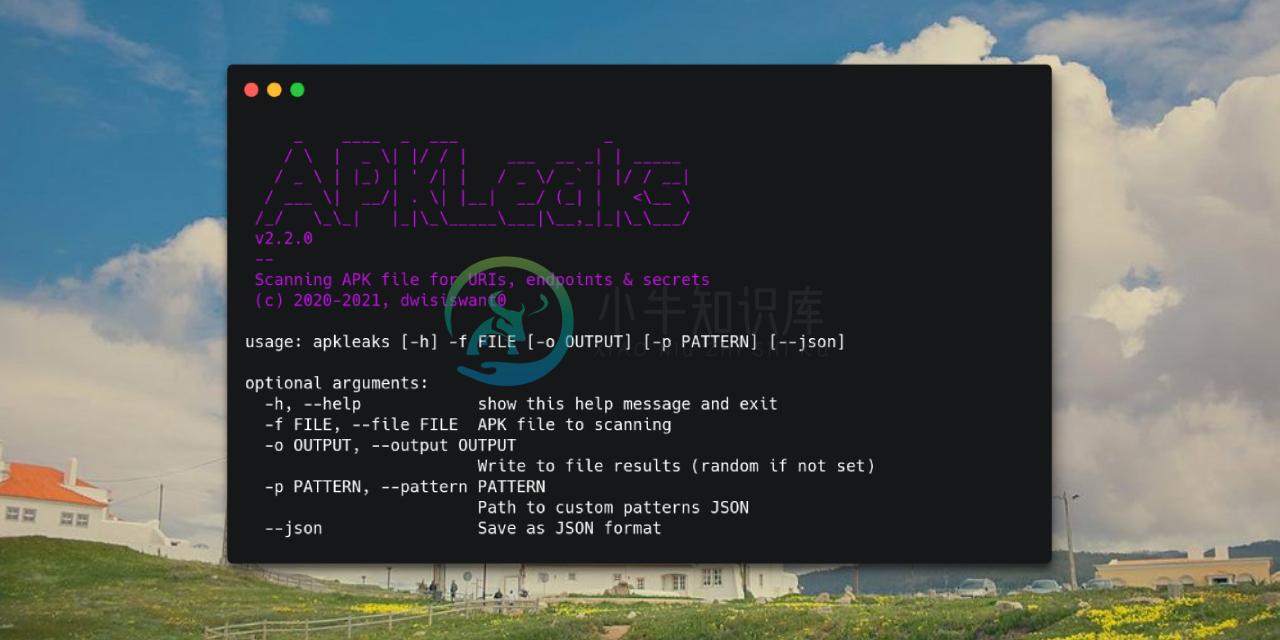

PKLeaks 是一个开源的 apk 文件敏感信息扫描工具,扫描 APK 文件来获取 URI、端点和 secret 信息。

安装

- PyPi 安装:

$ pip3 install apkleaks

- 源码安装:

$ git clone https://github.com/dwisiswant0/apkleaks

$ cd apkleaks/

$ pip3 install -r requirements.txt

- docker 安装:

$ docker pull dwisiswant0/apkleaks:latest

注意:APKLeaks 依赖于逆向工程工具 jadx,如果环境中没有,会提示安装。

用法用例:

使用非常简单,执行以下命令即可:

$ apkleaks -f ~/path/to/file.apk

# 或源码运行

$ python3 apkleaks.py -f ~/path/to/file.apk

# 或docker运行

$ docker run -it --rm -v /tmp:/tmp dwisiswant0/apkleaks:latest -f /tmp/file.apk

支持的选项

- -f, --file: 指定要扫描的APK文件,如:apkleaks -f file.apk

- -o, --output:指定结果输出文件,如:apkleaks -f file.apk -o results.txt

- -p, --pattern:自定义模式 JSON 的路径,如 apkleaks -f file.apk -p custom-rules.json

- -a, --args:设置反编译参数,如:apkleaks -f file.apk --args="--deobf --log-level DEBUG"

- --json:以 json 格式保存,如:apkleaks -f file.apk -o results.json --json

输出设置:如果没有使用-o参数,会自动生成结果文件,默认情况下,生成的结果为文本格式,如果要输出 json 格式,使用--json参数。

模式设置:可以使用-p添加自定义 JSON 格式的模式,JSON文件描述了敏感信息的搜索规则,如果没有设置,会使用APKLeaks默认的模式。

-

本文向大家介绍Python 实现敏感目录扫描的示例代码,包括了Python 实现敏感目录扫描的示例代码的使用技巧和注意事项,需要的朋友参考一下 01 实现背景 1、PHPdict.txt,一个文本文件,包含可能的敏感目录后缀 2、HackRequests模块,安全测试人员专用的类Requests模块 02 实现目标 利用HackRequests模块,配合敏感目录字典PHPdict.txt,实现一个

-

目前正在做商家转账到零钱,user_name需要加密;未加密时,能正常调用接口,加密后,报错了 这是加密方法

-

本文向大家介绍Django保护敏感信息的方法示例,包括了Django保护敏感信息的方法示例的使用技巧和注意事项,需要的朋友参考一下 Django在安全性上表现出色,但是在日常开发中难免会有没有注意到的地方,今天我们就讲一个非常有用的技巧。 千万不要在正式环境中设置DEBUG=True,除非你想跑路 sensitive_variables 众所周知Django的发生异常的时候会有错误信息,弄不好,不

-

例如: 在上面的正则表达式中,我们需要检查name属性是否具有值“xyz”。 如果name属性包含“xyz”,那么它应该跳过type=“string”并将掩码9032905776作为***。

-

主要内容:1.引入包,2.配置加密、解密的密码,3.测试用例中生成加密后的秘钥,4.将加密后的字符串替换原明文,5.部署时配置 salt(盐)值MySQL 登录密码,Redis 登录密码以及第三方的密钥等等一览无余。这里介绍一个加解密组件,提高一些属性配置的安全性。 1.引入包 2.配置加密、解密的密码 3.测试用例中生成加密后的秘钥 4.将加密后的字符串替换原明文 5.部署时配置 salt(盐)值 为了防止 salt(盐)泄露被反解出密码,可以在项目部署的时候使用命令传入 salt 值:

-

主要内容:1.引入包,2.配置加密、解密的密码,3.测试用例中生成加密后的秘钥,4.将加密后的字符串替换原明文,5.部署时配置 salt(盐)值MySQL 登录密码,Redis 登录密码以及第三方的密钥等等一览无余。这里介绍一个加解密组件,提高一些属性配置的安全性。 1.引入包 2.配置加密、解密的密码 3.测试用例中生成加密后的秘钥 4.将加密后的字符串替换原明文 5.部署时配置 salt(盐)值 为了防止 salt(盐)泄露被反解出密码,可以在项目部署的时候使用命令传入 salt 值:

-

我需要在登录时屏蔽敏感信息。我们使用集成框架提供的wire-tap进行日志记录,我们已经设计了许多接口,这些接口使用wire-tap进行日志记录。我们目前正在使用spring boot 2.1和spring集成。

-

问题内容: 在理解Java JDBC ResultSet Types时,有两种滚动类型TYPE_SCROLL_SENSITIVE和TYPE_SCROLL_INSENSITIVE,我知道。但是当我进行实际实施时,我没有看到效果。下面是代码: 当程序到达LINE 39时,我从后端更新了数据库以进行记录。对于TYPE_SCROLL_INSENSITIVE,它不显示应执行的更新记录,但对于TYPE_SCR