scdbg是一款多平台开源的Shellcode模拟运行、分析工具。其基于libemulibrary搭建的虚拟环境,通过模拟32位处理器、内存和基本Windows API运行环境来虚拟执行Shellcode以分析其行为。有了虚拟执行妈妈再也不用担心我的电脑中病毒了。

基本原理

众所周知,shellcode为了实现特定的功能必须通过调用系统API来完成-不论先前怎怎么变形怎么加密最后都会调用系统API。scdbg就是通过 模拟执行以及hook多达200多个API来探测shellcode的行为。当然比如创建文件和访问网络这些危险的API并没有真正的在本机执行,而是通 过传回虚假的返回值来欺骗shellcode让其平稳运行。

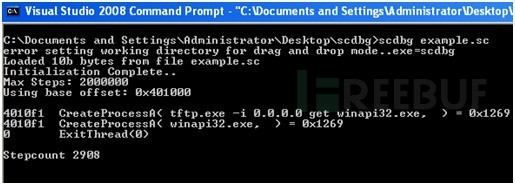

直接命令行输入scdbg.exe example.sc 来看看输出:

其中example.sc文件就是以二进制形式保存的Shellcode,我们可以看到这段shellcode调用了两次较关键的函数 -CreateProcessA,第一次调用tftp.exe程序下载winapi32.exe,第二次准备执行之。很典型的下载并执行行为。有了 scdbg我们就不必花很多时间在搭建测试环境、解码shellcode、调试理解各种分枝跳转、担心机器是否中招。。。。。。简单明了。

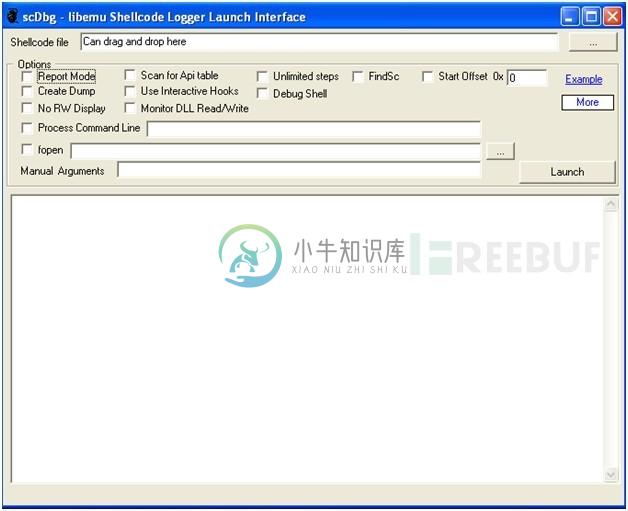

scdbg和通常的命令行工具一样,有着众多参数选项,这里只做最基本的演示,就不一一列举。想必大家都有在命令行下痛苦的经历,命令行的历史就是我等小菜的血泪史,还好scdbg有GUI图形界面版:

指定偏移,自定参数一目了然。

-

https://isc.sans.edu/forums/diary/Another+quickie+Using+scdbg+to+analyze+shellcode/24058/ scdbg -f shellcode.file 这样就可以分析shellcode了 转载于:https://www.cnblogs.com/17bdw/p/11076460.html

-

问题内容: 据我了解,如果在foo.com页面上运行的客户端脚本想要从bar.com请求数据,则在请求中必须指定标头,而bar必须以响应。 有什么方法可以阻止roh.com网站上的恶意代码简单地欺骗标头从bar请求页面? 问题答案: 浏览器可以控制标题的设置,用户无法覆盖此值。因此,您不会看到来自浏览器的标头。恶意用户可以制作一个手动设置标头的curl请求,但是该请求将来自浏览器外部,并且可能没有

-

按照我的理解,如果客户端脚本在来自foo的页面上运行。com希望从bar请求数据。com,在请求中必须指定头,bar必须响应。 有什么可以阻止来自roh网站的恶意代码。com从简单的欺骗头是否从工具栏请求页面?

-

本文向大家介绍TheZoo存储库实时恶意软件分析,包括了TheZoo存储库实时恶意软件分析的使用技巧和注意事项,需要的朋友参考一下 theZoo's可以研究恶意软件,并使对恶意软件分析感兴趣的人可以访问实时恶意软件,分析其运行方式,甚至还可以使精通技术的人在自己的环境中阻止特定的恶意软件。 git clone https://github.com/ytisf/theZoo cd theZoo pi

-

恶意代码要如何预防?

-

7.2 邪恶的代码 现在让我们本着学以致用的目的,用注入搞点好玩的东西。我们将创造一个后门程序, 将它命名为一个系统中正规的程序(比如 calc.exe)。只要用户执行了 calc.exe,我们的后门 就能获得系统的控制权。cacl.exe 执行后,就会在执行后门代码的同时,执行原先的 calc.exe (之前我们的后门命名成 calc.exe,将原来的 cacl.exe 移到别的地方)。当 ca

-

阅读优秀开源项目源码是提高能力的重要手段,营造舒适、便利的阅读环境至关重要。 4.1 语法高亮 代码只有一种颜色的编辑器,就好像红绿灯只有一种颜色的路口,全然无指引。现在已是千禧年后的十年了,早已告别上世纪六、七十年代黑底白字的时代,即使在字符模式下编程(感谢伟大的 fbterm),我也需要语法高亮。所幸 vim 自身支持语法高亮,只需显式打开即可: " 开启语法高亮功能 syntax enabl