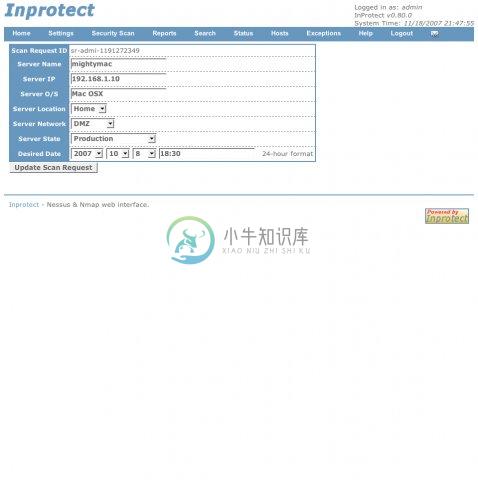

Nessus是一套免費及功能強大的弱點掃描系統,而搭配Inprotect可以達到以下功能

特色:

●Web Interface for Nessus & Nmap.

●Support for backend database for security scan results.

●Ability to schedule daily, weekly, monthly or manual scans.

●Automated Nessus plugins update.

●Multi-user.

●Ability to identify false positives within scan results.

●Report generation in PDF format.

●Support for SSL encryption.

●Advanced user management.

●Separation of privileges.

●Advanced reporting using Jpgraph.

●Support for multiple Nessus scanners to perform distributed ●vulnerability testing on large enterprise level networks.

-

特色: ●Web Interface for Nessus & Nmap. ●Support for backend database for security scan results. ●Ability to schedule daily, weekly, monthly or manual scans. ●Automated Nessus plugins update. ●Multi-use

-

https://azure.microsoft.com/en-us/updates/protect-data-in-use-with-azure-confidential-computing/

-

本文整理汇总了Python中django.db.models.PROTECT属性的典型用法代码示例。如果您正苦于以下问题:Python models.PROTECT属性的具体用法?Python models.PROTECT怎么用?Python models.PROTECT使用的例子?那么恭喜您, 这里精选的属性代码示例或许可以为您提供帮助。您也可以进一步了解该属性所在模块django.db.mod

-

在.gitignore 配置 /build/ 防止build中脚本被存储 build文件夹下生效的是经过改造的 build.js 和 webpack.protect.js 两个文件 /*in build.js*/ const protect = require('./webpack.protect.js') //会先检查远程一个get端口,如果端口可以访问,则正常执行webpack protec

-

https://docs.docker.com/engine/security/https/#connecting-to-the-secure-docker-port-using-curl By default, Docker runs via a non-networked Unix socket. It can also optionally communicate using an HTT

-

这是redis在安装后,如果非本机访问的话,会报的一个错误,这个错误还是比较长的: Redis is running in protected mode because protected mode is enabled, no bind address was specified, no authentication password is requested to clients. In th

-

扫描有漏洞的车辆 为了找到有漏洞的车辆,你只需要在IP地址21.0.0.0/8 和 25.0.0.0/8 上扫描Sprint设备的端口6667。任何有响应的设备就是有漏洞的Uconect系统(或一个IRC服务器)。为了确定这一点,你可以尝试Telnet登陆这台设备并查找错误字符串“Unknown command”。 图-扫描设置 如果你想的话,接下来你可以与D-Bus服务交互,从而执行上述的任何操

-

漏洞扫描器是一种能够自动在计算机、信息系统、网络及应用软件中寻找和发现安全弱点的程序。它通过网络对目标系统进行探测,向目标系统发生数据,并将反馈数据与自带的漏洞特征库进行匹配,进而列举目标系统上存在的安全漏洞。漏洞扫描是保证系统和网络安全必不可少的手段,面对互联网入侵,如果用户能够根据具体的应用环境,尽可能早的通过网络扫描来发现安全漏洞,并及时采取适当的处理措施进行修补,就可以有效地阻止入侵事件的

-

是否有一个推荐的库来修复与org.apache.commons.beanutils.populate(bean,ParamMap)相关的Bean操纵漏洞?我试图编写一些自定义方法来验证参数映射,但这并没有解决问题。 问候桑杰

-

讲师:gh0stkey 整理:飞龙 协议:CC BY-NC-SA 4.0 任意密码找回 这是补天平台上的一个案例: http://www.118114.cn/reg.jsp 首先注册一个账号,然后找回。 我们收到的验证码是六位数。如果网站没有设置频率限制,或者最大尝试次数限制的话,那我们自然就会想到可以爆破它。 然后抓提交手机验证码的封包,我们可以看到没有任何图片验证码: 发送到 Burp 的 I

-

选了个课题:大概是开发一个web系统,系统功能是使用分布式爬虫(这里需要用Hadoop)去爬取主机信息,包括开放的端口、存在的漏洞有哪些,什么xss呀,sql注入什么的,再添加一些用户管理扫描出来的漏洞,并且将漏洞信息可视化出来,需要用Java实现,分布式爬虫可以使用nutch框架。 问题是:完全没思路,web系统开发出来没问题,但是怎么结合nutch框架去实现爬虫,又怎么结合上Hadoop,以及

-

讲师:gh0stkey 整理:飞龙 协议:CC BY-NC-SA 4.0 成因 弱口令没有严格和准确的定义,通常认为容易被别人(它们有可能对你很了解)猜测或被破解工具破解的口令均为弱口令。弱口令指的是仅包含简单数字和字母的口令,例如"123"、"abc"等,因为这样的口令很容易被别人破解。 通过爆破工具就可以很容易破解用户的弱口令。 危害 中石油的多个加油站的视频监控被入侵,我们可以通过它们看一些

-

问题内容: 今天,我们的企业架构师提到在JRE 1.7中发现了一个最近的漏洞。我发现了一篇文章JRE 1.7漏洞,建议禁用Java 。 我正在工作中运行JDK 1.5和1.6(就像许多组织一样,我们不是最新的技术),所以那里没有问题。 在家里,我正在使用Java SE 7u6进行开发。我正在与Spring Security的Grails一起玩,试图继续学习。 我已经在家庭开发机器上的所有浏览器中都

-

如何检测SonarQube LTS 8.2版本中的log4j漏洞。 我尝试了这个社区参考,但是找不到8.2版本的。 https://community.sonarsource.com/t/sonarqube-sonarcloud-and-the-log4j-vulnerability/54721