《八进制》专题

-

第八章:字符串

字符串不像整数、浮点数和布尔型。字符串是一个 序列(sequence) ,这就意味着 它是其他值的一个有序的集合。在这章中,你将学习怎么去访问字符串里的字符, 同时你也会学习到字符串提供的一些方法。 字符串是一个序列 字符串是由字符组成的序列。 你可以用括号运算符一次访问一个字符: >>> fruit = 'banana' >>> letter = fruit[1] 第2条语句从 fruit 中

-

Java面试八股文

Java面试八股文面试的一个小厂好像还是培训机构, 记录今天的懵逼问题 1.JDK的动态代理和CGLIB的动态代理有什么区别 2.springboot热部署的实现和原理 3.springboot的自动保护机制 #如何判断面试是否凉了# #我的实习求职记录# 我只知道CGLIB是mybatis的延迟加载原理,热部署是刚学springboot写过一个简单的demo 有没有大佬有标准答案的还有八股文多的背不完,不知道哪是

-

AQS之CountDownLatch分析 (八)

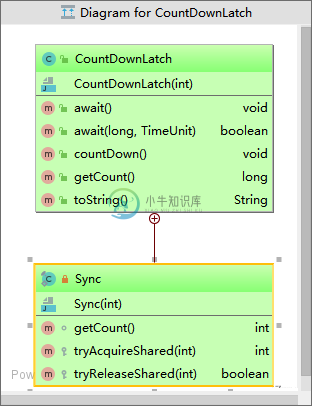

AQS之CountDownLatch分析 (八)主要内容:1.CountDownLatch 介绍,2.实例代码,3.源码分析1.CountDownLatch 介绍 CountDownLatch即减少计数,是AQS共享锁的另一个经典应用。其应用主要是一个(或多个)线程等待一系列线程完成某些操作后才继续向下执行的场景。 换种程序上的描述:A线程申请资源await,进行阻塞等待,一系列线程进行某些操作(共state个),每完成一个释放一次资源coutDown。所有操作完成后,A线程资源获取成功,继续向下执行。 2.实例代码

-

第八章 ARM 利用

在本章中,我们将了解 ARM 处理器的基础知识,和 ARM 世界中存在的不同类型的漏洞。 我们甚至会继续利用这些漏洞,以便对整个场景有个清晰地了解。 此外,我们将研究不同的 Android root 攻击和它们在漏洞利用中的基本漏洞。 考虑到目前大多数 Android 智能手机都使用基于 ARM 的处理器,对于渗透测试人员来说,了解 ARM 及其附带的安全风险至关重要。 8.1 ARM 架构导论

-

DOM(八)使用DOM控制表单

1.表单简介 表单<form>是网页中交互最多的形式之一,它通过各种形式接收用户的数据,包括下拉列表框,单选按钮,复选框和文本框,本篇主要介绍表单中常用的属性和方法 javascript中可以很方便的操作表单,例如获得表单数据进行有效验证,自动给表单域赋值,处理表单事件等。 此时每个form都解析为一个对象,即form对象,可以通过document.forms集合来引用这些对象,例如一个nama属

-

为什么JavaScript如果数字以前导零开头,则将其视为八进制

问题内容: var x = 010; console.log(x); //8 JS引擎将数字转换为八进制数字。为什么会这样呢?我该如何预防? 问题答案: 历史 问题在于十进制整数文字不能包含前导零: 但是,ECMAScript 3允许(作为可选扩展)解析以8为底的前导零的文字: 但是ECMAScript 5禁止以严格模式执行此操作: 一致性实现,在处理时严格模式代码(见10.1.1) ,必须不延伸

-

第八章:类与对象

本章主要关注点的是和类定义有关的常见编程模型。包括让对象支持常见的Python特性、特殊方法的使用、 类封装技术、继承、内存管理以及有用的设计模式。 Contents: 8.1 改变对象的字符串显示 8.2 自定义字符串的格式化 8.3 让对象支持上下文管理协议 8.4 创建大量对象时节省内存方法 8.5 在类中封装属性名 8.6 创建可管理的属性 8.7 调用父类方法 8.8 子类中扩展prop

-

第十八章 国际化

Django 诞生于美国,和许多其他的开源软件一样,Django 社区发展中得到了全球范围的支持。所以 Djano 社区的国际化应用变得非常重要。由于大量开发者对本章内容比较困惑,所以我们将详细介绍。 国际化是指为了在任何其它地区使用该软件而进行设计的过程。它包括为了以后的翻译而标记文本(比如用户界 面控件和错误信息等),提取出日期和时间的显示以保证显示遵循不同地区的标准,为不同时区提供支持,并且

-

servlet重定向详解(八)

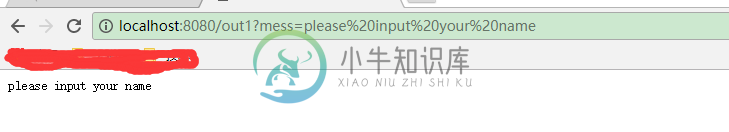

servlet重定向详解(八)本文向大家介绍servlet重定向详解(八),包括了servlet重定向详解(八)的使用技巧和注意事项,需要的朋友参考一下 本文实例为大家分享了servlet重定向的具体内容,供大家参考,具体内容如下 1.重定向是什么? 这里说的重定向是由http协议规定的一种机制。其工作流程如下所述。 (1)客户端发起http请求,访问服务器端组件。 (2)服务器端返回一个状态代码为302的响应结果

-

第八章 密码攻击

这一章中,我们要探索一些攻击密码来获得用户账户的方式。密码破解是所有渗透测试者都需要执行的任务。本质上,任何系统的最不安全的部分就是由用户提交的密码。无论密码策略如何,人们必然讨厌输入强密码,或者时常更新它们。这会使它们易于成为黑客的目标。 8.1 在线密码攻击 这个秘籍中我们会使用 Hydra 密码破解器。有时候我们有机会来物理攻击基于 Windows 的计算机,直接获取安全账户管理器(SAM)

-

第八章:节点模块

DOM节点操作占我们前端工作很大一部分,其节点的操作又占50%以上。由于选择器引擎的出现,让繁琐的元素选择简单化,并且一下子返回一大堆元素,这个情景时刻暗示着我们操作元素就像css为元素添加样式那样,一操作就操作一组元素。 一些大胆的API设计被提出来。当然我们认为时髦新颖的设计其实都是很久以前被忽略的设计或者其它领域的设计。例如:集化操作,这是数据库层里边的ROM就有的。链式操作,javas

-

第八课 缩放变换

缩放矩阵也很简单!它的作用是放大或缩小物体的尺寸!在很多情况下,你可能想对某些对象做这些处理,例如,当你想用同一模型产生一些差异(大树和小树本质上是一样的),亦或你想将物体的尺寸与其现实世界的尺寸联系起来!对于上面的例子,你可能想使点的三个坐标分量进行相同的缩放。然而,有时候你可能只想缩放两个坐标轴上的分量,导致模型变“厚”或“薄”。 计算变换矩阵是非常复杂的!我们从单位矩阵开始,记住它与向量相乘

-

第八章 网络编程

前 言 Linux 系统的一个主要特点是他的网络功能非常强大。随着网络的日益普及,基于网络的应用也将越来越多。 在这个网络时代,掌握了 Linux 的网络编程技术,将令每一个人处于不败之地,学习 Linux 的网络编程,可以让我们真正的体会到网络的魅力。 想成为一 位真正的 hacker,必须掌握网络编程技术。 现在书店里面已经有了许多关于 Linux 网络编程方面的书籍,网络上也有了许多关于网络

-

第八天 线性表【下】

一:线性表的简单回顾 上一篇跟大家聊过“线性表"顺序存储,通过实验,大家也知道,如果我每次向 顺序表的头部插入元素,都会引起痉挛,效率比较低下,第二点我们用顺序存储时,容 易受到长度的限制,反之就会造成空间资源的浪费。 二:链表 对于顺序表存在的若干问题,链表都给出了相应的解决方案。 1. 概念:其实链表的“每个节点”都包含一个”数据域“和”指针域“。 ”数据域“中包含当前的数据。 ”指针域“中包

-

第八章 共享主机

第八章 共享主机 在共享主机环境中达到高级别的安全是不可能的。可是,通过小心的规划,你能避免一些常见的错误并防止一些最常用的攻击手段。虽然有些方法需要你的主机提供商提供协助,但也有一些其他的你自己就能做到的方法。 本章涉及伴随共享主机而产生的风险。尽管同样的安全措施可以用于防止很多攻击手段,但为了认识到问题的范围,多看一些范例是很有用的。 由于本书的焦点是应用的安全性而不是架构的安全性,我不会讨论