《感知算法实习》专题

-

暑期实习over 感谢团子

暑期实习over 感谢团子#美团暑期[话题]# 分享一下时间线 3.16 笔试 3.25 一面 基础研发平台 3.28 进入人才库 —————— 4.11 开启第二志愿 一面 优选部门 4.15 二面 4.19 oc+offer 感谢自己这两个月没有放弃吧 也感谢团子给了我这次机会 #暑期实习转正# #暑期前端# #美团暑期# 另外有5月下旬去北京租房的友友可联系一下哟

-

java 二分法算法的实例

本文向大家介绍java 二分法算法的实例,包括了java 二分法算法的实例的使用技巧和注意事项,需要的朋友参考一下 java 二分法算法的实例 1、前提:二分查找的前提是需要查找的数组必须是已排序的,我们这里的实现默认为升序 2、原理:将数组分为三部分,依次是中值(所谓的中值就是数组中间位置的那个值)前,中值,中值后;将要查找的值和数组的中值进行比较,若小于中值则在中值前面找,若大于中值则在中值后

-

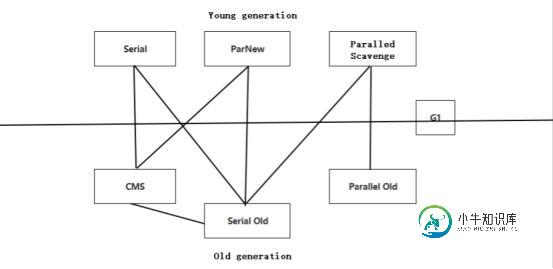

java中gc算法实例用法

java中gc算法实例用法本文向大家介绍java中gc算法实例用法,包括了java中gc算法实例用法的使用技巧和注意事项,需要的朋友参考一下 在我们对gc中的算法有基本概念理解后,要把算法的理念实现还需要依托实际垃圾收集器的使用。因为光靠一些简单的原理不足以支撑整个程序的运行,在回收机制上有专门的收集器。下面我们就垃圾收集器的概念、使用注意事项、收集器图解进行介绍,然后带来两种常见的垃圾收集器供大家参考。 1.概念 垃圾收

-

KMP算法的C#实现方法

本文向大家介绍KMP算法的C#实现方法,包括了KMP算法的C#实现方法的使用技巧和注意事项,需要的朋友参考一下 本文实例简述了KMP算法的C#实现方法,分享给大家供大家参考。具体如下: 具体思路为:next函数求出模式串向右滑动位数,再将模式串的str的next函数值 存入数组next。 具体实现代码如下: KMP算法代码如下: 希望本文所述对大家的C#程序设计有所帮助。

-

KMP 算法实例详解

本文向大家介绍KMP 算法实例详解,包括了KMP 算法实例详解的使用技巧和注意事项,需要的朋友参考一下 KMP 算法实例详解 KMP算法,是由Knuth,Morris,Pratt共同提出的模式匹配算法,其对于任何模式和目标序列,都可以在线性时间内完成匹配查找,而不会发生退化,是一个非常优秀的模式匹配算法。 分析:KMP模板题、KMP的关键是求出next的值、先预处理出next的值、然后一遍扫过、复

-

python em算法的实现

本文向大家介绍python em算法的实现,包括了python em算法的实现的使用技巧和注意事项,需要的朋友参考一下 以上就是python em算法的实现的详细内容,更多关于python em算法的资料请关注呐喊教程其它相关文章!

-

php算法实例分享

本文向大家介绍php算法实例分享,包括了php算法实例分享的使用技巧和注意事项,需要的朋友参考一下 只打印0 具体个数由输入的参数n决定 如n=5就打印00000 打印一行 0101010101010101010101 具体个数由输入的参数n决定 如test.php?n=3打印010 实现1 00 111 0000 11111 for if 实现 for switch 实现

-

RR 调度算法实现

RR 调度算法实现 RR调度算法的调度思想 是让所有runnable态的进程分时轮流使用CPU时间。RR调度器维护当前runnable进程的有序运行队列。当前进程的时间片用完之后,调度器将当前进程放置到运行队列的尾部,再从其头部取出进程进行调度。RR调度算法的就绪队列在组织结构上也是一个双向链表,只是增加了一个成员变量,表明在此就绪进程队列中的最大执行时间片。而且在进程控制块proc_struct

-

10.5.2 算法分析实例

10.5.2 算法分析实例 本节以本章介绍的若干算法为例来讨论对算法复杂性的分析。 搜索问题的两个算法 对于搜索问题,本章介绍了线性搜索和二分搜索两个算法。 线性搜索算法的思想是逐个检查列表成员,编码时可以用一个循环语句来实现。循环体 的执行次数取决于列表长度:如果列表长度为 n,则循环体最多执行 n 次。因此,如果列表 长度增大一倍,则循环次数最多增加一倍,算法执行的步数或实际运行时间最多增加一

-

计算机视觉算法岗面经(暑期实习)

计算机视觉算法岗面经(暑期实习)终于轮到我写面经了,之前因为拿不到oc一直不敢写,现在感觉成功了90%,就先半场开个香槟,攒攒人品。 bg:双9,非科班,一篇二区,一篇准备投二区,两个项目,一个项目论文,一个项目专利。 简历挂:360,携程,美团,阿里云 其中阿里云点名批评,hr给我打电话,问我要不要走他们部门的流程,如果走的话可能要一个月的时间,还贴心地说如果觉得部门不合适的话可以给我推到其他部门,我深受感动,当即同意进入流程

-

请问你知道什么加密算法吗

本文向大家介绍请问你知道什么加密算法吗相关面试题,主要包含被问及请问你知道什么加密算法吗时的应答技巧和注意事项,需要的朋友参考一下 参考回答: 常见的加密算法分为三类,对称加密算法,非对称加密算法,Hash算法 对称加密,指加密和解密使用相同密钥的加密算法,常见的有DES、3DES、DEXS,RC4、RC5,AES 非对称加密,常见的有RSA、DSA Hash算法:它是一种单向算法,用户可以通过h

-

秋招-容知日新应用算法一面

秋招-容知日新应用算法一面第一场线上面试! 补充面经 1 项目情况 2 内存管理,只能指针之类的 3 反问 几天后通知挂了! 有点可惜

-

1.7 感知器和大型边界分类器

1 感知器(perceptron)和大型边界分类器(large margin classifiers) 本章是讲义中关于学习理论的最后一部分,我们来介绍另外机器学习模式。在之前的内容中,我们考虑的都是批量学习的情况,即给了我们训练样本集合用于学习,然后用学习得到的假设 $h$ 来评估和判别测试数据。在本章,我们要讲一种新的机器学习模式:在线学习,这种情况下,我们的学习算法要在进行学习的同时给出预测

-

量化感知训练后如何合并ReLU

我有一个包含Conv2D层的网络,然后是ReLU激活,声明如下: 它被移植到TFLite,具有以下代表性: 无Q感知训练的基本TFLite网络 然而,在网络上执行量化感知训练并再次移植后,ReLU层现在在图中是明确的: TFLite网络在Q感知训练后 这导致它们在目标上被单独处理,而不是在Conv2D内核的评估期间,在我的整个网络中导致10%的性能损失。 使用以下隐式语法声明激活不会产生问题: 具

-

感知log4j中LDAP查找功能的背后

最近披露了一个0天漏洞,该漏洞使用log4j中的一个安全漏洞,允许未经授权的远程代码执行。 我想知道,什么是真正的原因,为什么log4j实现了这个JNDI查找,这导致了这个漏洞? 在log4j中使用此LDAP查找功能的示例是什么?