《生物制药/化工校招攻略》专题

-

招人 - 网上负评,品牌正向推广,同行攻击的时候有应对方案,这种工作内容应该招什么职位?

网上负评,品牌正向推广,同行攻击的时候有应对方案,这种工作内容应该招什么职位?

-

得物 算法工程师(策略) 一面面经

得物 算法工程师(策略) 一面面经全程二十多分钟,得物好像都是三十分钟一场 1.自我介绍 2.拷问第一个项目,先让我整体介绍一下,然后问了一些诡异的问题,模型部署上线后推理的时延和吞吐率啥的,还有游戏相关的一些问题,面试官感觉基本不懂大模型,包括结构和推理方式啥的,没有问到点上的问题 3.拷问第二个项目,先让我整体介绍一下,然后问我这个项目是横向还是什么项目,我说是比赛项目;然后问我模型数据量多大,我说了一下,然后问了些别的,还是

-

尝试反向工程包校验和/CRC/HASH

开始感觉很好...但之后就被难住了。无法确定CRC-16多项式。很有可能这些数据包散列不是与CRC相关的,而是某种家庭酝酿的方案。 阅读Ross N.Williams的“CRC错误检测算法的无痛指南” 不幸的是,我无法访问任何设备的源代码/二进制代码 > 在数据包的最后2个字节上找到CRC。 如果我查看逻辑分析器上的位,我已经将字节表示为MSB-First 因此,数据包0x47366B2EE000

-

从ascii字符串反向工程校验和?

对于每一个字符串,机器都返回!XXXX,其中XXXX以十六进制值变化。据我所知,这可能是CRC16? 然而,我不知道如何计算CRC自己来确认它是正确的。 这里有一个3种反应的例子。 如何计算校验和是如何生成的?

-

控制器生成

生成一个 Http Controller 必选参数: -name 生成的 Controller 类名 -namespace 生成的 Controller 所在命名空间 可选参数: -prefix 路由前缀,不传则为类名 -render 渲染方式,默认为json,可选:html/json/xml -rest 是否生成 RESTful 风格,默认 false -override 是否覆盖已存在的文件,

-

童心制物前端一面凉经

童心制物前端一面凉经1. 自我介绍 2. 平时怎么学习前端知识 3. 大学、研究生怎么提升自己,学到了什么 4. 项目和实习有什么难点,怎么解决的 5. 强缓存和协商缓存,其返回的状态码 6. HTTP1.0、1.1、2.0有什么区别 7. 性能优化办法 8. 懒加载有哪些常见实现形式。(intersection、scrolltop) 9. 键入url之后会发生什么流程 10. TCP为什么要三次握手 11. 浏览器

-

客户端攻击

在本节中,我们将了解客户端攻击。最好使用服务器端攻击来访问目标计算机,例如尝试在已安装的应用程序或操作系统中查找漏洞。如果我们无法找到漏洞,或者目标隐藏在IP后面或使用隐藏网络,在这种情况下,我们将使用客户端攻击。客户端攻击要求用户执行某些操作,例如下载映像,打开链接,安装更新,然后在其计算机中运行代码。客户端攻击需要用户交互,这就是信息收集非常重要的原因。它收集有关个人申请的信息以及他们作为一个

-

DNS欺骗攻击

DNS欺骗攻击在本节中,我们将了解DNS服务器。DNS基本上是将域名转换为设备IP地址的服务器。我们可以将域名(如)转换为存储Google网站的设备的IP地址。由于使用MITM,可以在我们的计算机上运行DNS服务器并以我们想要的方式解析DNS请求。例如,每当有人向Google.com请求时,可以将它们带到另一个网站,因为我们处于中间位置。因此,当有人提出要求时,我们实际上会给他们一个我们想要的IP,然后他们会看

-

绕过HTTPS攻击

绕过HTTPS攻击在上一节中,我们了解了如何嗅探和捕获通过HTTP请求发送的任何数据包。谷歌,Facebook等大多数知名网站都使用HTTPS而不是HTTP。当我们使用MITM时,当该被攻击的用户访问网站时,该网站将显示一条警告消息,指出网站的证书无效。那么被攻击的用户不会登录。为了解决这个问题,我们将使用工具SSLstrip。此工具用于将任何HTTPS请求降级为HTTP。因此,每当目标人员试图访问任何网站时,他们

-

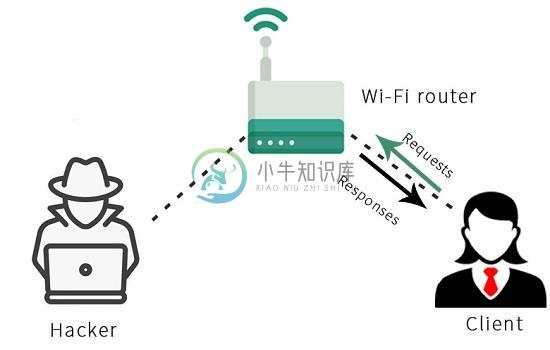

中间人攻击

中间人攻击在本节中,我们将讨论中间人(MITM)攻击。这是在网络中执行的最危险的攻击之一。我们在连接到网络后执行此攻击。此攻击会将数据包流从任何客户端重定向到我们的设备。这意味着发送到客户端或从客户端发送的任何数据包都必须通过我们的设备。现在,我们知道网络的密码和密钥,因此将能够读取只读取这些数据包,修改它们,丢弃它们。这种攻击是如此有效和强大,因为它很难防范。这是由于ARP协议的工作方式。 ARP有两个主

-

连接后攻击

在预连接和获取访问部分中执行的所有攻击,都是还没有连接到网络。在本节中,我们将讨论连接后攻击,这意味着我们可以在连接到网络后进行攻击。现在,无论网络是无线网络还是有线网络并不重要,目标使用WEP或WPA密钥并不重要,我们将要讨论连接后攻击。 在之前的所有攻击中,我们将无线网卡保持在监控模式,以便可以捕获任何无线信息。在本节中,我们将在托管模式下使用无线网卡,因为我们可以访问网络,实际上不需要捕获所

-

预连接攻击

预连接攻击是网络渗透测试的第一部分。 要执行此攻击,我们将查看基本环境,例如如何显示我们周围的所有网络,如何查找特定网络中所有连接设备的详细信息。 当我们了解了网络及其连接的设备,就可以在不知道该设备密码的情况下断开任何设备。 以下是我们将要执行预连接攻击的基本步骤: 监控模式下的无线接口:在此步骤中,将无线设备的模式更改为监控模式。 关于:在此步骤中,将使用列出我们周围的所有网络并显示有关它们的

-

11.11 钓鱼攻击

本协议或类似协议的广泛部署,可能导致最终用户变成习惯于被重定向到要求输入他们的密码的网站的做法。 如果最终用户在输入他们的凭据前不注意辨别这些网站的真伪,这将使攻击者利用这种做法窃取资源所有者的密码成为可能。 服务提供者应尝试教育最终用户有关钓鱼攻击构成的风险,并且应该为最终用户提供使确认它们的站点的真伪变得简单的机制。客户端开发者应该考虑他们如何与用户代理(例如,外部的和嵌入式的)交互的安全启示

-

避免XSS攻击

随着互联网技术的发展,现在的Web应用都含有大量的动态内容以提高用户体验。所谓动态内容,就是应用程序能够根据用户环境和用户请求,输出相应的内容。动态站点会受到一种名为“跨站脚本攻击”(Cross Site Scripting, 安全专家们通常将其缩写成 XSS)的威胁,而静态站点则完全不受其影响。 什么是XSS XSS攻击:跨站脚本攻击(Cross-Site Scripting),为了不和层叠样式

-

预防CSRF攻击

什么是CSRF CSRF(Cross-site request forgery),中文名称:跨站请求伪造,也被称为:one click attack/session riding,缩写为:CSRF/XSRF。 那么CSRF到底能够干嘛呢?你可以这样简单的理解:攻击者可以盗用你的登陆信息,以你的身份模拟发送各种请求。攻击者只要借助少许的社会工程学的诡计,例如通过QQ等聊天软件发送的链接(有些还伪装成