《亚信安全毁约》专题

-

Dropwizard配置文件安全性

配置文件(.yml)用于使用Dropwizard(0.9.2-最新版本)开发的rest api。api所需的大部分凭证(如数据库密码、密钥等)都存储在配置文件中。 我们已经根据在dropwizard配置参考中找到的参考中提到的项目实现了大部分内容。 问题很清楚。它有多安全(将这些信息以纯文本形式存储在配置文件中)。)?如果不是,正确的做法是什么?

-

存储的 xss 安全威胁

我们正在研究安全预防,并且在下面的代码中,正在提供存储的XSS攻击……下面是我们从Checkmark工具获得的信息。 method从数据库中获取的数据。然后,该元素的值在没有正确过滤或编码的情况下流过代码,最终在method中显示给用户。这可能会启用存储跨站点脚本攻击。

-

颤振零位安全检查

flutter似乎在空安全检查和非空安全检查之间切换,导致了几十个问题。 空错误检查返回???

-

Java socket多线程安全吗?

如果有多个Java线程同时写入同一个套接字实例,这会影响从同一个套接字读取的对象的完整性吗?例如,对象的内容是否会被弄乱等。对象的顺序可以是随机的。

-

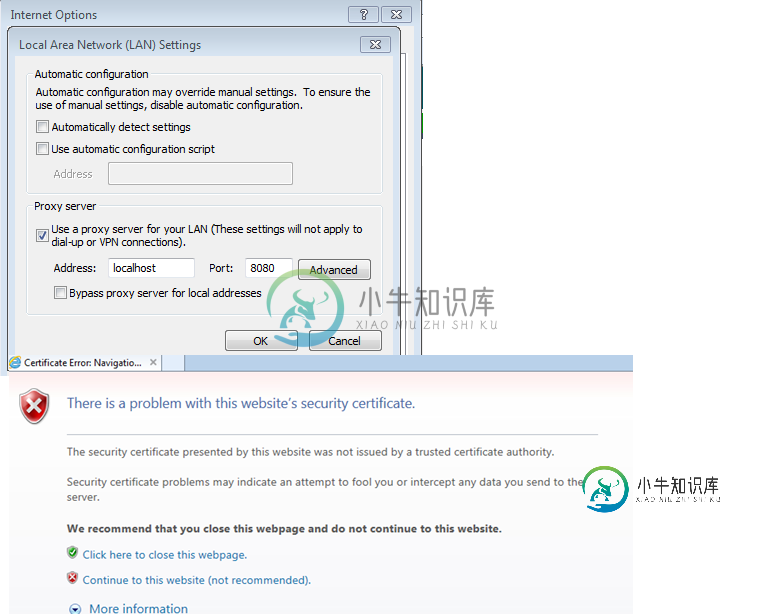

jmeter网站的安全证书

jmeter网站的安全证书接下来的步骤: 我已经使用代理启动了jeter,否则我不会记录任何东西,使用:C:\apache-jmetam-2.13\apache-jmetam-2.13\bin启动 局域网设置: 只使用代理服务器为您的局域网被选中,其他一切都在局域网设置中未被选中。 地址:localhost端口:8080 jeter网站的安全证书。

-

让加密子域不安全

我的域(domain.com和www.domain.com)有一个LetsEncrypt SSL证书。现在,我想在证书中添加workflow.domain.com。我尝试使用certbot的展开选项,命令如下: Certbot返回成功响应。但是,浏览器仍然显示不安全…… 所以,我已经吊销了证书,开始清理。 我用< code>certbot - apache运行了certbot。它正确地显示了我的3

-

Apache 2.0 线程安全问题

When using any of the threaded mpms in Apache 2.0 it is important that every function called from Apache be thread safe. When linking in 3rd party extensions it can be difficult to determine whether t

-

密码学与安全技术

工程领域从来没有黑科技;密码学不是工程。 密码学在信息技术领域的重要地位无需多言。如果没有现代密码学的研究成果,人类社会根本无法进入信息时代。 密码学领域十分繁杂,本章将介绍密码学领域中跟区块链相关的一些基础知识,包括 hash 算法与摘要、加密算法、数字签名和证书、PKI 体系、Merkle 树、同态加密等,以及如何使用这些技术实现信息的机密性、完整性、认证性和不可抵赖性。

-

Docker 容器的 root 安全吗?

「Allen 谈 Docker 系列」 DaoCloud 正在启动 Docker 技术系列文章,每周都会为大家推送一期真材实料的精选 Docker 文章。主讲人为 DaoCloud 核心开发团队成员 Allen(孙宏亮),他是 InfoQ 「Docker 源码分析」专栏作者,已出版《Docker 源码分析》一书。Allen 接触 Docker 近两年,爱钻研系统实现原理,及 Linux 操作系统。

-

7.4 典型的安全漏洞

常见的安全漏洞 在构建 PWA 站点的过程中,我们会面临很多的安全风险和漏洞,如 XSS,CSRF,SQL 注入漏洞,ClickJacking,文件上传漏洞 等等。在本小节中,我们列举几种客户端常见的安全漏洞,了解一下其原理和防范方法。 跨站脚本(XSS) XSS (Cross Site Scripting) 即跨站脚本攻击。为了和层叠样式表(Cascading Style Sheets,CSS)

-

第9章 安全加密 - Base64

Base64是一种用64个字符来表示任意二进制数据的方法。 用记事本打开exe、jpg、pdf这些文件时,我们都会看到一大堆乱码,因为二进制文件包含很多无法显示和打印的字符,所以,如果要让记事本这样的文本处理软件能处理二进制数据,就需要一个二进制到字符串的转换方法。Base64是一种最常见的二进制编码方法。 Base64的原理很简单,首先,准备一个包含64个字符的数组: ['A', 'B', 'C

-

1.3 ConcurrentHashMap 的线程安全性

HashMap的底层算法采用了链地址法来解决哈希冲突 哈希表 在数据结构中有一种称为哈希表的数据结构,它实际上是数组的推广。如果有一个数组,要最有效的查找某个元素的位置,如果存储空间足够大,那么可以对每个元素和内存中的某个地址对应起来,然后把每个元素的地址用一个数组(这个数组也称为哈希表)存储起来,然后通过数组下标就可以直接找到某个元素了。这种方法术语叫做直接寻址法。这种方法的关键是要把每个元素和

-

第六章 Hive - 9 Hive安全

一 概述 在了解Hive的安全机制之前,我们需要首先清楚Hadoop的安全机制以及Hadoop的历史,Hadoop起源于Apache Nuch的子项目.在那个时代以及整个早期原型时代,功能性需要比安全性需求优先级要高.分布式系统的安全问题要比正常情况下更加复杂,因为不同机器上的多个组件需要相互进行通信. Hadoop的安全性近期有了许多变化,其中主要是对Kerberos安全认证的支持,还包括其他一

-

1.1 什么是安全渗透

1.1 什么是安全渗透 渗透测试并没有一个标准的定义。国外一些安全组织达成共识的通用说法是,渗透测试是通过模拟恶意黑客的攻击方法,来评估计算机网络系统安全的一种评估方法,这个过程包括对系统的任何弱点、技术缺陷或漏洞的主动分析。这个分析是从一个攻击者可能存在的位置来进行的,并且从这个位置有条件主动利用安全漏洞。 渗透测试与其他评估方法不同。通常的评估方法是根据已知信息资源或其他被评估对象,去发现所有

-

Illustrator 帮助 | Illustrator 安全模式

安全模式 此预发行版本中引入了一项新功能,允许您在出现错误而无法启动 Illustrator 时,从这些错误中恢复。 倘若遇到导致 Illustrator 在启动时崩溃的情况。例如,字体损坏、增效工具错误或首选项文件损坏。如果启动失败,则在下次尝试启动时,可以选择以“安全模式”启动 Illustrator。Illustrator 启动时将检查是否存在任何导致错误的文件。以“安全模式”启动 Illu