《b站笔试》专题

-

MVC+EasyUI+三层新闻网站建立 建站准备工作(一)

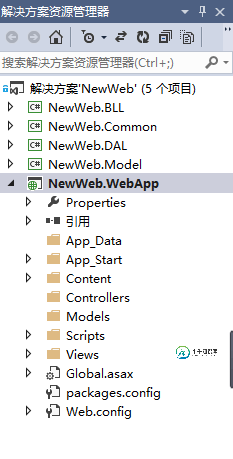

MVC+EasyUI+三层新闻网站建立 建站准备工作(一)本文向大家介绍MVC+EasyUI+三层新闻网站建立 建站准备工作(一),包括了MVC+EasyUI+三层新闻网站建立 建站准备工作(一)的使用技巧和注意事项,需要的朋友参考一下 这一次的项目是建立一个小型的新闻发布网站,所以就不需要用一些高大上的框架。三层+MVC+easyUI就足够了。 首先:搭建起项目框架 其次:到easyui官网去下载easyUI 我这里用的是我在很久的项目中用过的版本jq

-

从表A中选择customer,然后在表B中查找customer,并将customer\u id插入表B

我从excel表格中提取旧记录,并将它们移动到数据库中。 我有一张客户表和一张订单表。 customers表包含customer\u id---主键---自动递增First\u Name Last\u Name字段 orders表包含以下字段:customer_id(空将是customers表的外键)First_Name(已填充)Last_Name(已填充) 我需要从customers表中逐行选择

-

GWT RequestBuilder-跨站点请求

问题内容: 我正在尝试使用“ GWT请求”构建器发出“跨站点请求”,但我无法使其正常工作。如您所见,这是一个GWT示例项目的大部分内容,我已经浏览了https://developers.google.com/web- toolkit/doc/latest/tutorial/Xsite 。但是我仍然缺少一些东西。 我在这里发布代码。我在想什么..? 问题答案: 实际上,如果可以在Servlet Re

-

用Java抓取angularjs网站

问题内容: 我需要抓取一个网站,其内容由Angular“插入”。它需要用java完成。 我已经尝试过Selenium Webdriver(因为我之前曾使用Selenium来抓取较少动态的网页)。但是我不知道如何处理Angular部分。除了页面顶部的script标签之外,网站中只有一个地方具有Angular属性: 我在这里找到了这篇文章,但是说实话…我不知道。看来作者正在选择(这样称呼他们)’ng-

-

用Java获取网站源

问题内容: 我想使用Java来获取网站的源(安全),然后解析该网站以获取其中的链接。我已经找到了如何连接到该URL的方法,但是然后我如何才能轻松地仅获取源代码,更喜欢作为DOM Document oso来获取我想要的信息。 还是有更好的方法连接到https站点,获取源代码(我很容易做到以获取数据表…非常简单),然后这些链接就是我要下载的文件。 我希望它是FTP,但是这些是存储在我的Tivo中的文件

-

maven站点插件3.3 java.lang.ClassNotFoundException:org.apache.maven.doxia.siterenderer.DocumentContent

问题内容: 从今天晚上开始,maven site 3.3插件停止工作。 尝试删除本地存储库,但不要更改。Maven 3.3.9 Java 1.8 在pom中没有为站点插件定义任何配置或依赖项 问题答案: 我刚刚开始在构建过程中也遇到了这个问题。对我有用的是在pom中专门定义和和以及版本号。

-

Jenkins网站的根路径

问题内容: 我正在尝试按照以下说明进行操作:https ://wiki.jenkins- ci.org/display/JENKINS/Running+Jenkins+behind+Apache 将我的Jenkins服务器设置为出现在http:// myhost / jenkins上 。它可以工作,但是Jenkins网站认为http:// myhost /是jenkins /的根。 我相信此问题是

-

使用jsoup登录网站

问题内容: 在此网站上,您可以输入您的学生卡号,然后显示该卡上还剩多少钱。我想使用JSOUP获得信息。这是我当前的代码,但是不起作用, 我没有太多经验,所以我不知道在哪里寻找问题。一些想法: 我应该使用还是? 在使用chrome devoloper工具时,发布数据是我使用功能发送的所有数据。但是,如果发送时出现错误,为什么? 我应该发送解密或加密的数据吗?(两者均在chrome devoloper

-

使用python登录网站

问题内容: 我正在尝试使用Python登录到此页面。 我尝试使用另一篇文章中描述的步骤,并获得了以下代码: 但这给了我以下输出: 我究竟做错了什么? 问题答案: 我建议使用精彩的模块。 下面的代码将使您登录到该站点,并在会话期间将cookie保留下来。

-

使用Java登录网站

问题内容: 我想用Java登录到一个网站。我使用的是org.apache.http,我已经写了 尽管我仍然无法登录,但它正确发送了我测试过的帖子表格。我要登录的网站是http://www.xtratime.org/forum/ 关于此的任何想法或是否有其他方法? 问题答案: 在提交页面之前,请对密码进行编码()。您应该在代码中执行相同的操作。 该属性的值与您的代码()不匹配。您应该将发布请求发送到

-

跨站请求伪造(CSRF)

跨站请求伪造(CSRF)CSRF攻击迫使经过身份验证的用户(受害者)发送伪造的HTTP请求,包括受害者的会话cookie到易受攻击的Web应用程序,这允许攻击者强制受害者的浏览器生成请求,以便易受攻击的应用程序感知来自受害者。 我们下面来了解这个漏洞的威胁代理,攻击向量,安全弱点,技术影响和业务影响。 威胁代理 - 任何人都可以将内容加载到用户的浏览器中,从而迫使他们向您的网站提交请求。 攻击者的方法 - 攻击者创建伪造

-

站酷一二面-前端

站酷一二面-前端站酷整体面下来很累,也很爽。 二面完无后续。HR说最近技术很忙,还没评估,后续会通知。感觉自己表现还可以,蹲一个结果。 发现一个问题,就是我的电脑字体太小,共享屏幕的时候面试官看着都费劲。以后可以适当放大编辑器的字体 一面 10月12日 50min 感觉站酷的面试官可以的 👌 自我介绍 项目 介绍一下项目,技术栈、实现都可以讲 什么是SSG SSR优势 官网网页怎么部署的 什么是react ho

-

11.12 跨站请求伪造

跨站请求伪造(CSRF)是一种漏洞利用,攻击者致使受害的最终用户按恶意URI(例如以误导的链接、图片或重定向提供给用户代理)到达受信任的服务器(通常由存在有效的会话Cookie而建立)。 针对客户端的重定向URI的CSRF攻击允许攻击者注入自己的授权码或访问令牌,这将导致在客户端中使用与攻击者的受保护资源关联的访问令牌而非受害者的(例如,保存受害者的银行账户信息到攻击者控制的受保护资源)。 客户端

-

1.3.1 获取站点列表

功能 获取用户的站点和子目录列表,不包括权限站点和汇总网站。 接口 百度商业账号 https://api.baidu.com/json/tongji/v1/ReportService/getSiteList 百度账号 https://openapi.baidu.com/rest/2.0/tongji/config/getSiteList 用户相关性 用户相关 应用级请求参数 无 返

-

1.5.1 网站数据接入

1. 站点已接入百度统计基础报告 您登录后可直接通过“百度统计”平台导航栏切换至“分析云”模块,申请免费试用分析云。 2. 站点尚未接入百度统计平台 百度统计分析云版的使用前提与基础报告相同,步骤为:开通帐户->添加站点->获取并安装代码->申请试用。 2.1. 开通账户 您可前往百度统计官网(tongji.baidu.com)注册百度统计账户,账户分为站长版和客户版。 注:站长版面向广大站长用户