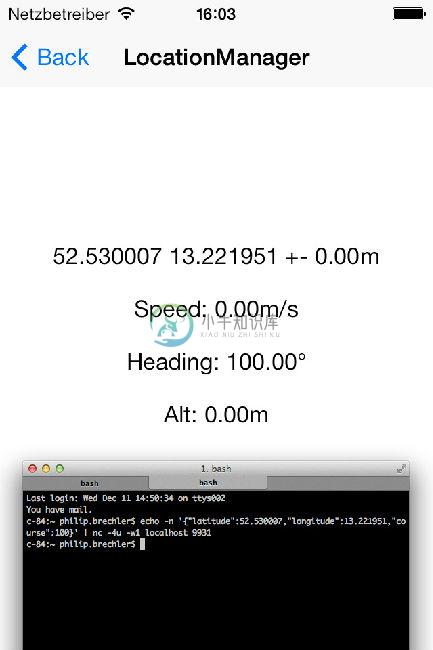

FakeLocations 是一款用来伪造位置信息的工具。它可以在 MKMapView 和 CLLocationManager 上伪造位置信息,使用 FakeLocations 通过 udp 套接字来把位置导入到你的地图视图和位置管理工具 。可以很方便的在房子测试,或者是自动化测试。

-

在工程中加入下面的代码后, https://github.com/motortalk/FakeLocations 在控制台里输入下面,地图就会改变当前位置: echo -n '{"magneticHeading":120.5,"trueHeading":110,"headingAccuracy":10}' | nc -4u -w1 <IPOFPHONE> 9931 方便测试地图相关的应用。

-

如果我们有一个无法检测到的后门,没有找到一种有效的方法将这个后门传递给目标计算机。在现实生活中,如果我们要求目标下载并运行可执行文件,它可能不会下载并运行它,所以我们现在研究如何伪造更新,以便用户希望下载并安装可执行文件。 在我们处于连接中间之前,此方案将起作用。例如,当通过移动电话重定向流量,实施中间人攻击或使用虚假网络时。 在本节中,我们将介绍ARP中毒的DNS欺骗。这意味着我们与目标机器位于

-

问题内容: 我正在为进行AJAX调用的JavaScript写一些QUnit测试。 为了隔离,我重写以将AJAX调用的参数数组写入变量。这可以测试方法如何使用AJAX函数,但是我很难测试 从位于http://api.jquery.com/load/的文档中: 当检测到成功的响应时(即,当textStatus为“成功”或“未修改”时),. load()将匹配元素的HTML内容设置为返回的数据。 因此,

-

CSRF攻击迫使经过身份验证的用户(受害者)发送伪造的HTTP请求,包括受害者的会话cookie到易受攻击的Web应用程序,这允许攻击者强制受害者的浏览器生成请求,以便易受攻击的应用程序感知来自受害者。 我们下面来了解这个漏洞的威胁代理,攻击向量,安全弱点,技术影响和业务影响。 威胁代理 - 任何人都可以将内容加载到用户的浏览器中,从而迫使他们向您的网站提交请求。 攻击者的方法 - 攻击者创建伪造

-

跨站请求伪造(CSRF)是一种漏洞利用,攻击者致使受害的最终用户按恶意URI(例如以误导的链接、图片或重定向提供给用户代理)到达受信任的服务器(通常由存在有效的会话Cookie而建立)。 针对客户端的重定向URI的CSRF攻击允许攻击者注入自己的授权码或访问令牌,这将导致在客户端中使用与攻击者的受保护资源关联的访问令牌而非受害者的(例如,保存受害者的银行账户信息到攻击者控制的受保护资源)。 客户端

-

我正在修改锻造模型,我的物品不会被渲染。以下是错误: 这里有一些有用的文件...ItemSkygem.json

-

我是一名Java新手,我想通过在minecraft上修改来进行训练。我在youtube上关注tutos(因为找不到新的tutos,所以是旧的tutos),安装了MCP,运行了一些命令(其中一些命令会让我出错),当我最终启动ta代码时,我注意到所有与forge库相关的方法和内容都是红色的。我不能用任何符号来解决这个问题。所以,请问有没有人有一个解决方案,我在网上搜索了很多次,但我发现它的旧芭蕾舞团不