CoSec 是基于 RBAC 和策略的多租户响应式安全框架。

认证

授权

OAuth

建模类图

安全网关服务

授权策略流程

内置策略匹配器

ActionMatcher

如何自定义 ActionMatcher (SPI)

class CustomConditionMatcherFactory : ConditionMatcherFactory {

companion object {

const val TYPE = "[CustomConditionType]"

}

override val type: String

get() = TYPE

override fun create(configuration: Configuration): ConditionMatcher {

return CustomConditionMatcher(configuration)

}

}

class CustomConditionMatcher(configuration: Configuration) :

AbstractConditionMatcher(CustomConditionMatcherFactory.TYPE, configuration) {

override fun internalMatch(request: Request, securityContext: SecurityContext): Boolean {

//Custom matching logic

}

}

META-INF/services/me.ahoo.cosec.policy.action.ActionMatcherFactory

# CustomActionMatcherFactory fully qualified name

ConditionMatcher

如何自定义 ConditionMatcher (SPI)

class CustomConditionMatcherFactory : ConditionMatcherFactory {

companion object {

const val TYPE = "[CustomConditionType]"

}

override val type: String

get() = TYPE

override fun create(configuration: Configuration): ConditionMatcher {

return CustomConditionMatcher(configuration)

}

}

class CustomConditionMatcher(configuration: Configuration) :

AbstractConditionMatcher(CustomConditionMatcherFactory.TYPE, configuration) {

override fun internalMatch(request: Request, securityContext: SecurityContext): Boolean {

//Custom matching logic

}

}META-INF/services/me.ahoo.cosec.policy.condition.ConditionMatcherFactory

# CustomConditionMatcherFactory fully qualified name

策略 Schema

配置 Policy Schema 以支持 IDE (IntelliJ IDEA) 输入自动完成。

策略 Demo

{

"id": "id",

"name": "name",

"category": "category",

"description": "description",

"type": "global",

"tenantId": "tenantId",

"condition": {

"bool": {

"and": [

{

"authenticated": {}

},

{

"rateLimiter": {

"permitsPerSecond": 10

}

}

]

}

},

"statements": [

{

"action": {

"path": {

"pattern": "/user/#{principal.id}/*",

"options": {

"caseSensitive": false,

"separator": "/",

"decodeAndParseSegments": false

}

}

}

},

{

"name": "Anonymous",

"action": [

"/auth/register",

"/auth/login"

]

},

{

"name": "UserScope",

"action": "/user/#{principal.id}/*",

"condition": {

"authenticated": {}

}

},

{

"name": "Developer",

"action": "*",

"condition": {

"in": {

"part": "context.principal.id",

"value": [

"developerId"

]

}

}

},

{

"name": "RequestOriginDeny",

"effect": "deny",

"action": "*",

"condition": {

"regular": {

"negate": true,

"part": "request.origin",

"pattern": "^(http|https)://github.com"

}

}

},

{

"name": "IpBlacklist",

"effect": "deny",

"action": "*",

"condition": {

"path": {

"part": "request.remoteIp",

"pattern": "192.168.0.*",

"options": {

"caseSensitive": false,

"separator": ".",

"decodeAndParseSegments": false

}

}

}

},

{

"name": "RegionWhitelist",

"effect": "deny",

"action": "*",

"condition": {

"regular": {

"negate": true,

"part": "request.attributes.ipRegion",

"pattern": "^中国\\|0\\|(上海|广东省)\\|.*"

}

}

},

{

"name": "AllowDeveloperOrIpRange",

"action": "*",

"condition": {

"bool": {

"and": [

{

"authenticated": {}

}

],

"or": [

{

"in": {

"part": "context.principal.id",

"value": [

"developerId"

]

}

},

{

"path": {

"part": "request.remoteIp",

"pattern": "192.168.0.*",

"options": {

"caseSensitive": false,

"separator": ".",

"decodeAndParseSegments": false

}

}

}

]

}

}

},

{

"name": "TestContains",

"effect": "allow",

"action": "*",

"condition": {

"contains": {

"part": "request.attributes.ipRegion",

"value": "上海"

}

}

},

{

"name": "TestStartsWith",

"effect": "allow",

"action": "*",

"condition": {

"startsWith": {

"part": "request.attributes.ipRegion",

"value": "中国"

}

}

},

{

"name": "TestEndsWith",

"effect": "allow",

"action": "*",

"condition": {

"endsWith": {

"part": "request.attributes.remoteIp",

"value": ".168.0.1"

}

}

}

]

}应用权限元数据 Schema

配置 App Permission Schema 以支持 IDE (IntelliJ IDEA) 输入自动完成。

应用权限元数据 Demo

{

"id": "manage",

"condition": {

"bool": {

"and": [

{

"authenticated": {}

},

{

"groupedRateLimiter": {

"part": "request.remoteIp",

"permitsPerSecond": 10,

"expireAfterAccessSecond": 1000

}

},

{

"inTenant": {

"value": "default"

}

}

]

}

},

"groups": [

{

"name": "order",

"description": "order management",

"permissions": [

{

"id": "manage.order.ship",

"name": "Ship",

"description": "Ship",

"action": "/order/ship"

},

{

"id": "manage.order.issueInvoice",

"name": "Issue an invoice",

"description": "Issue an invoice",

"action": "/order/issueInvoice"

}

]

}

]

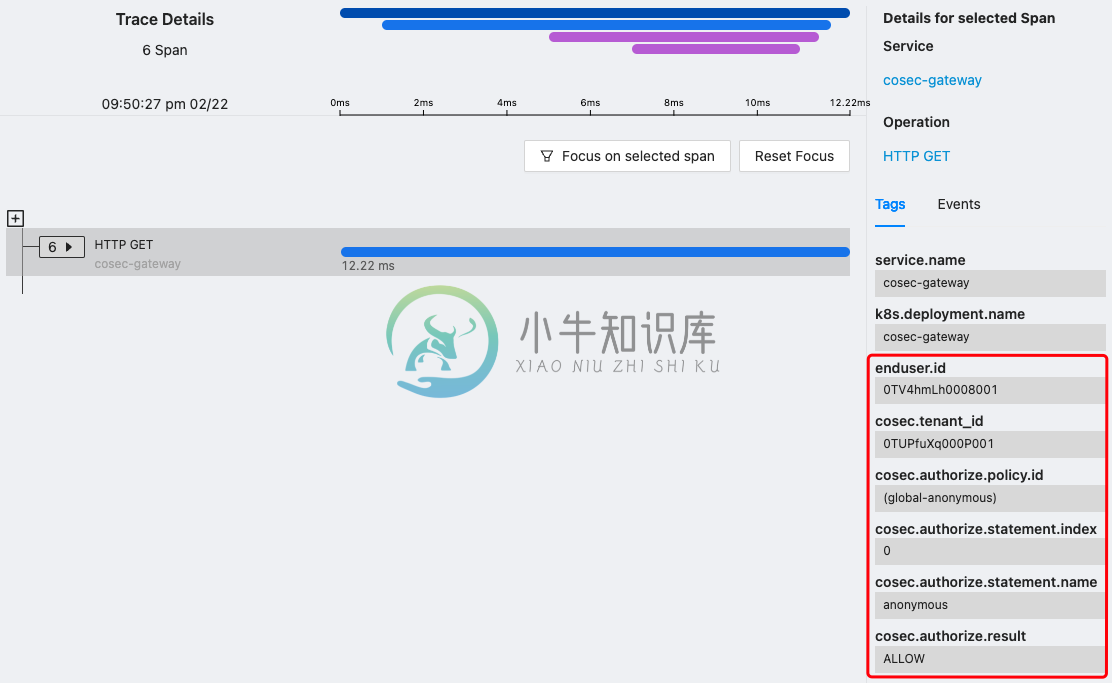

}OpenTelemetry

CoSec 遵循 OpenTelemetry General identity attributes 规范。

感谢

CoSec 权限策略设计参考 AWS IAM 。

-

> 我是否应该有一个中央authz微服务来管理我的rbac autz?a.如果authz服务失败,那么所有的微服务都会受到影响,并且平台很容易出现或者无法使用。服务将存储跨微服务的所有资源的角色/权限。对于到达api gw的每个请求,post auth将转到authz,并且在调用微服务之前,它可以被拒绝。(好的) 我应该为每个微服务有一个侧车作为我的autz没有单点故障...如果authz为某个服

-

我正在开发一个多租户反应式应用程序,使用带有r2dbc驱动程序的Spring-Webflow Spring-data-r2dbc连接到Postgresql数据库。多租户部分是基于模式的:每个租户一个模式。因此,根据上下文(例如登录的用户),请求将访问数据库的特定模式。 我正在努力研究如何在r2dbc中实现这一点。理想情况下,这将是Hibernate处理MultiTenantConnectionPr

-

情景: 我们有一个多租户应用程序,其中每个租户都有自己的模式。有一个公共模式,其中存在一个包含每个租户记录的表。因此,有一个超级管理员可以创建租户,并将管理员分配给新创建的租户。 为了实现RBAC(基于角色的访问控制),我计划将每个角色表放入租户模式,并实现一些中间件来检查授权。在孤立的模式环境中,这是一个好的体系结构吗?

-

我已经创建了p3p文件,将它们放在w3c文件夹中,但fiddler2仍然返回没有p3p的集cookie? iis上的Wordpress站点... 试图让它返回cookies集 我知道这是旧东西,但客户想要它。 我错过了什么?

-

主要内容:命令配置密码,手动配置密码,指令安全,端口安全,SSH代理Redis 提供了诸多安全策略,比如为了保证数据安全,提供了设置密码的功能。Redis 密码设置主要有两种方式:一种是使用 命令来设置密码;另外一种则是手动修改 Redis 的配置文件。虽然看似前者更为简单,其实两种方式各有特点。本节将对它们进行介绍。 命令配置密码 通过执行以下命令查看是否设置了密码验证: 在默认情况下 requirepass 参数值为空的,表示无需通过密码验证就可以连接到 Re

-

在这个世界上没有绝对的安全,我们说这台服务器安全并不是说它绝对不会有安全风险,不会受到损害。只能说明该台服务器的安全可信度高,不易受到侵害。相反,如果我们说这台服务器不安全,即可信度低,则这台服务器可能是一些服务的配置有安全漏洞或没有做数据冗余。每种环境、每种应用的可信度要求是有不同的,不能一概而论,如作为企业中心数据库服务器的可信度要求就比内部WEB服务器的可信度要求高。需投入更多的资金和时间对

-

PodSecurityPolicy 类型的对象能够控制,是否可以向 Pod 发送请求,该 Pod 能够影响被应用到 Pod 和容器的 SecurityContext。 查看 Pod 安全策略建议 获取更多信息。 什么是 Pod 安全策略? Pod 安全策略 是集群级别的资源,它能够控制 Pod 运行的行为,以及它具有访问什么的能力。 PodSecurityPolicy对象定义了一组条件,指示 Po

-

本章定义的注解和API提供用于配置 Servlet 容器强制的安全约束。 @ServletSecurity 注解 @ServletSecurity 提供了用于定义访问控制约束的另一种机制,相当于那些通过在便携式部署描述符中声明式或通过 ServletRegistration 接口的 setServletSecurity 方法编程式表示。Servlet 容器必须支持在实现 javax.servlet