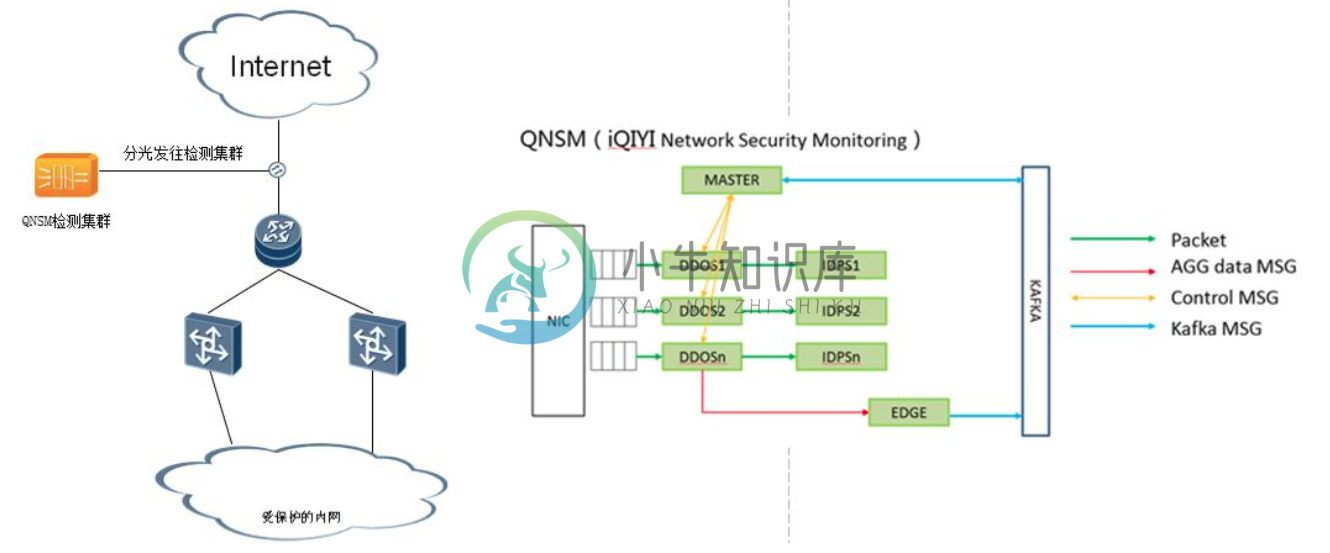

QNSM(IQIYI Network Security Monitor)是一个旁路部署的全流量、实时、高性能网络安全监控引擎,基于DPDK开发,集成了DDOS检测和IDPS模块。

DDOS检测

DDOS检测功能包括:

- 全流量检测,可以部署在IDC环境,支持SYN,ACK,RST,FIN,SYNACK,ICMP,UDP FLOOD以及反射攻击(DNS/NTP/SSDP反射...).

- 实时多维度聚合数据

- 流采样数据,提供攻击事件未检出后的fall back机制.

- 随时停启的聚合数据输出

- 数据以json格式输出,便于数据分析.

- 针对UDP反射攻击,提供DFI/DPI机制(MEMCACHE,TFTP,CHARGEN,CLDAP,QOTD...).

- 事件过程中dump攻击数据包.

- 支持IPv4和IPv6

IDPS

IDPS模块基于Suricata,并新增了如下特性,

- 支持lib化编译安装,基于Suricata 4.1.0版本

- 支持事件以Kafka方式输出,提升事件吞吐量,便于进一步数据分析

部署描述

架构描述

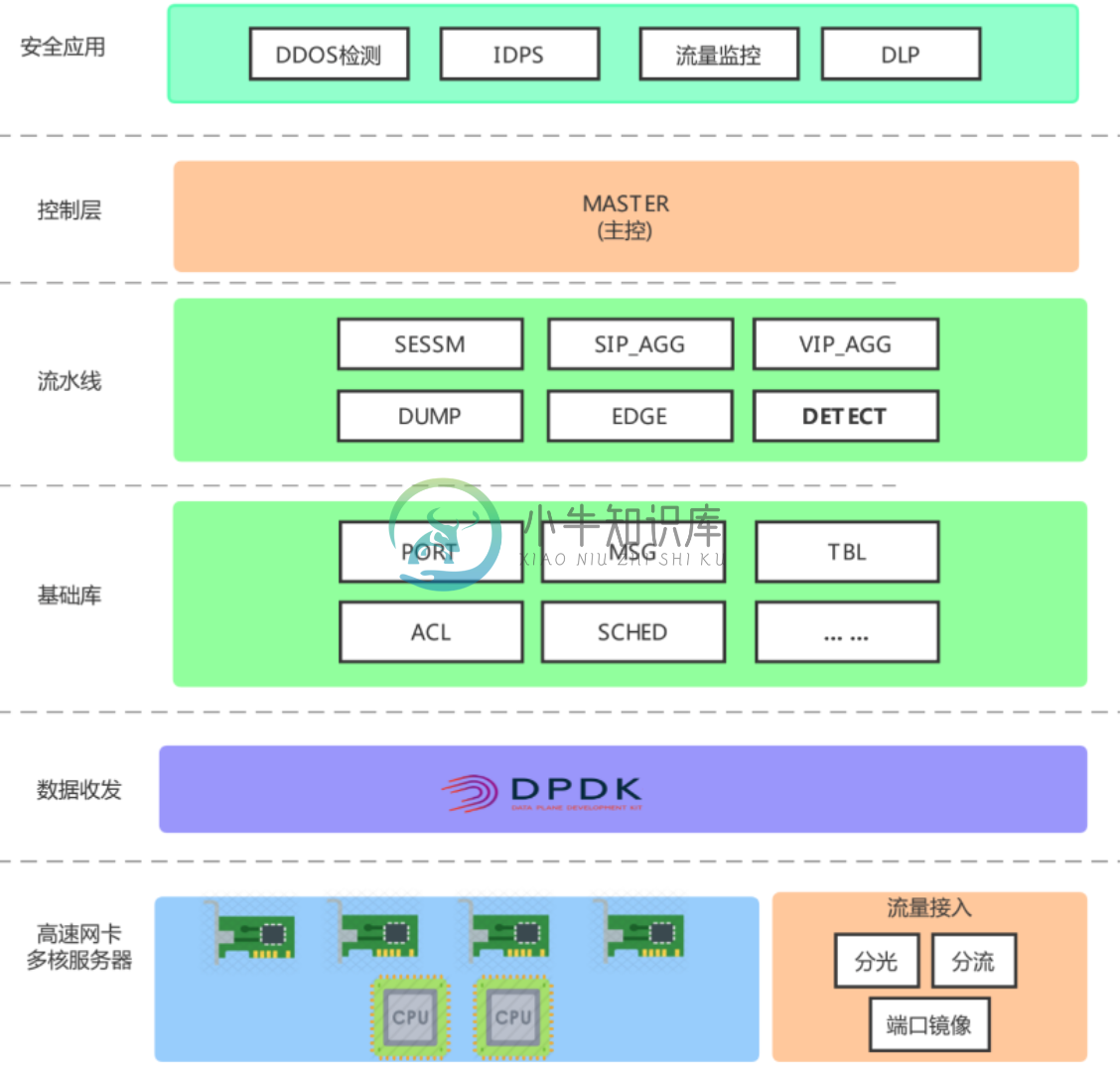

整体功能模块图如下:

-

基础模块

包含PORT,CPU 消息、配置文件、表项管理接口、调度框架等基础功能模块。

-

流水线模块

SESSM:DDOS检测,负责IPv4和IPv6数据包解析,采样FLOW数据聚合,应用层DFI解析,ACL策略下发。

SIP_AGG:DDOS检测攻击源聚合和输出。

VIP_AGG:DDOS检测VIP自学习,数据聚合和输出。

DUMP:DDOS攻击数据包DUMP并保存为pcap文件。

EDGE:类似于broker,输出多维数据至KAFKA。

DETECT:IDPS检测。

-

控制面和工具

主要包括Master组件以及相关配置文件。

Master负责接收分析中心的攻击事件策略并下发至相应的转发面组件,包含dump数据包,攻击源,攻击源端口,反射攻击proto DFI。

-

IDPS管理服务

FM/FR:IDPS 资源管理和回收

CS:IDPS 统计数据

-

目录 导读 互联网企业边界复杂性 QNSM 简介 QNSM 架构设计 1、基础库 2、流水线

-

vmxnet3虚拟网卡虽然支持rss,但是不支持RSS key update,RSS reta update。 启动iqiyi / qnsm会报错: PANIC in app_link_rss_setup(): LINK0 (0): RSS setup error (null RETA size) iqiyi / qnsm官方也给出并未在虚拟机上测试过。目前还没找到有虚拟网卡支持的。

-

tcpdump 命令行语法基本命令 tcpdump -nn 参数 描述 Verbose 定义日志输出级别: -v -vv -vvv v 越多,输出的日志越详细。示例 tcpdump -nn -v Snaplen -s SIZE RHEL 6 之后的 tcpdump 抓取数据包时每个包的默认抓取长度为 65535 字节,而旧版本(RHEL5 之前)的 tcpdump 每个包默认抓取长度为 68 字节

-

问题内容: 我可以在Java监视程序上创建网络流量吗?该程序必须控制从计算机程序(包括OS模块)到网络驱动程序再返回的所有网络流量。如果是,如何? 注意: 我不仅要监视流量,还要对其进行控制。我想在Windows NT上实现这样的系统。仅靠Java无法实现它。如何在JNI的帮助下执行它? 也许是另一个变体。我不熟悉Windows服务,但仍然如此。我将在C 上编写一个程序并将其注册为Windows服

-

Hello! 我在开发板上部署了snort这个ids,希望测试它的性能。 是它在这个开发板分析数据包的速度,效率(并不是它被配置的规则能多么有效全面地挡住任何种类的攻击) 但,我搜了个ftester,但好像已经过时了。搜了个pytbull,但它要求在被攻击机器上也运行python,而我这个开发板装个snort已经是费劲力气了。 还有什么软件或者存在在这个场合有意义了?

-

Here are the articles in this section:跨站脚本跨站请求伪造

-

网络安全目前包括WAF策略。 WAF策略 WAF策略用于为Web应用提供集中式保护,使其免受常见攻击和漏洞的侵害。

-

攻击方式 主动攻击 包括篡改数据流或伪造数据流,这种攻击试图改变系统资源或影响系统运行。 被动攻击 对信息的保密性进行攻击,即通过窃听网络上传输的信息并加以分析从而获得有价值的情报,但它并不修改信息的内容。它的目标是获得正在传送的信息,其特点是偷听或监视信息的传递。被动攻击只对信息进行监听,不对其进行修改。被动攻击包括信息内容泄露和业务流分析2大类 病毒类型 文件型 感染可执行文件,包括EXE和C

-

"性能监控"整合了Threejs的监控组件stats,如果你对这个组件感兴趣,你可以从它的 github 仓库中了解更多细节。如果你想要在gio场景中显示这个组件,你可以使用 enableStats() API,这个性能监控面板默认会显示在左上角。

-

我对普罗米修斯很陌生。我目前是一名在职学生,我的任务是为运行在客户端的服务器构建一个监控系统(我们无法访问)。我已经在客户端安装了节点导出器和从Prometheus服务(Ubuntu VM、Kubernetes节点)。我们有一个集中的主Prometheus服务器和托管在AWS上的Grafana,但它无法连接到客户端Prometheus服务器。 有没有什么方法可以让从Prometheus将指标推送到