Barada (Barada Aint Respecting Any Deceptive Adversaries) 是一个 PAM 模块用于提供双因素认证支持。

简单来说,双因素身份认证就是通过你所知道再加上你所能拥有的这二个要素组合到一起才能发挥作用的身份认证系统。例如,在ATM上取款的银行卡就是一个双因素认证机制的例子,需要知道取款密码和银行卡这二个要素结合才能使用。

目前主流的双因素认证系统是基于时间同步型,市场占有率高的有DKEY双因素认证系统、RSA双因素认证系统等,由于DKEY增加对短信密码认证及短信+令牌混合认证支持,相比RSA,DKEY双因素认证系统更具竞争力。

更详细的介绍请看百度百科

-

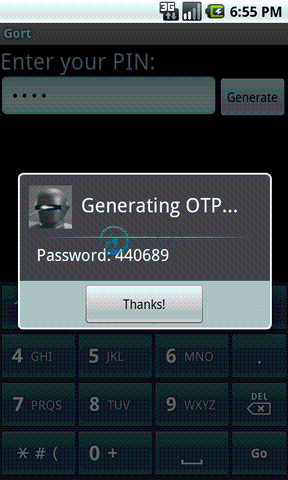

本文向大家介绍什么是不同类型的双因素身份认证?相关面试题,主要包含被问及什么是不同类型的双因素身份认证?时的应答技巧和注意事项,需要的朋友参考一下 执行双因素身份验证需要三种类型的凭据: 一件你知道的事情——比如密码、密码或屏幕锁定模式。 您拥有的物理凭证,如OTP、电话或ATM卡,换句话说,您在外部或第三方设备中拥有的任何类型的凭证。 您的物理身份–如语音认证或生物特征安全,如指纹或眼睛扫描仪。

-

使用 Yubico OTP 进行双因素验证(服务端) 提高环境安全的第一步是提高客户端安全性(利用 PIV 进行 SSH 认证)和简化服务器上的管理任务(通过用户证书进行 SSH 认证),不过它们依然只依赖一个契机进行认证,是时候让双因素认证改变这一切了。 在远程服务器上为 SSH 或 sudo 启用双因素认证需要进行线上验证。验证服务可以选择使用由 YubiCloud 提供的 YubiHSM(硬

-

测试 如果你允许 root 用户登录,你应该能够通过暴露的 2222 端口连接到容器: ❯ ssh root@127.0.0.1 -p 2222 Authenticated with partial success. root@127.0.0.1 password: 你如果看到 Authenticated with partial success 的提示,这就表示对公钥的认证已经成功了。 现在,请

-

本文向大家介绍什么是双因素身份验证?相关面试题,主要包含被问及什么是双因素身份验证?时的应答技巧和注意事项,需要的朋友参考一下 双因素身份验证是在帐户登录过程中启用第二级身份验证。 因此,如果用户只需要输入用户名和密码,那么就被认为是单因素身份验证。

-

为 OpenSSH 启用双因素认证(sshd) 在 /etc/ssh/sshd_config 中加入下面的选项启用双因素认证: # Require public key *and* password authentication. Without this, a valid public # key would bypass the Yubikey requirement. Authenticat

-

我正在寻找如何使用spring security Oauth2实现双因素身份验证(2FA)的方法。要求是用户只需要对具有敏感信息的特定应用程序进行双因素身份验证。这些webapp都有自己的客户端ID。 我脑海中浮现的一个想法是“误用”范围审批页面,迫使用户输入2FA代码/PIN(或其他)。 示例流如下所示: null null