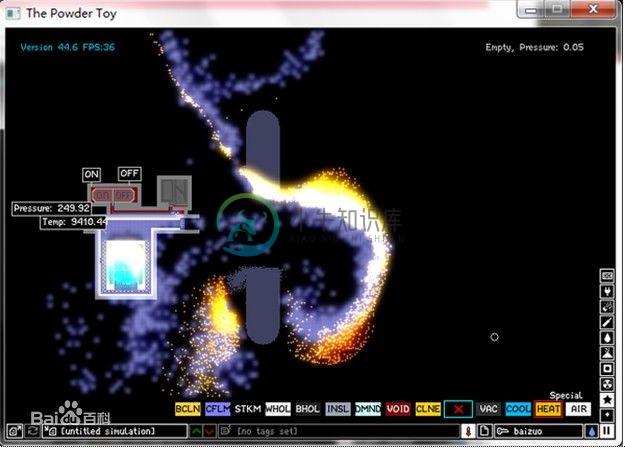

沙盘玩具是一款物理模拟游戏,原名The Powder Toy,常被用来做物理模型,几乎可以模拟一切物体。除了物理,还有很多化学物质和生命体。

-

背景:目前我正在做一个演示项目,目的是了解沙卡玩家是否是我们未来可行的选择。就项目而言,我无法使用标准控件,因为我们使用自定义控件。该项目正在开发中。 问:如果不使用标准的“控件-全屏”方式,我该如何让沙卡播放器从全屏开始? 提前谢谢!

-

我只想让我的shaka播放器工作。我已经列出了我电影目录中的所有文件。我的清单文件(. mpd)由位于同一目录中的5个不同的网络视频流文件组成(我意识到音频不存在,这在这种情况下并不重要)。 我基本上遵循了网站上的教程: https://shaka-player-demo.appspot.com/docs/api/tutorial-welcome.html 我不知道为什么这行不通。有人能帮忙吗?

-

启用ABR时,播放从选定的曲目开始,但快速跳到shaka player中的最低比特率曲目: 预期的 应选择轨道(轨道[id=14]),并在带宽可用时在同一轨道中继续。 我所尝试的 起初,我厌倦了设置abr。manifestparsed事件上的defaultBandwidthEstimate为1927692(磁道[id=14]),但它选择了下一个磁道(磁道[id=13])。所以我做了以下工作,以找到

-

安全是Chromium最重要的目标之一。安全的关键在于理解下面这点:在我们完整地理解了系统在所有可能的输入组合下表现出的行为之后,我们才能够真的保证系统安全。对于像Chromium这样庞大而多样化的代码库,推理它的各个部分可能的行为的组合几乎是不可能的。沙箱的目标是提供这样一种保证:不论输入什么,保证一段代码最终能或不能做的事情。 沙盒利用操作系统提供的安全性,允许不能对计算机做出持久性改变或者访

-

Jinja2 沙箱用于为不信任的代码求值。访问不安全的属性和方法是被禁止的。 假定在默认配置中 env 是一个 SandboxedEnvironment 实例,下面的代码展示 了它如何工作: >>> env.from_string("{{ func.func_code }}").render(func=lambda:None) u'' >>> env.from_string("{{ func.fu

-

Jinja2 沙箱用于为不信任的代码求值。访问不安全的属性和方法是被禁止的。 假定在默认配置中 env 是一个 SandboxedEnvironment 实例,下面的代码展示 了它如何工作: >>> env.from_string("{{ func.func_code }}").render(func=lambda:None) u&"" title="jinja2.sandbox.Security

-

本文向大家介绍Android画个时钟玩玩,包括了Android画个时钟玩玩的使用技巧和注意事项,需要的朋友参考一下 本文实例为大家分享了Android实现时钟效果的具体代码,供大家参考,具体内容如下 先看下最终的效果 开始实现 新建一个ClockView集成View 先重写onMeasure方法,这里要先说一下View的测量模式,一共有三种: 1、EXACTLY 即精确值模式,当我们将控件的l

-

我编写了一个简单的RMI服务器,并为它提供了一个默认的: 以下是服务器的代码(来自Oracle RMI教程,但我添加了RMISecurityManager): } 我这样做: