Redis和Lua实现分布式限流器的方法详解

主要是依靠 redis + lua 来实现限流器, 使用 lua 的原因是将多条命令合并在一起作为一个原子操作, 无需过多考虑并发.

计数器模式

原理

计数器算法是指在一段窗口时间内允许通过的固定数量的请求, 比如10次/秒, 500次/30秒.

如果设置的时间粒度越细, 那么限流会更平滑.

实现

所使用的 Lua 脚本

-- 计数器限流

-- 此处支持的最小单位时间是秒, 若将 expire 改成 pexpire 则可支持毫秒粒度.

-- KEYS[1] string 限流的key

-- ARGV[1] int 限流数

-- ARGV[2] int 单位时间(秒)

local cnt = tonumber(redis.call("incr", KEYS[1]))

if (cnt == 1) then

-- cnt 值为1说明之前不存在该值, 因此需要设置其过期时间

redis.call("expire", KEYS[1], tonumber(ARGV[2]))

elseif (cnt > tonumber(ARGV[1])) then

return -1

end

return cnt

返回 -1 表示超过限流, 否则返回当前单位时间已通过的请求数

key 可以但不限于以下的情况

- ip + 接口

- user_id + 接口

优点

- 实现简单

缺点

- 粒度不够细的情况下, 会出现在同一个窗口时间内出现双倍请求数

注意

- 尽量保持时间粒度精细

场景分析

eg. 1000/3s 的限流

极端情况1:

第1秒请求数 10

第2秒请求数 10

第3秒请求数 980

第4秒请求数 900

第5秒请求数 100

第6秒请求数 0

此时注意第3~5秒内的总请求数高达 1980

极端情况2:

第1秒请求数 1000

第2秒请求数 0

第3秒请求数 0

此时后续的第2~3秒会出现大量拒绝请求

令牌桶模式

原理

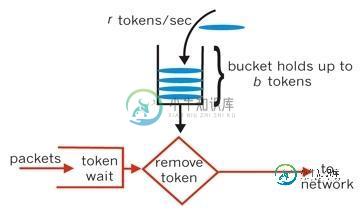

令牌桶的

- 桶中保存有令牌, 存在上限, 且一开始是满的

- 每次请求都要消耗令牌(可根据不同请求消耗不同数量的令牌)

- 每隔一段时间(固定速率)会往桶中放令牌

桶的实现还分为:

可预消费

提前预支令牌数: 前人挖坑, 后人跳

不可预消费

令牌数不够直接拒绝

实现

此处实现的不可预消费的令牌桶, 具体Lua代码:

-- 令牌桶限流: 不支持预消费, 初始桶是满的

-- KEYS[1] string 限流的key

-- ARGV[1] int 桶最大容量

-- ARGV[2] int 每次添加令牌数

-- ARGV[3] int 令牌添加间隔(秒)

-- ARGV[4] int 当前时间戳

local bucket_capacity = tonumber(ARGV[1])

local add_token = tonumber(ARGV[2])

local add_interval = tonumber(ARGV[3])

local now = tonumber(ARGV[4])

-- 保存上一次更新桶的时间的key

local LAST_TIME_KEY = KEYS[1].."_time";

-- 获取当前桶中令牌数

local token_cnt = redis.call("get", KEYS[1])

-- 桶完全恢复需要的最大时长

local reset_time = math.ceil(bucket_capacity / add_token) * add_interval;

if token_cnt then -- 令牌桶存在

-- 上一次更新桶的时间

local last_time = redis.call('get', LAST_TIME_KEY)

-- 恢复倍数

local multiple = math.floor((now - last_time) / add_interval)

-- 恢复令牌数

local recovery_cnt = multiple * add_token

-- 确保不超过桶容量

local token_cnt = math.min(bucket_capacity, token_cnt + recovery_cnt) - 1

if token_cnt < 0 then

return -1;

end

-- 重新设置过期时间, 避免key过期

redis.call('set', KEYS[1], token_cnt, 'EX', reset_time)

redis.call('set', LAST_TIME_KEY, last_time + multiple * add_interval, 'EX', reset_time)

return token_cnt

else -- 令牌桶不存在

token_cnt = bucket_capacity - 1

-- 设置过期时间避免key一直存在

redis.call('set', KEYS[1], token_cnt, 'EX', reset_time);

redis.call('set', LAST_TIME_KEY, now, 'EX', reset_time + 1);

return token_cnt

end

令牌桶的关键是以下几个参数:

- 桶最大容量

- 每次放入的令牌数

- 放入令牌的间隔时间

令牌桶的实现不会出现计数器模式中单位时间内双倍流量的问题.

总结

以上就是这篇文章的全部内容了,希望本文的内容对大家的学习或者工作具有一定的参考学习价值,谢谢大家对小牛知识库的支持。

-

本文向大家介绍基于Redis实现分布式应用限流的方法,包括了基于Redis实现分布式应用限流的方法的使用技巧和注意事项,需要的朋友参考一下 限流的目的是通过对并发访问/请求进行限速或者一个时间窗口内的的请求进行限速来保护系统,一旦达到限制速率则可以拒绝服务。 前几天在DD的公众号,看了一篇关于使用 瓜娃 实现单应用限流的方案 --》原文,参考《redis in action》 实现了一个jedis

-

本文向大家介绍使用nginx实现分布式限流的方法,包括了使用nginx实现分布式限流的方法的使用技巧和注意事项,需要的朋友参考一下 1.前言 一般对外暴露的系统,在促销或者黑客攻击时会涌来大量的请求,为了保护系统不被瞬间到来的高并发流量给打垮, 就需要限流 . 本文主要阐述如何用nginx 来实现限流. 听说 Hystrix 也可以, 各位有兴趣可以去研究哈 . 2.首先部署一个对外暴露接口的程序

-

一个挺着啤酒肚,身穿格子衫,发际线严重后移的中年男子,手拿着保温杯,胳膊夹着MacBook向你走来,看样子是架构师级别。 面试开始, 直入正题。 面试官: 你有没有参与过秒杀系统的设计? 我: 没有,我平时都是开发后台管理系统、OA办公系统、内部管理系统,从来没有开发过秒杀系统。 面试官: 嗯...,小伙子很实诚。今天就先到这里吧,后面有消息会主动联系你。 后面还可能有消息吗?你们啥时候主动联系过

-

背景 在很多互联网产品应用中,有些场景需要加锁处理,比如:秒杀,全局递增ID,楼层生成等等。大部分的解决方案是基于DB实现的,Redis为单进程单线程模式,采用队列模式将并发访问变成串行访问,且多客户端对redis的连接并不存在竞争关系。其次Redis提供一些命令SETNX,GETSET,可以方便实现分布式锁机制。 一、使用分布式锁要满足的几个条件: 系统是一个分布式系统(关键是分布式,单机的可以

-

本文向大家介绍浅析PHP分布式中Redis实现Session的方法,包括了浅析PHP分布式中Redis实现Session的方法的使用技巧和注意事项,需要的朋友参考一下 本文介绍的是PHP分布式中Redis实现Session的方法,下面话不多说,直接先来看两个方法是什么 方法一: 找到配置文件php.ini,修改为下面内容,保存并重启服务 方法二: 直接在代码中加入以下内容: 注:如果配置文件red

-

本文向大家介绍Redis实现分布式锁和等待序列的方法示例,包括了Redis实现分布式锁和等待序列的方法示例的使用技巧和注意事项,需要的朋友参考一下 在集群下,经常会因为同时处理发生资源争抢和并发问题,但是我们都知道同步锁 synchronized 、 cas 、 ReentrankLock 这些锁的作用范围都是 JVM ,说白了在集群下没啥用。这时我们就需要能在多台 JVM 之间决定执行顺序的锁了