《八股文》专题

-

歌尔股份后端一面

歌尔股份后端一面进去的时候前一个老哥还没面完,又退出去等了一会,结果我进去的时候那老哥不知道为啥又进来了,绷 1.自我介绍 2.Linux常用的命令 3.JVM内存模型 4.类加载机制 5.垃圾回收算法有哪些? 6.垃圾回收器呢 7.Spring,MyBatis都有哪些注解? 8.InnoDB的底层数据结构是什么?(这块确实有点没绷住,之后就问B+树,应该是想问索引的底层数据结构) 9.索引失效问题 10.SQL

-

阿里控股-暑期实习

阿里控股-暑期实习岗位: 爱橙科技-Java开发工程师 面试时间线: 4.9 一面 下午2.30约二面 4.10 二面 下午4.30约HR面 4.11 HR面 4.14 笔试(先面后笔 HR说测评和笔试都有基础线) 4.15 笔试加试(因为4.14的笔不是很理想,可能处于中间水平,已敲完) 目前状态: 流程全部结束了 目前是等待面试结果 等OC PLZzzzzzzzzzzzzzzzzz求求 一面流程(65min)

-

4.25阿里控股三面挂

4.25阿里控股三面挂canvas相关, 圆绘制重叠场景, 生活, 学习路线 52min ———— 最开始说周一,然后改到周四,晚上查看居然挂了,感觉答得还可以

-

第八课 多文档界面(MDI)

这一讲主要介绍多文档界面的窗口管理、多文档编程技术、分割视图、多个文档类型程序设计。在介绍多文档编程时,还结合绘图程序介绍了GDI(图形设备接口)的使用。 多文档界面窗口 图形设备接口(GDI) 绘图程序 访问当前活动视图和活动文档 分隔视图 打印和打印预览 支持多个文档类型的文档视结构程序 防止应用程序运行时创建空白窗口 小结

-

第八章:类与对象

本章主要关注点的是和类定义有关的常见编程模型。包括让对象支持常见的Python特性、特殊方法的使用、 类封装技术、继承、内存管理以及有用的设计模式。 Contents: 8.1 改变对象的字符串显示 8.2 自定义字符串的格式化 8.3 让对象支持上下文管理协议 8.4 创建大量对象时节省内存方法 8.5 在类中封装属性名 8.6 创建可管理的属性 8.7 调用父类方法 8.8 子类中扩展prop

-

第十八章 国际化

Django 诞生于美国,和许多其他的开源软件一样,Django 社区发展中得到了全球范围的支持。所以 Djano 社区的国际化应用变得非常重要。由于大量开发者对本章内容比较困惑,所以我们将详细介绍。 国际化是指为了在任何其它地区使用该软件而进行设计的过程。它包括为了以后的翻译而标记文本(比如用户界 面控件和错误信息等),提取出日期和时间的显示以保证显示遵循不同地区的标准,为不同时区提供支持,并且

-

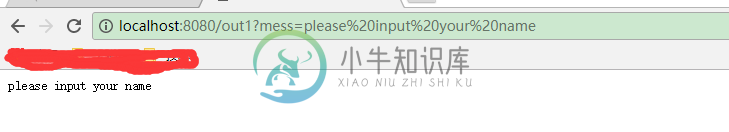

servlet重定向详解(八)

servlet重定向详解(八)本文向大家介绍servlet重定向详解(八),包括了servlet重定向详解(八)的使用技巧和注意事项,需要的朋友参考一下 本文实例为大家分享了servlet重定向的具体内容,供大家参考,具体内容如下 1.重定向是什么? 这里说的重定向是由http协议规定的一种机制。其工作流程如下所述。 (1)客户端发起http请求,访问服务器端组件。 (2)服务器端返回一个状态代码为302的响应结果

-

第八章 密码攻击

这一章中,我们要探索一些攻击密码来获得用户账户的方式。密码破解是所有渗透测试者都需要执行的任务。本质上,任何系统的最不安全的部分就是由用户提交的密码。无论密码策略如何,人们必然讨厌输入强密码,或者时常更新它们。这会使它们易于成为黑客的目标。 8.1 在线密码攻击 这个秘籍中我们会使用 Hydra 密码破解器。有时候我们有机会来物理攻击基于 Windows 的计算机,直接获取安全账户管理器(SAM)

-

第八章:节点模块

DOM节点操作占我们前端工作很大一部分,其节点的操作又占50%以上。由于选择器引擎的出现,让繁琐的元素选择简单化,并且一下子返回一大堆元素,这个情景时刻暗示着我们操作元素就像css为元素添加样式那样,一操作就操作一组元素。 一些大胆的API设计被提出来。当然我们认为时髦新颖的设计其实都是很久以前被忽略的设计或者其它领域的设计。例如:集化操作,这是数据库层里边的ROM就有的。链式操作,javas

-

第八课 缩放变换

缩放矩阵也很简单!它的作用是放大或缩小物体的尺寸!在很多情况下,你可能想对某些对象做这些处理,例如,当你想用同一模型产生一些差异(大树和小树本质上是一样的),亦或你想将物体的尺寸与其现实世界的尺寸联系起来!对于上面的例子,你可能想使点的三个坐标分量进行相同的缩放。然而,有时候你可能只想缩放两个坐标轴上的分量,导致模型变“厚”或“薄”。 计算变换矩阵是非常复杂的!我们从单位矩阵开始,记住它与向量相乘

-

第八章 网络编程

前 言 Linux 系统的一个主要特点是他的网络功能非常强大。随着网络的日益普及,基于网络的应用也将越来越多。 在这个网络时代,掌握了 Linux 的网络编程技术,将令每一个人处于不败之地,学习 Linux 的网络编程,可以让我们真正的体会到网络的魅力。 想成为一 位真正的 hacker,必须掌握网络编程技术。 现在书店里面已经有了许多关于 Linux 网络编程方面的书籍,网络上也有了许多关于网络

-

第八天 线性表【下】

一:线性表的简单回顾 上一篇跟大家聊过“线性表"顺序存储,通过实验,大家也知道,如果我每次向 顺序表的头部插入元素,都会引起痉挛,效率比较低下,第二点我们用顺序存储时,容 易受到长度的限制,反之就会造成空间资源的浪费。 二:链表 对于顺序表存在的若干问题,链表都给出了相应的解决方案。 1. 概念:其实链表的“每个节点”都包含一个”数据域“和”指针域“。 ”数据域“中包含当前的数据。 ”指针域“中包

-

第八章 共享主机

第八章 共享主机 在共享主机环境中达到高级别的安全是不可能的。可是,通过小心的规划,你能避免一些常见的错误并防止一些最常用的攻击手段。虽然有些方法需要你的主机提供商提供协助,但也有一些其他的你自己就能做到的方法。 本章涉及伴随共享主机而产生的风险。尽管同样的安全措施可以用于防止很多攻击手段,但为了认识到问题的范围,多看一些范例是很有用的。 由于本书的焦点是应用的安全性而不是架构的安全性,我不会讨论

-

第八课:基本着色

第八课:基础光照模型 在第八课中,我们将学习光照模型的基础知识。包括: 物体离光源越近会越亮 直视反射光时会有高亮(镜面反射) 当光没有直接照射物体时,物体会更暗(漫反射) 用环境光简化计算 不包括: 阴影。这是个宽阔的主题,大到需要专题教程了。 类镜面反射(包括水) 任何复杂的光与物质的相互作用,像次表面散射(比如蜡) 各向异性材料(比如拉丝的金属) 追求真实感的,基于物理的光照模型 环境光遮蔽

-

八、跨站请求伪造

描述 跨站请求伪造,或 CSRF 攻击,在恶意网站、电子邮件、即使消息、应用以及其它,使用户的 Web 浏览器执行其它站点上的一些操作,并且用户已经授权或登录了该站点时发生。这通常会在用户不知道操作已经执行的情况下发生。 CSRF 攻击的影响取决于收到操作的站点。这里是一个例子: Bob 登录了它的银行账户,执行了一些操作,但是没有登出。 Bob 检查了它的邮箱,并点击了一个陌生站点的链接。 陌生