《容器》专题

-

web3J与infura的兼容性

是否可以使用web3J收听infura事件?我正在尝试获取事件,但出错 我在不同的博客中读到,使用web3J无法获取过滤事件,那么使用web3J和infura获取过滤事件的替代方案是什么?

-

HttpResponseMessageStringContent替换消息内容

我试图用HttpResponseMessage返回一个错误消息,但我得到的是我假定的< code>StringContent。ToString()。这是我的代码: 错误状态代码类似于401、404等。消息是纯文本的,如“照片未找到”或“错误的参数”。我的期望是,当出现错误时,用状态代码(401等)进行响应。)和一条纯文本错误消息。我收到的是HTML格式的响应,状态代码为200,内容如下: Stat

-

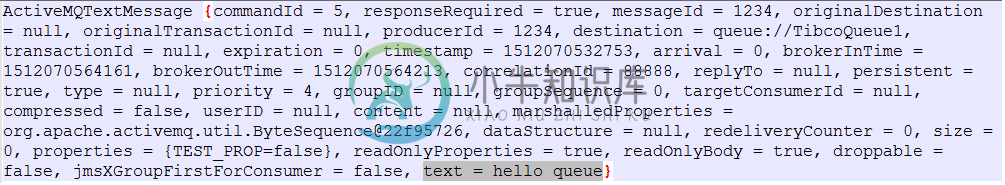

提取jms文本内容

提取jms文本内容 -

弹力城堡ECIES兼容?

Ladar Levison编写了ecies_encrypt和ecies_decrypt C函数。这些功能与ECIES弹力城堡兼容吗?如果不是,有没有人知道要修复什么或者ecies的另一个C实现?

-

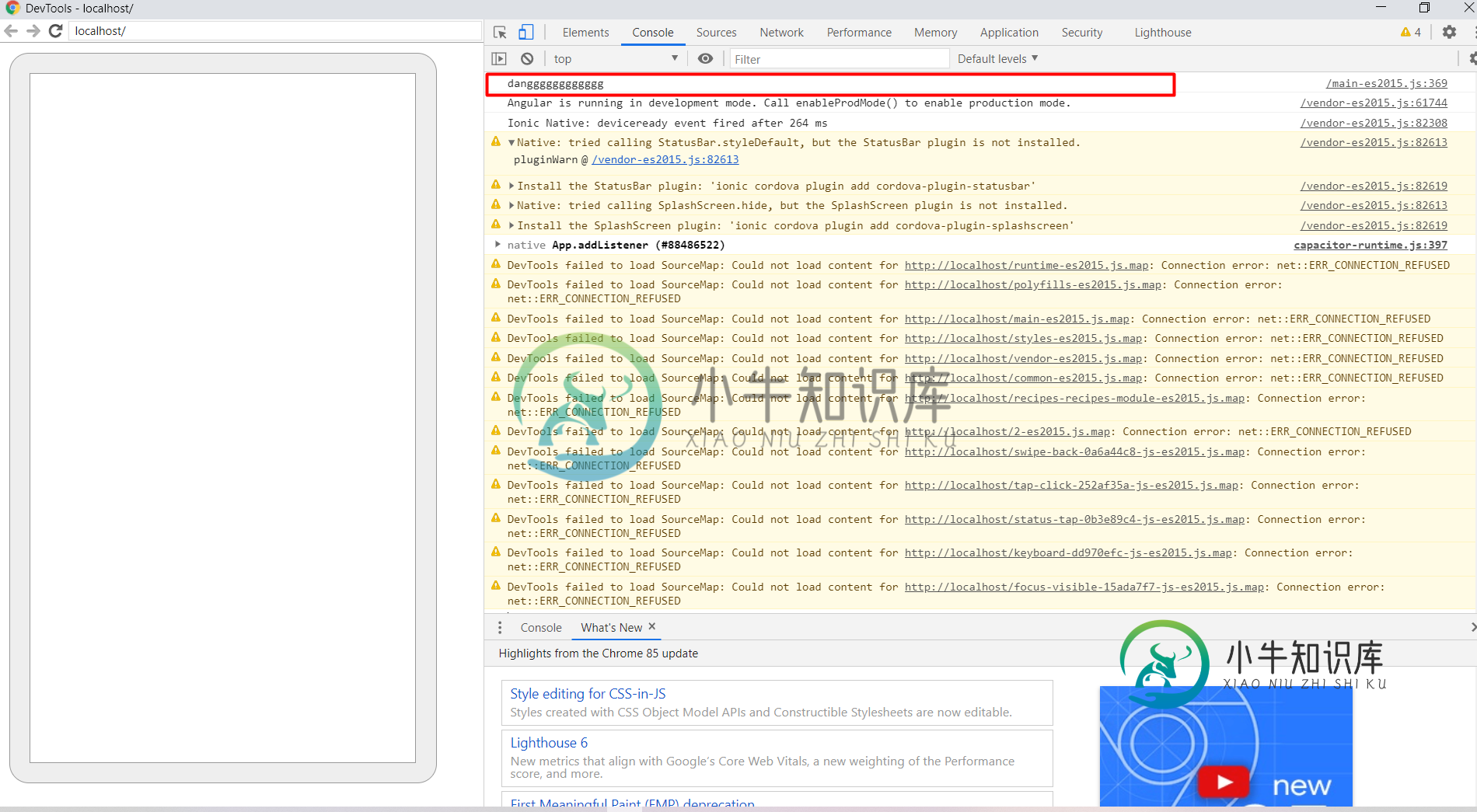

白屏离子v6.11.8电容

白屏离子v6.11.8电容因为我试图使用下面的命令通过电容器运行应用程序。 这是我遵循的URL。 为什么Ionic 4中的启动屏幕后卡住了白色屏幕? https://forum.ionicframework.com/t/white-screen-when-using-capacitor/183825/3 https://github.com/ionic-team/capacitor/issues/960 由于AMD处理器的

-

NGINX proxy_pass不缓存内容

让NGINX缓存使用proxy_pass命令从Dropbox中提取的缩略图时遇到问题。在运行NGINX的同一台服务器上,我多次运行以下命令 每次使用X-Cache都会得到完全相同的响应:MISS HTTP/1.1 200 OK Server:nginx/1.1.19日期:Wed,2015年3月25日20:05:36 GMT内容类型:image/jpeg内容长度:1691连接:keep alive

-

CRON串不相容石英

谁能解释一下为什么这里有不兼容的地方?

-

7.2 内容安全策略

内容安全策略 CSP(Content Security Policy)即内容安全策略,主要目标是减少、并有效报告 XSS 攻击,其实质就是让开发者定制一份白名单,告诉浏览器允许加载、执行的外部资源。即使攻击者能够发现可从中注入脚本的漏洞,由于脚本不在白名单之列,浏览器也不会执行该脚本,从而降低客户端遭受 XSS 攻击风险。 默认配置下,CSP 甚至不允许执行内联代码 (<script> 块内容,内

-

CSP 内容安全策略

CSP(内容安全策略) CSP(Content Security Policy) 即内容安全策略,主要目标是减少、并有效报告 XSS 攻击,其实质就是让开发者定制一份白名单,告诉浏览器允许加载、执行的外部资源。即使攻击者能够发现可从中注入脚本的漏洞,由于脚本不在白名单之列,浏览器也不会执行该脚本,从而达到了降低客户端遭受 XSS 攻击风险和影响的目的。 默认配置下,CSP 甚至不允许执行内联代码

-

Loop(读取文件内容)

逐行读取文本文件的内容,每次一行(比 FileReadLine 执行的更好)。 Loop, Read, InputFile [, OutputFile] 参数 Read 此参数必须为单词 READ. InputFile 需要在循环中读取内容的文本文件的名称, 如果未指定绝对路径则假定在 %A_WorkingDir% 中. 支持 Windows 和 Unix 格式; 即文件的行结束符可以是回车和换行

-

内容安全政策(CSP)

为了缓解大量潜在的跨站点脚本问题,Chrome 浏览器的扩展程序整合了内容安全策略(CSP)的一般概念。这引入了一些相当严格的策略,这些策略将使扩展默认情况下更加安全,并为您提供创建和执行规则的能力,以管理扩展和应用程序可以加载和执行的内容类型。 通常,CSP 充当扩展程序加载或执行资源的阻止/允许列表机制。为扩展程序定义合理的策略使您可以仔细考虑扩展程序所需的资源,并要求浏览器确保这些是扩展程序

-

1.8.7 合并两行内容

可以智能的合并字符串、注释、声明和赋值 操作步骤: 菜单栏: Edit —> Join Lines (合并行) 快捷键: Mac: control + shift + j Windows/Linux: Ctrl + Shift + J

-

6.3 文件内容查阅

6.3 文件内容查阅 如果我们要查阅一个文件的内容时,该如何是好呢?这里有相当多有趣的指令可以来分享一下: 最常使用的显示文件内容的指令可以说是 cat 与 more 及 less 了!此外,如果我们要查看一个很大型的文件 (好几百MB时),但是我们只需要后端的几行字而已,那么该如何是好?呵呵!用 tail 呀,此外, tac 这个指令也可以达到这个目的喔!好了,说说各个指令的用途吧! cat 由

-

第三章: 对象 - 内容

内容 正如刚才提到的,对象的内容由存储在特定命名的 位置 上的(任意类型的)值组成,我们称这些值为属性。 有一个重要的事情需要注意:当我们说“内容”时,似乎暗示着这些值 实际上 存储在对象内部,但那只不过是表面现象。引擎会根据自己的实现来存储这些值,而且通常都不是把它们存储在容器对象 内部。在容器内存储的是这些属性的名称,它们像指针(技术上讲,叫 引用(reference))一样指向值存储的地方。

-

请求内容校验码

许多代码可以消耗请求数据并对其进行预处理。例如最终出现在已读取的请求对 象上的 JSON 数据、通过另外的代码路径出现的表单数据。当你想要校验收到的 请求数据时,这似乎带来不便。而有时这对某些 API 是必要的。 幸运的是,无论如何可以包装输入流来简单地改变这种状况。 下面的例子计算收到数据的 SHA1 校验码,它从 WSGI 环境中读取数据并把校验 码存放到其中: import hashlib