《过程》专题

-

谁执行HBase过滤器?

-

通过1遍历链表

每次我们在堆中为链表分配内存时,我们都会得到一个地址,这个地址链接到链表的下一个变量,head是指向链表初始节点的指针。 如果我们做,那么它会指向下一个链表,或者指向堆的随机内存,或者指向堆中初学者列表的下一个内存。

-

RedisTemplate过期不起作用

我试图在redistemplate中测试expire方法。例如,我在redis中存储session,并尝试检索session,检查值是否相同。对于过期会话,我使用redisTemplate的expire()方法,对于获取过期会话,我使用getExpire()方法。但不管用。如何测试存储在Redis中的值? 但是测试失败,导致AssertionError: Update:我以为getExpire()

-

Zoom 一面 (55 min) 已过

Zoom 一面 (55 min) 已过全程大概 55 min~, 除了设备软件的一些问题,其他的体验感很好,一面直接过了,二面拒了,因为已经入职 哔哩哔哩了,所以就不打算接着面了~ 秋招可能会继续~、 1. 自我介绍 2. 讲讲自己定义的 hoos ? 3. 项目中遇到了哪些问题? 如何解决的? 4. 了解哪些 vue 的源码? diff 算法了解过吗? 现在有三个节点, abc,换了a b 的位置, 怎么更新? 5. 响应式原理讲讲

-

美团3.23一面(过了!!!)

美团3.23一面(过了!!!)一、自我介绍 二、怎么学前端的,学校的课程(面试官看我紧张说先聊下天放松下呜呜呜) 三、css有哪些布局 四、怎么实现左右两边浮动,中间自适应 五、盒子模型(标准、怪异) 六、怎么清除浮动 七、常用html标签 八、作用域,this 九、闭包原理,优点,缺点 十、内存泄漏,浏览器的垃圾回收机制 十一、宏任务,微任务,事件循环,Promise(出了一个题,答错了,但是面试官一直引导,还给我解释) 十

-

通过 Nginx 的 RabbitMQ 连接

我正在尝试设置 rabbitmq 它可以通过 nginx 从外部(从非本地主机)访问。 nginx-rabbitmq.conf: rabbitmq.conf文件: 默认情况下,来宾用户只能从本地主机进行交互,因此我们需要创建另一个具有所需权限的用户,如下所示: 但是,当我尝试通过pika连接到Rabbitmq时,我得到了ConntionClo的异常 --[引发连接关闭异常]-- 如果我使用相同的参

-

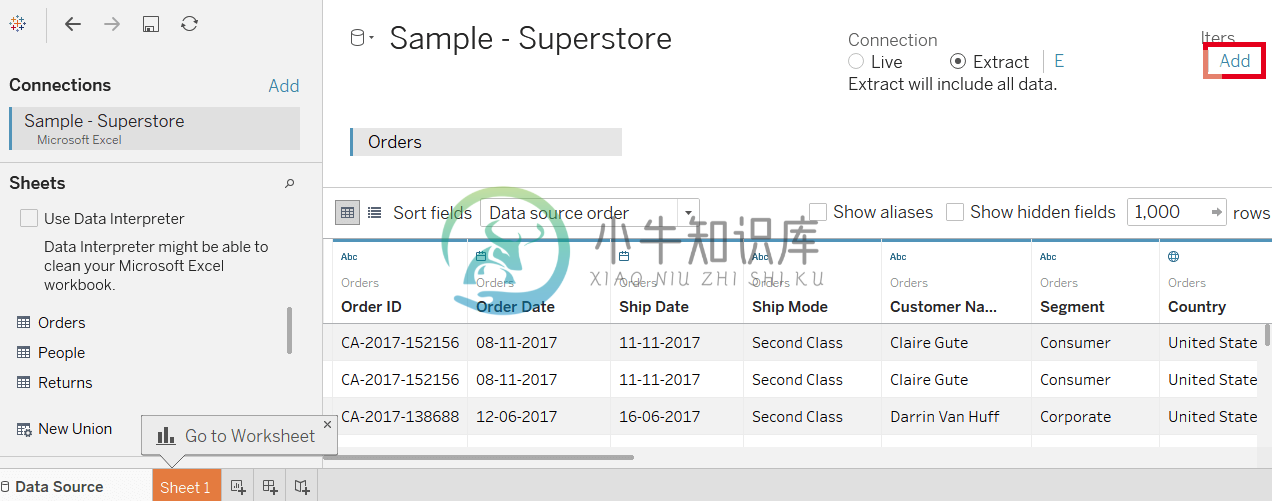

Tableau数据源过滤器

Tableau数据源过滤器数据源过滤器用于过滤数据源比例中的数据。它限制数据集中存在的文件。此过滤器类似于保护数据的提取过滤器。但是数据源过滤器和提取过滤器都是不同的,并且它们没有相互链接。数据源过滤器适用于Live连接和Extract连接。选择数据源过滤器的过程如下所述。 第1步:单击位于数据源选项卡右上角的“添加(Add)”按钮,如以下屏幕截图所示: 第2步:打开“编辑数据源过滤器”窗口。然后,单击下面屏幕截图中显示的

-

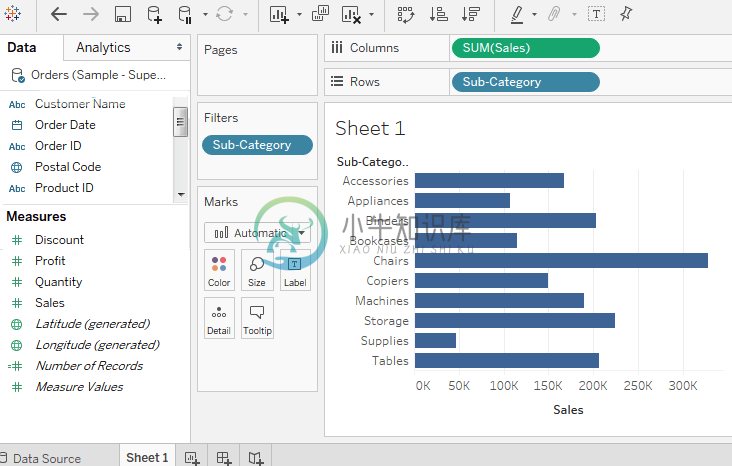

Tableau上下文过滤器

Tableau上下文过滤器主要内容:创建上下文过滤器在Tableau中排列的所有过滤器都是独立计算的。并且,每个过滤器都可以访问数据源中的所有行,而无需查看其他过滤器。 可以将一个或多个分类过滤器排列为视图的上下文过滤器。上下文过滤器可以作为独立的过滤器。组织的任何其他过滤器都被定义为依赖过滤器,因为它们只处理通过上下文过滤器的数据。 创建上下文过滤器的原因如下: 提高性能: 如果要设置大量过滤器或具有重要数据源,则查询开始运行缓慢。在这种情况下,

-

Apache Ant令牌过滤器

主要内容:Apache Ant令牌过滤器示例令牌过滤器允许我们在复制时过滤文件中的数据。 要进行过滤,需要使用一个必须与过滤器任务中的设置匹配的标记。 任务使用作为标记分隔符。 为了实现此功能,Apache Ant提供了使用属性的。 此功能仅应与文本文件一起使用。下面来看看Apache Ant令牌过滤器属性: 属性 描述 必要 它是没有分隔符字符(@)的标记字符串。 Y 这是一个字符串,应该在复制文件时替换令牌。 Y 必须从中读取过滤器的文

-

通过JNI更快的Math.exp()?

问题内容: 我需要计算从Java非常频繁,是有可能得到本机的版本运行速度比 Java的 的? 我只尝试了jni + C,但是它比纯 java 慢。 问题答案: +1以编写自己的exp()实现。也就是说,如果这 确实 是您应用程序中的瓶颈。如果您可以处理一些不准确性,则可以使用许多非常有效的指数估计算法,其中一些可以追溯到几个世纪以前。据我了解,即使对于必须返回“精确”结果的算法,Java的exp(

-

1.16 过滤序列元素

问题 你有一个数据序列,想利用一些规则从中提取出需要的值或者是缩短序列 解决方案 最简单的过滤序列元素的方法就是使用列表推导。比如: >>> mylist = [1, 4, -5, 10, -7, 2, 3, -1] >>> [n for n in mylist if n > 0] [1, 4, 10, 2, 3] >>> [n for n in mylist if n < 0] [-5, -7,

-

绕过ASLR — 第三部分

预备条件: 经典的基于栈的溢出 绕过 ASLR — 第一部分 VM 配置:Ubuntu 12.04 (x86) 在这篇文章中,让我们看看如何使用 GOT 覆盖和解引用技巧。来绕过共享库地址随机化。我们在第一部分中提到过,即使可执行文件没有所需的 PLT 桩代码,攻击者也可以使用 GOT 覆盖和解引用技巧来绕过 ASLR。 漏洞代码: 编译命令: $gcc -fno-stack-protector

-

绕过ASLR — 第二部分

预备条件: VM 配置:Ubuntu 12.04 (x86) 什么是爆破? 在这个技巧中,攻击者选择特定的 Libc 基址,并持续攻击程序直到成功。假设你足够幸运,这个技巧是用于绕过 ASLR 的最简单的技巧。 漏洞代码: 编译命令: 上面展示了,Libc 随机化仅限于 8 位。因此我们可以在最多 256 次尝试内,得到 root shell。在下面的利用代码中,让我们选择作为 Libc 基址,并

-

绕过ASLR — 第一部分

前提条件: 经典的基于堆栈的缓冲区溢出 虚拟机安装:Ubuntu 12.04(x86) 在以前的帖子中,我们看到了攻击者需要知道下面两样事情 堆栈地址(跳转到shellcode) libc基地址(成功绕过NX 位) 为了利用漏洞代码。 为了阻止攻击者的行为,安全研究人员提出了一个称为“ASLR”的漏洞利用。 什么是 ASLR? 地址空间布局随机化(ASLR)是随机化的利用缓解技术: 堆栈地址 堆地

-

Flask-Admin默认过滤器

问题内容: 我只想在Flask-Admin模型列表视图中显示已付款的订单。 这是models.py: 这是Flask-Admin的ModelView: 过滤器工作正常,但我想将此过滤器设为默认值。更好的是,不要使用过滤器,而只显示查询输出的顺序。 Flask-Admin是否可以使用? 问题答案: 我们通过覆盖ModelView在我们的应用程序中执行此操作。 https://github.com/m