《多益网络校招》专题

-

VirtualBox下Centos6.8网络配置教程

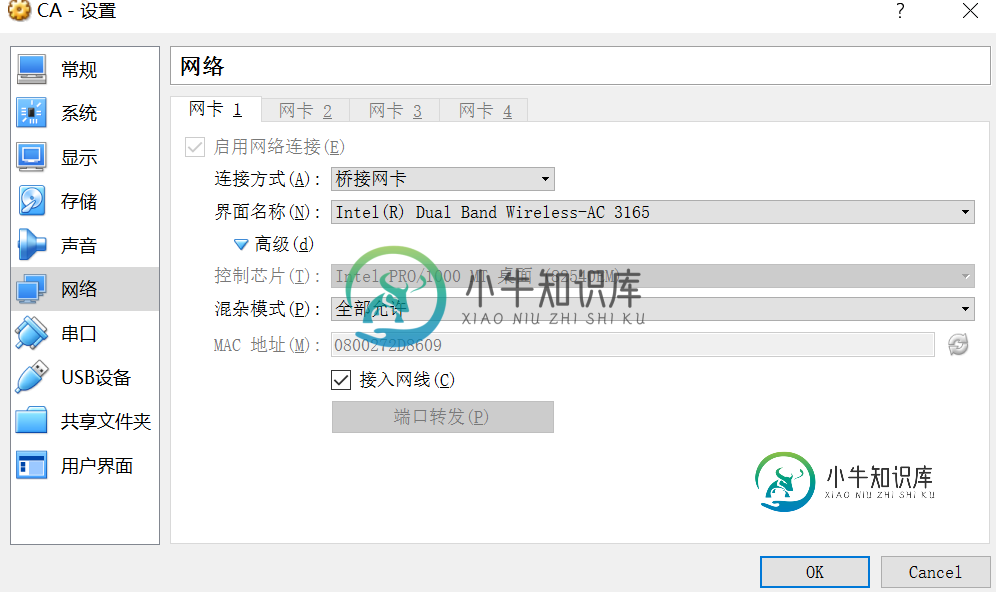

VirtualBox下Centos6.8网络配置教程本文向大家介绍VirtualBox下Centos6.8网络配置教程,包括了VirtualBox下Centos6.8网络配置教程的使用技巧和注意事项,需要的朋友参考一下 win10环境下,VirtualBox和Centos6.8已经按照完毕,下面配置Centos6.8网络。 1、设置VirtualBox为桥接模式,具体的有三种联网方法,我们参考http://www.cnblogs.com/jasmi

-

Linux网络相关配置文件

本文向大家介绍Linux网络相关配置文件,包括了Linux网络相关配置文件的使用技巧和注意事项,需要的朋友参考一下 Linux网络相关配置文件 一 网络参数与配置文件对应关系 所需要的网络参数 主要配置文件命名 重要参数 IP Netmask DHCP Gateway等 /etc/sysconfig/network-scripts/ifcfg-eth0 DEVICE=网卡名称 BOOTPROTO=

-

码头网络服务器安全

问题内容: 我有一个由Jetty驱动的网站。 我想使网站密码受保护(或类似)。 有没有一种方法可以通过单独配置来实现(无需触摸代码)。 所有帮助,不胜感激。 担 问题答案: 一种方法是通过为应用程序设置基本身份验证。仅当您使用ssl时才应执行此操作,但是没有ssl的登录仍然不安全,因此我想您已经拥有了。 在Jetty中有很多方法可以做到这一点,但这只是其中之一。 首先,您必须定义一个领域,在其中定

-

网络中的端口是什么?

问题内容: 我正在用Java学习网络,不清楚端口是什么。我还需要知道什么是套接字? 请解释清楚。 问题答案: 端口: 在计算机网络中,术语“端口”可以指物理或虚拟连接点。 物理网络端口允许将电缆连接到计算机,路由器,调制解调器和其他外围设备。 虚拟端口是TCP / IP网络的一部分。这些端口允许软件应用程序共享硬件资源,而不会互相干扰。计算机和路由器自动管理通过其虚拟端口传播的网络流量。为了安全起

-

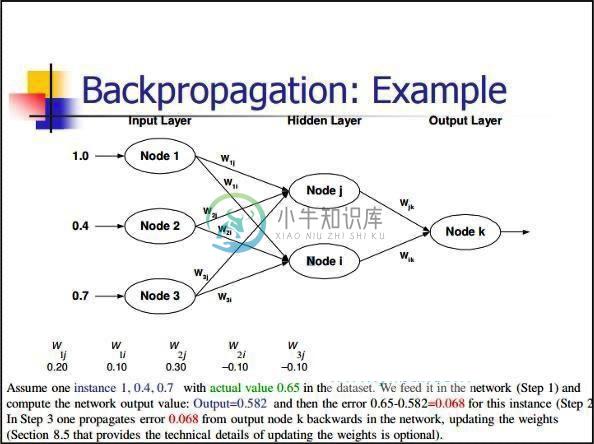

神经网络训练的建议

神经网络训练的建议在本章中,我们将了解可以使用TensorFlow框架实现的神经网络训练的各个方面。 以下几个建议,可以评估 - 1. 反向传播 反向传播是计算偏导数的简单方法,其中包括最适合神经网络的基本形式的合成。 2. 随机梯度下降 在随机梯度下降中,批处理是示例的总数,用户用于在单次迭代中计算梯度。到目前为止,假设批处理已经是整个数据集。最好的例子是谷歌规模; 数据集通常包含数十亿甚至数千亿个示例。 3.

-

人工神经网络是什么

人工神经网络是什么主要内容:MP神经元模型,感知机模型,反向传播算法,总结在本教程的开篇《 人工智能是什么》一节中详细的阐述了深度学习发展历程,以及人工智能、机器学习、深度学习三者间的关系。就目前而言,这三者中红到发紫的当属“深度学习”。 深度学习(Deep Learning)这一概念是由 Geoffrey Hinton(深度学习之父)于 2006 年提出,但它的起源时间要早得多,可追溯至 20 世纪四五十年代,也就是人类刚刚发明出电子计算机时就已经提出来了,但当时并非

-

spring-在网络代理后启动

我目前正在基于这个示例实现一个OpenID身份验证。现在我在后面开发一个网络代理,所以服务器不能连接到谷歌。Java代理设置似乎没有任何作用。我也发现了这个stackoverflow问题,但我想不出该把代码放在哪里。我如何为我的spring boot容器配置代理? 谢谢

-

网络安全岗位面试题

网络安全岗位面试题贴一下我自己找的一些安全面经:https://github.com/h4m5t/Sec-Interview 技术面试问题 CTF 说一个印象深刻的CTF的题目 sql二次注入 Python 爬虫模块、框架、反爬虫机制(IP->代理池、验证码破解、UA) 并发(多线程、线程池、协程、三个程之间的区别) 常用的标准库 DJANGO和FLASK区别和使用 ORM python安全工具编写/源码阅读 证明

-

亿联网络一面C++杭州

亿联网络一面C++杭州#面试# #校招# #亿联面试分享# #秋招# #C++工程师# 无hr小姐姐电话面和笔试,直接技术面 室友没醒,躲到楼道间视频的,没问项目,半小时问了挺多问题 网络编程: IO多路复用的那几个的特点和区别(select poll epoll) epoll水平触发和边缘触发的区别是啥 其他的好像还问了一下忘记了 基础知识: 析构函数和构造函数能否为虚函数 private和protected的区别,

-

菜鸟网络正式批面经

菜鸟网络正式批面经岗位 Java后端 一面 时间 2022年10月20日 内容 电话面试 追着项目问底层 问题 RPC框架发送消息然后返回结果的方式,是同步还是异步?怎么实现异步的? netty底层为什么用direct buffer? jdk的bio和nio有什么差别? arrayList是线程安全的吗?多线程情况下会出现什么问题? object.wait()和thread.sleep()的区别和作用 sleep(

-

检查网络和Internet连接-Android

问题内容: 我想知道下面的方法是否可以检查我是否都已连接到网络,并且实际上也可以连接到互联网。 不只是连接到不允许我访问互联网的网络吗? 我认为确实如此,但我不确定100%。 谢谢 问题答案: 通过比较这篇文章中可接受的答案和您的代码,您正在做什么。随意比较代码。最安全的做法是在飞行模式下,关闭WiFi并在远离WiFi的位置进行一些测试,以确保安全。祝好运。

-

补档:20220719 锐捷网络一面

补档:20220719 锐捷网络一面属于转行吧 软件测试投的 11点 时间 40分钟 1. 自我介绍 项目经历 相关经验 2. 闲聊 家里 选择福州这边 有什么了解 3. 有没有编程相关的课程 编程的代码能力有多少 多少行数 4. 自己项目经历 列举一个困难 如何去解决他的过程 5. 编程相关的擅长内容 C语言 数据结构 计算机网络 C语言 结构体 6. 对自动化有没有了解

-

巨人网络 自动化测试

巨人网络 自动化测试一面电话 自我介绍,项目介绍 关于你的项目进行的测试 压力测试的了解 为什么项目不进行性能测试 你最喜欢的游戏? 王者荣耀的一个英雄的技能点进行测试用例的书写 你在王者中遇到过哪些bug,进行下原因分析 为什么想做测试,自己性格为什么适合 自己为了测试进行过哪些学习 你了解SQL,Linux吗(了解,就没深问) 面完直接就说过了等二面通知,一面还是比较基础的 小哥哥说那我们的面试就到这里结束啦,谢

-

网络类 - SSH代理服务器

tags:代理服务器,翻墙 SSH 可以实现最为快捷的代理服务器,在没有其他代理服务器软件的情况下,可以作为一个临时解决方案使用。 代理服务器 建立隧道 在本地执行以下命令: ssh -D 10085 remote_server_address 设置代理 在浏览器中设置代理服务器连接为 “socket4”,链接到 “127.0.0.1/10085” 端口。 翻墙 如果远程服务器在国外, 那么这个

-

1.14 第八章比特币网络

8.1 P2P网络架构 比特币采用了基于互联网(Internet)的点对点(peer-to-peer)网络架构。点对点,或者叫P2P是指位于同一网络中的每台计算机都彼此平等,身份对等,各个节点共同提供网络服务,不存在任何“特殊”节点。网络节点以“扁平”的拓扑结构相互连通。 网络中不存在任何服务器端、中央化的服务、以及层级结构。点对点网络中的节点同时提供和消费服务,互惠互利。点对点网络也因此具有可靠