《牛客》专题

-

黑客的类型

主要内容:黑帽黑客,白帽黑客,灰帽黑客黑客可以分为三类: 黑帽黑客 白帽黑客 灰帽子黑客 黑帽黑客 黑帽黑客也被称为不道德的黑客或安全破解者。这些人非法侵入系统窃取金钱或实现自己的非法目标。他们发现银行或其他公司的安全性较差,并窃取资金或信用卡信息。他们也可以修改或销毁数据。黑帽黑客是非法的。 白帽黑客 白帽黑客也被称为道德黑客或渗透测试者。白帽黑客是黑客世界的好人。 这些人使用黑帽黑客使用的相同技术。他们也攻击系统,但是他们只能破解

-

道德黑客简介

主要内容:道德黑客,黑客的类型,黑客的优点,黑客的缺点获得对您不应该访问的系统访问被视为黑客攻击。例如:登录到一个不应该有访问权限的电子邮件帐户,可以访问您不应该访问的远程计算机,读取您不应该阅读的信息被视为黑客攻击。破解系统的方法有很多种。 1960年,第一个已知的黑客事件发生在麻省理工学院,与此同时,黑客这个词被组织起来。 道德黑客 道德黑客也被称为白帽黑客或渗透测试。道德黑客攻击涉及授权尝试未经授权访问计算机系统或数据。道德黑客通过修复测试时发

-

渗透测试(道德黑客)教程

主要内容:前提条件,面向读者,问题反馈我们的道德黑客教程提供了道德黑客的基本和高级概念。此教程是为初学者和专业人士编写的。 道德黑客教程涵盖了与黑客相关的所有方面。首先,我们将学习如何安装所需的软件(模拟环境)。在此之后,我们将学习4种类型的渗透测试部分,即网络黑客攻击,获取访问权限,后期利用,网站黑客攻击。 在网络黑客部分,我们将了解网络如何工作,如何破解Wi-Fi密钥以及如何访问Wi-Fi网络。在获取访问权限部分,我们将学习如何访

-

7.0 Zookeeper 客户端基础命令使用

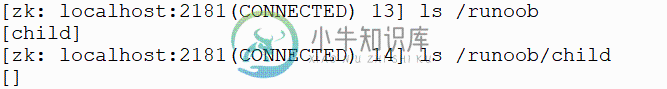

7.0 Zookeeper 客户端基础命令使用zookeeper 命令用于在 zookeeper 服务上执行操作。 首先执行命令,打开新的 session 会话,进入终端。 下面开始讲解基本常用命令使用,其中 acl 权限内容在后面章节详细阐述。 ls 命令 ls 命令用于查看某个路径下目录列表。 格式: path:代表路径。 以下实例查看 /runoob 节点: ls2 命令 ls2 命令用于查看某个路径下目录列表,它比 ls 命令列出更多

-

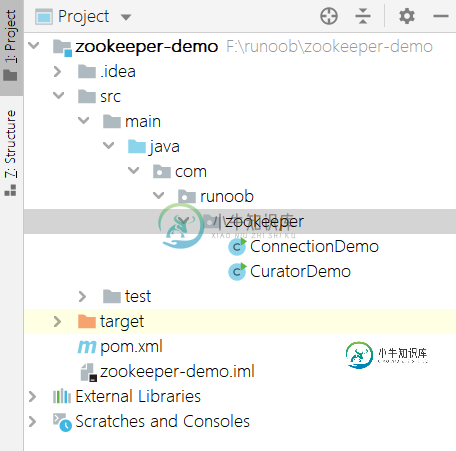

4.0 Zookeeper Java 客户端搭建

4.0 Zookeeper Java 客户端搭建主要内容:实例,实例本教程使用的 IDE 为 IntelliJ IDEA,创建一个 maven 工程,命名为 zookeeper-demo,并且引入如下依赖,可以自行在maven中央仓库选择合适的版本,介绍原生 API 和 Curator 两种方式。 IntelliJ IDEA 相关介绍: Intellij IDEA 使用教程 Maven IntelliJ <dependency> <groupId>junit</g

-

Redis客户端命令

主要内容:Redis IO多路复用,客户端最大连接数,常用命令,命令应用应用Redis 提供了一些操作客户端(client)的命令,比如查询所有已连接到服务器的客户端数量,控制客户端的连接状态(关闭或者挂起)等。通过客户命令我们可以轻松的实现对客户端的管理、控制。 Redis 服务器通过监听 TCP 端口的方式来接受客户端的连接。当一个连接建立后,Redis 会自动执行以下过程: 首先客户端 socket 被设置为非阻塞模式,这是因为 Redis 在网络事件处理上采用了非

-

MySQL客户端和服务器架构

客户端-服务器(Client/Server)结构简称 C/S 结构,是一种网络架构,通常在该网络架构下的软件分为客户端和服务器。 服务器是整个应用系统资源的存储和管理中心,多个客户端分别各自处理相应的功能,共同实现完整的应用。在客户/服务器结构中,客户端用户的请求被传送到数据库服务器,数据库服务器进行处理后,将结果返回给用户,从而减少网络数据的传输量。 用户在使用应用程序时,首先启动客户端,然后通

-

Linux awk(Linux三剑客之一)

主要内容:awk 使用数据字段变量,awk 脚本命令使用多个命令,awk从文件中读取程序,awk BEGIN关键字,awk END关键字除了使用 sed 命令,Linux 系统中还有一个功能更加强大的文本数据处理工具,就是 awk。它诞生于 20 世纪 70 年代末期,这也许是它影响了众多 Linux 用户的原因之一。 曾有人推测 awk 命令的名字来源于 awkward 这个单词。其实不然,此命令的设计者有 3 位,他们的姓分别是 Aho、Weingberger 和 Kernighan,awk

-

Linux sed(Linux三剑客之一)

主要内容:sed脚本命令,sed 脚本命令的寻址方式我们知道,Vim 采用的是交互式文本编辑模式,你可以用键盘命令来交互性地插入、删除或替换数据中的文本。但本节要讲的 sed 命令不同,它采用的是流编辑模式,最明显的特点是,在 sed 处理数据之前,需要预先提供一组规则,sed 会按照此规则来编辑数据。 sed 会根据脚本命令来处理文本文件中的数据,这些命令要么从命令行中输入,要么存储在一个文本文件中,此命令执行数据的顺序如下: 每次仅读取一行内容

-

Linux grep(Linux三剑客之一)

很多时候,我们并不需要列出文件的全部内容,而是从文件中找到包含指定信息的那些行,要实现这个目的,可以使用 grep 命令。 grep 命令作为 Linux 文本处理三剑客的一员,另外两个是 sed 和 awk,它们会在后续章节中作详细介绍。 grep 命令的由来可以追溯到 UNIX 诞生的早期,在 UNIX 系统中,搜索的模式(patterns)被称为正则表达式(regular expressio

-

云中自定义客户端服务器应用程序的负载平衡

我正在设计一个定制的客户机-服务器tcp/ip应用程序。应用程序的网络要求如下: 能够通过安全的TCP/IP通道(在指定端口打开)说出自定义应用层协议。 设计目标之一是使应用程序具有可扩展性,因此负载平衡尤为重要。我一直在研究EC2和WindowsAzure的负载平衡功能。我相信现在大多数产品都支持要求1。但是我不太确定要求2和3。特别地: > 这些服务(EC2、Azure)是否允许应用程序通过指

-

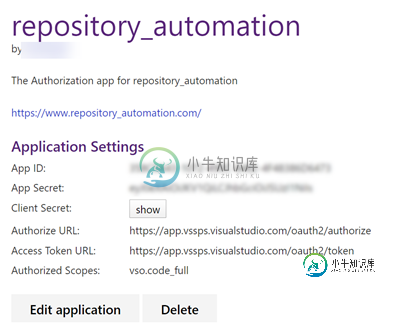

Azure DevOps的客户端凭据流

Azure DevOps的客户端凭据流我已经考虑这个问题好几天了,从经验中我知道我通常会解决这些问题,但这次我遇到了砖墙。 我有一个在Azure DevOps YAML管道中实例化的python应用程序。该应用程序调用Azure DevOps REST API来创建存储库 该应用程序使用PAT(个人访问令牌)进行身份验证 我在Azure DevOps中创建了一个应用程序: 我的计划是让这一切都在Postman中工作,然后将我的发现移植

-

@Singleton@Startup@PostConstruct方法保证在EJB可用于客户端调用之前返回?

在上运行的应用程序的上下文中,在执行任何业务方法之前,我需要执行许多启动任务。为此使用,bean似乎是一个很有前途的解决方案。然而,我并不完全清楚应用程序生命周期到底是什么样子。EJB 3.1规范规定了以下内容: 默认情况下,容器负责决定何时初始化单例bean实例。但是,bean开发人员可以选择性地配置单例以进行快速初始化。如果启动注释出现在Singleton bean类上,或者如果Singlet

-

无状态企业Bean中的Web服务客户端

实现无状态EJB 3.1以调用Web服务的正确方法是什么?我的客户端作为Servlet工作,但是我想将调用移动到EEJ bean中。我必须在SOAP头信封中添加用户名和密码才能访问WS,这很正常。 servlet正在使用的服务如下所示; 我可以在无状态EJB中包装,还是bean本身应该在不包装MessageService的情况下使用(如教程中所示)? 辅导的

-

当多个客户端要更新同一资产时,Hyperledger Fabric如何处理事务执行?

因为Hyperledger Fabric有一个变通方法,通过检查读集版本控制和世界状态版本控制来避免双重开销。假设有一个客户机发出事务来更新相同的资产,那么根据我的知识,即将到来的事务将被对等方无效。根据我的理解,这意味着在一个块中,一个资产更新应该只有一个事务,并注意更多。 谢了。