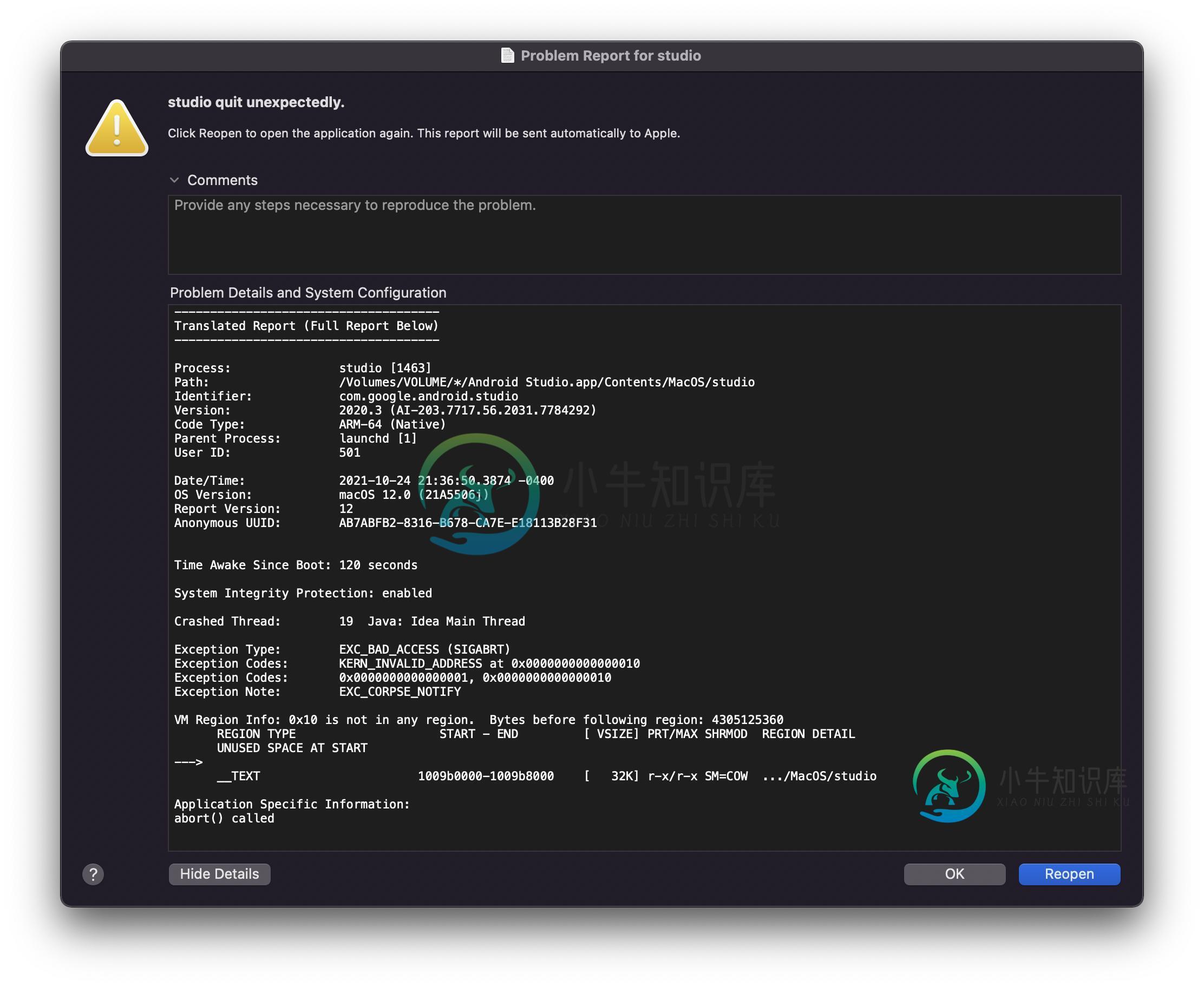

macOS Android Studio for M1芯片立即崩溃

我所做的就是打开拉链,当我试图打开Android Studio时,它立即崩溃。我在码头上看到图标最多两秒钟,然后它就崩溃了。

我还尝试了使用最新的金丝雀构建,并得到了相同的结果。我查过了,很明显JDK和它捆绑在一起,所以我不需要提前安装。

我绝对使用运行macOS蒙特雷测试版的macOS的M1/ARM版本。

追溯错误非常长,我无法确定问题出在哪里,我也不确定我是否应该真的把整件事发布出去。我感到困惑的是,这是一款相对较新的M1芯片上的Macbook Air,几乎没有安装任何东西,所以我不明白冲突是什么,也不知道从哪里开始...

共有2个答案

我在M1 Mac上运行Monterey的Android Studio遇到了一些问题。这里有一个很好的线程,其中包含一些修复程序。对我来说,3.6版本有效。否则它一直在说SDK错误,它不会下载Android。

通过升级到最新的测试版来修复。

-

1.1. 芯片框图 1.1. 芯片框图 支持2/4/6/8路麦克风阵列 集成8通道ADC/I2S/PDM音频输入接口,支持模拟麦和数字麦 集成DAC/I2S音频输出接口,支持内部audio codec输出或外接audio codec输出 采用单MCU和单Cortex-A7的异步处理器架构,便于实现低功耗离线语音激活功能 内置DSP,支持降噪、AEC、Beam-forming、去混响等算法 内置NP

-

一调用方法,我的计时器应用程序就崩溃了,它显示的对象引用为空,尽管我做得正确,但我找不到问题。请,某人,看看下面的代码:(我也附上logcat) 原因:java.lang.NullPointerException:尝试对空对象引用调用虚拟方法“void android.os.CountDownTimer.Cancel()”

-

芯片安全是针对芯片本身的安全研究,其在知识产权保护,防抄板山寨、加密破解、优化设计、漏洞挖掘和芯片木马等方面都具有深远意义,传统安全往往着眼于上层应用和驱动层面的安全,然而如果芯片存在本质的设计缺陷或安全漏洞,传统安全手段往往很难触及底层,前段时间英特尔芯片的“崩溃”(Meltdown)和“幽灵”( Spectre )漏洞,轰动整个世界,造成了巨额的损失,此次漏洞爆发就是因为芯片自身的设计缺陷所导

-

概述 随着物联网的发展,越来越多的物联网设备往往容易成为黑客的攻击目标,设备一旦被攻破,造成的影响和损失都比较巨大。目前市场上的很多物联网设备都没有独立的硬件来做秘钥的安全存储,大部分都已软件的形式存在固件里,这样黑客很容易通过逆向工程获得秘钥,一旦秘钥被泄露,基于该秘钥构建的认证/加密/等安全方案将一无是处。 小米安全SIM卡 小米结合市场需求,将SIM卡与安全芯片相结合,让本来已达到很高安全级

-

当遵循这个指南并进入链接中的步骤时,我的web.1 dyno立即崩溃。我没有改变他们在指南中所说的任何东西。然后,我试图确保我的数据库是用< code > heroku run:detached rake db:migrate 创建的,并且超时了。 任何信息都很好。

-

我试图弄清楚为什么我正在开发的应用程序在我的设备上运行时立即开始崩溃(运行iOS6.1的苹果4)。我已经在这个应用程序上工作了大约8周,这个问题似乎是突然出现的。 当我在模拟器上运行应用程序时,它运行良好。当我尝试在我的设备上运行它时,它会崩溃,并在以下位置中断: 崩溃发生在App委托方法之前 有人打电话来。 我已经看过了设备崩溃日志,但我没有看到任何关于发生了什么的线索。有人知道我可以从哪里开始