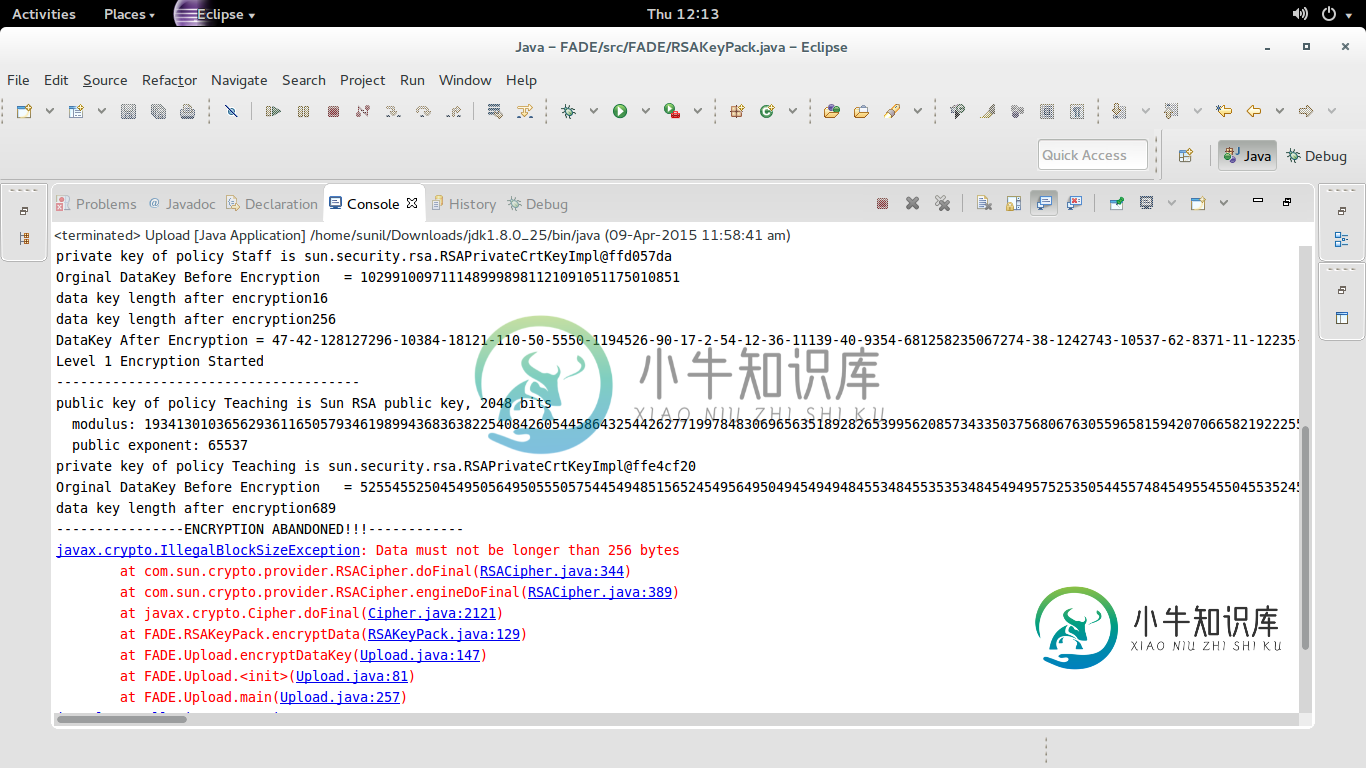

如何解决javax.crypto.问题:数据不能超过256字节

import java.io.ByteArrayInputStream;

import java.io.File;

import java.io.FileInputStream;

import java.io.IOException;

import java.io.ObjectInputStream;

import java.io.Serializable;

import java.math.BigInteger;

import java.security.KeyFactory;

import java.security.KeyPair;

import java.security.KeyPairGenerator;

import java.security.NoSuchAlgorithmException;

import java.security.PrivateKey;

import java.security.PublicKey;

import java.security.spec.InvalidKeySpecException;

import java.security.spec.RSAPublicKeySpec;

import java.sql.SQLException;

import javax.crypto.Cipher;

public class RSAKeyPack implements Serializable {

private static final long serialVersionUID = 2L;

PublicKey publicKey;

PrivateKey privateKey;

//KeyPairGenerator keyPairGenerator;

transient KeyPairGenerator keyPairGenerator;

private void getGenerator() throws NoSuchAlgorithmException {

if (keyPairGenerator == null) {

keyPairGenerator = KeyPairGenerator.getInstance("RSA");

keyPairGenerator.initialize(1024); //1024 used for normal securities

KeyPair keyPair = keyPairGenerator.generateKeyPair();

publicKey = keyPair.getPublic();

privateKey = keyPair.getPrivate();

}

}

public RSAKeyPack()

{

try {

getGenerator();

} catch (NoSuchAlgorithmException e) {

// TODO Auto-generated catch block

e.printStackTrace();

}

/*try

{

keyPairGenerator = KeyPairGenerator.getInstance("RSA");

keyPairGenerator.initialize(2048); //1024 used for normal securities

KeyPair keyPair = keyPairGenerator.generateKeyPair();

publicKey = keyPair.getPublic();

privateKey = keyPair.getPrivate();

}

catch (NoSuchAlgorithmException e)

{

e.printStackTrace();

}*/

}

public PublicKey getPublicKey() {

return publicKey;

}

public void setPublicKey(PublicKey publicKey) {

this.publicKey = publicKey;

}

public PrivateKey getPrivateKey() {

return privateKey;

}

public void setPrivateKey(PrivateKey privateKey) {

this.privateKey = privateKey;

}

public BigInteger getParamModulus(PublicKey publickey) throws IOException, NoSuchAlgorithmException, InvalidKeySpecException

{

KeyFactory keyFactory = KeyFactory.getInstance("RSA");

RSAPublicKeySpec rsaPubKeySpec = keyFactory.getKeySpec(publicKey, RSAPublicKeySpec.class);

//RSAPrivateKeySpec rsaPrivKeySpec = keyFactory.getKeySpec(privateKey, RSAPrivateKeySpec.class);

System.out.println("PubKey Modulus : " + rsaPubKeySpec.getModulus());

return rsaPubKeySpec.getModulus();

}

public BigInteger getParamExponent(PublicKey publickey) throws IOException, NoSuchAlgorithmException, InvalidKeySpecException

{

KeyFactory keyFactory = KeyFactory.getInstance("RSA");

RSAPublicKeySpec rsaPubKeySpec = keyFactory.getKeySpec(publicKey, RSAPublicKeySpec.class);

//RSAPrivateKeySpec rsaPrivKeySpec = keyFactory.getKeySpec(privateKey, RSAPrivateKeySpec.class);

System.out.println("PubKey Modulus : " + rsaPubKeySpec.getPublicExponent());

return rsaPubKeySpec.getPublicExponent();

}

public static PublicKey readPublicKey(BigInteger modulus,BigInteger exponent) throws IOException, NoSuchAlgorithmException, InvalidKeySpecException{

//Get Public Key

RSAPublicKeySpec rsaPublicKeySpec = new RSAPublicKeySpec(modulus, exponent);

KeyFactory fact = KeyFactory.getInstance("RSA");

PublicKey publicKey = fact.generatePublic(rsaPublicKeySpec);

return publicKey;

}

public byte[] encryptData(byte[] data,PublicKey pubKey) throws IOException {

byte[] encryptedData = null;

try {

Cipher cipher = Cipher.getInstance("RSA/ECB/NoPadding");

cipher.init(Cipher.ENCRYPT_MODE, pubKey);

System.out.println("data key length after encryption"+data.length);

encryptedData = cipher.doFinal(data);

System.out.println("data key length after encryption"+encryptedData.length);

} catch (Exception e) {

System.out.println("----------------ENCRYPTION ABANDONED!!!------------");

e.printStackTrace();

}

return (encryptedData);

}

public byte[] decryptData(byte[] data,PrivateKey privateKey) throws IOException {

byte[] descryptedData = null;

try {

Cipher cipher = Cipher.getInstance("RSA/ECB/NoPadding");

cipher.init(Cipher.DECRYPT_MODE, privateKey);

descryptedData = cipher.doFinal(data);

System.out.println("data key length after decryption "+data.length);

} catch (Exception e) {

e.printStackTrace();

}

return descryptedData ;

}

}

共有2个答案

你需要按公钥分割你的数据

int keyLength = publicKey.getModulus().bitLength() / 16;

String[] datas = splitString(data, keyLength - 11);

String mi = ""//the data after encrypted;

for (String s : datas) {

mi += bcd2Str(cipher.doFinal(s.getBytes()));

}

return mi;

public static String bcd2Str(byte[] bytes) {

char temp[] = new char[bytes.length * 2], val;

for (int i = 0; i < bytes.length; i++) {

val = (char) (((bytes[i] & 0xf0) >> 4) & 0x0f);

temp[i * 2] = (char) (val > 9 ? val + 'A' - 10 : val + '0');

val = (char) (bytes[i] & 0x0f);

temp[i * 2 + 1] = (char) (val > 9 ? val + 'A' - 10 : val + '0');

}

return new String(temp);

}

-

我正在用RSA私钥加密我的对称密钥(AES),并用我的公钥解密它。 但是,当我加密数据时,字节长度是16字节,然而,当我解密数据时,它抛出了受影响的错误,解密时字节数据的长度是344。

-

我使用rsa密钥加密一个长字符串,并将它发送到我的服务器(将使用服务器的公钥和私钥加密它),但它会引发类似我觉得到目前为止我还没有正确理解rsa的工作方式(使用内置库是造成这种情况的原因)。 有人能解释为什么会引发此异常吗?难道根本不可能发送加密的长字符串吗?

-

本文向大家介绍如何解决数据不平衡问题?相关面试题,主要包含被问及如何解决数据不平衡问题?时的应答技巧和注意事项,需要的朋友参考一下 这主要是由于数据分布不平衡造成的。解决方法如下: 采样,对小样本进行加噪声采样,对大样本进行下采样 进行特殊的加权,如在Adaboost中或者SVM 采用对不平衡数据集不敏感的算法 改变评价标准:用AUC|ROC来进行评价 考虑数据的先验分布 https://blog

-

大部分软件都可以通过付出相对较小的努力,让他们比刚发布时快上10到100倍。在市场的压力下,选择一个简单而快速的解决问题的方法是比选择其它方法更为明智而有效率的选择。然而,性能是可用性的一部分,而且通常它也需要被更仔细地考虑。 提高一个非常复杂的系统的性能的关键是,充分分析它,来发现其“瓶颈”,或者其资源耗费的地方。优化一个只占用1%执行时间的函数是没有多大意义的。一个简要的原则是,你在做任何事情

-

问题内容: 我正在使用rsa密钥对要发送到服务器的长字符串进行加密(将使用服务器的公钥和我的私钥对它进行加密),但是它抛出一个异常,就像 我觉得到目前为止我还不了解rsa的工作原理一样(使用内置库是造成这种情况的原因)。 可以请一个人解释为什么抛出此异常。根本不可能发送加密的长字符串吗? 问题答案: RSA算法只能加密具有以字节为单位的RSA密钥长度的最大字节长度除以8减去11的填充字节的数据,即

-

我正在使用T=0协议中的卡: > 00 C0 00 XX 关于ISO7816-3,我希望该卡能给出以下回应: 如果,我会发送: 以此类推,直到最后我得到了。 然而,这是我实际拥有的(TPDU级别): 我必须反复发送P3=00(256)的GET响应,读取256个字节,并且没有状态字,直到卡警告我实际读取的字节数少于256。 我找不到规范中允许卡“跳过”状态词的部分,或者如何处理超过256字节的答案。