Azure容器实例管理(用户分配)标识无法获取Keyvault机密

>

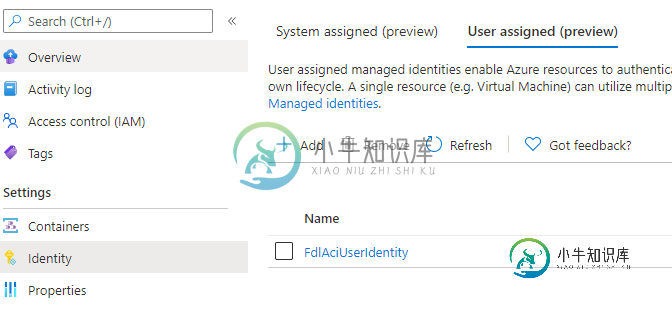

创建用户分配托管标识Azure资源

提供了对给定密钥库的用户身份的访问

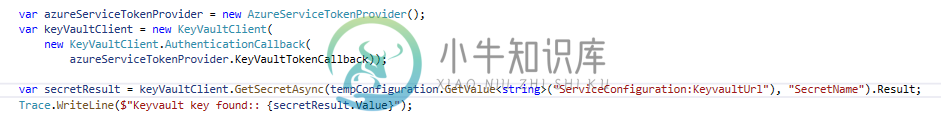

现在,当我试图使用以下C#代码访问keyvault时,它的抛出异常:

加载KV设置时出现异常错误:: 发生了一个或多个错误。(参数:连接字符串:[未指定连接字符串]、资源:https://vault.azure.net、权限:https://login.windows.net/xxxxxxxxx.异常消息:尝试了以下3种方法以获取访问令牌,但均不起作用。参数:连接字符串:[未指定连接字符串]、资源:https://vault.azure.net、权限:https://login.windows.net/xxxxxx.异常消息:尝试使用托管服务标识获取令牌。无法连接到托管服务标识(MSI)终结点。请检查是否在具有MSI设置的Azure资源上运行。参数:连接字符串:[未指定连接字符串]、资源:https://vault.azure.net、权限:https://login.windows.net/xxxxx.异常消息:尝试使用Visual Studio获取令牌。无法获取访问令牌。未设置环境变量LOCALAPPDATA。参数:连接字符串:[未指定连接字符串]、资源:https://vault.azure.net、权限:https://login.windows.net/xxxxxxxx.异常消息:尝试使用Azure CLI获取令牌。无法获取访问令牌。)

⚠ 请勿编辑此部分。这是文档所必需的。微软com公司➟ GitHub问题链接。

- ID:f4bb823e-1c72-5777-bdd6-e89942c4f470

共有1个答案

在访问keyvault之前延迟10秒解决了问题。

-

我有一个控制台应用,使用的是"Microsoft. Azure. Services. AppAuthentiation"Version="1.2.0-preview"和"Microsoft. Azure. KeyVault"Version="3.0.2"。 我在Windows 2019虚拟机上有一个用户分配的托管标识。 托管标识已在我的keyvault上获得贡献者角色分配,并读取到它所在的资源组。

-

null 更新: 对于用户分配的标识,需要指定对象id或客户端id。

-

接下来的步骤是: 创建了启用标识的新虚拟机(已分配系统) 使用存储帐户中的角色分配在IAM中添加虚拟机 能够使用C#生成令牌 为现有VM获取托管标识服务。 使用-az keyvault set-policy--name“”--object-id“--secret-permissions get list分配了访问azure KV的权限 现在,在执行来自VM的代码时,我得到一个错误

-

我正在尝试使用用户分配的标识(来自Azure容器实例)连接到Azure sql数据库。 遵循本指南:https://docs.microsoft.com/en-us/azure/active-directory/managed-identities-azure-resources/tutorial-windows-vm-access-sql 它适用于系统分配的标识,但不适用于用户分配的标识。当尝试

-

我正在学习本教程,其中要求使用分配给Azure存储帐户的Azure托管标识。https://docs.microsoft.com/en-us/azure/storage/common/customer-managed-keys-overview#about-客户管理的密钥 在本教程中,请参见步骤1。是: Azure Key Vault管理员向与存储帐户关联的托管标识授予加密密钥权限 但是,我找不到

-

我有函数应用,它连接到blob,读取文件内容并将内容发布到API。该函数在Visual Studio的调试中完美运行。我遇到的问题是,部署时无法从 Azure 工作。我得到的错误是: 问题Id:系统。MYFUNCTION处的ArgumentNullException。FA . file manager . blob container manager . getcloudblob containe