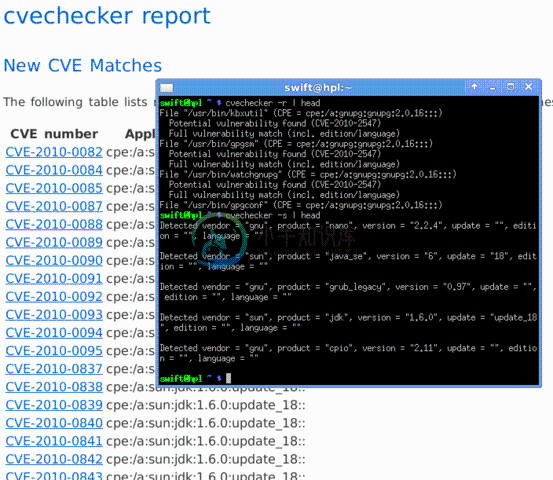

cvechecker 将检查你的系统和已安装的软件,并报告可能存在的漏洞。通过匹配 CVE 数据库。

快速开始

-

初始化 SQLite3 数据库

~# cvechecker -i -

加载 CVE 和版本匹配规则

~$ pullcves pull -

生成要扫描的文件列表

~$ find / -type f -perm -o+x > scanlist.txt~$ echo "/proc/version" >> scanlist.txt -

收集已安装软件/版本的列表

~$ cvechecker -b scanlist.txt -

输出匹配的 CVE 条目

~$ cvechecker -r

可通过安装文档获得更多详细的安装信息。

-

1、安装 使用的是mysql数据库,直接用yum装的。 #yum install mariadb-server mariadb -y #systemctl start mariadb #mysqladmin -u root password '123456' 2、安装编译环境 yum install gcc gcc-c++ automake mariadb-devel libconfig* ./c

-

cvechecker是用c语言写的,好多年没搞c了,上手比较费劲,经过几天终于弄了好demo。 cvechecker是关键的地方是版本的获取。 1、每一天文件cvecheck.c 这个文件是主文件有main函数。 initialize_arguments初始参数 initialize_workstate初始化配置文件及数据库 load_databases载入数据 initialize_databa

-

漏洞检测(该工具已下线) 漏洞检测工具使用说明 一,高危漏洞 高危漏洞包括SQL注入漏洞、XSS跨站脚本漏洞、页面存在源代码泄露、网站存在备份文件、网站存在包含SVN信息的文件、网站存在Resin任意文件读取漏洞。 SQL注入漏洞:网站程序忽略了对输入字符串中包含的SQL语句的检查,使得包含的SQL语句被数据库误认为是合法的SQL指令而运行,导致数据库中各种敏感数据被盗取、更改或删除。 XS

-

讲师:gh0stkey 整理:飞龙 协议:CC BY-NC-SA 4.0 任意密码找回 这是补天平台上的一个案例: http://www.118114.cn/reg.jsp 首先注册一个账号,然后找回。 我们收到的验证码是六位数。如果网站没有设置频率限制,或者最大尝试次数限制的话,那我们自然就会想到可以爆破它。 然后抓提交手机验证码的封包,我们可以看到没有任何图片验证码: 发送到 Burp 的 I

-

如何确认elasticsearch版本是否暴露log4j漏洞?我的elasticsearch版本是6.8.4

-

我有一个充满void方法的java类,我想做一些单元测试以获得最大的代码覆盖率。 例如,我有以下方法: 它的名字不好,原因是我翻译了代码以便更好地理解。每个方法都验证参数是否以某种方式有效,是否编写得很好。

-

在完成对目标应用程序的信息收集和分析以及任何必须的 Burp 配置之后,您可以开始测试应用程序中常见的漏洞。在这个阶段,通常最有效的方法是同时使用 Burp 的多个组件,在不同组件之间传递个别请求以执行不同的任务,并返回浏览器进行一些测试。 在 Burp 中,您可以使用菜单在组件之间传递项目,并执行其他操作。 在 Burp 的默认配置中,它会自动对通过代理的所有请求和响应执行实时的被动扫描。因此,

-

正如我们在新闻中看到的,针对流行的库报告了一个新的零日漏洞,该漏洞允许攻击者远程执行代码。在我们的应用程序中,我们仍然使用以下依赖项。 是否仅针对报告该问题?或适用于版本是否也是?是否有测试该漏洞的示例代码?