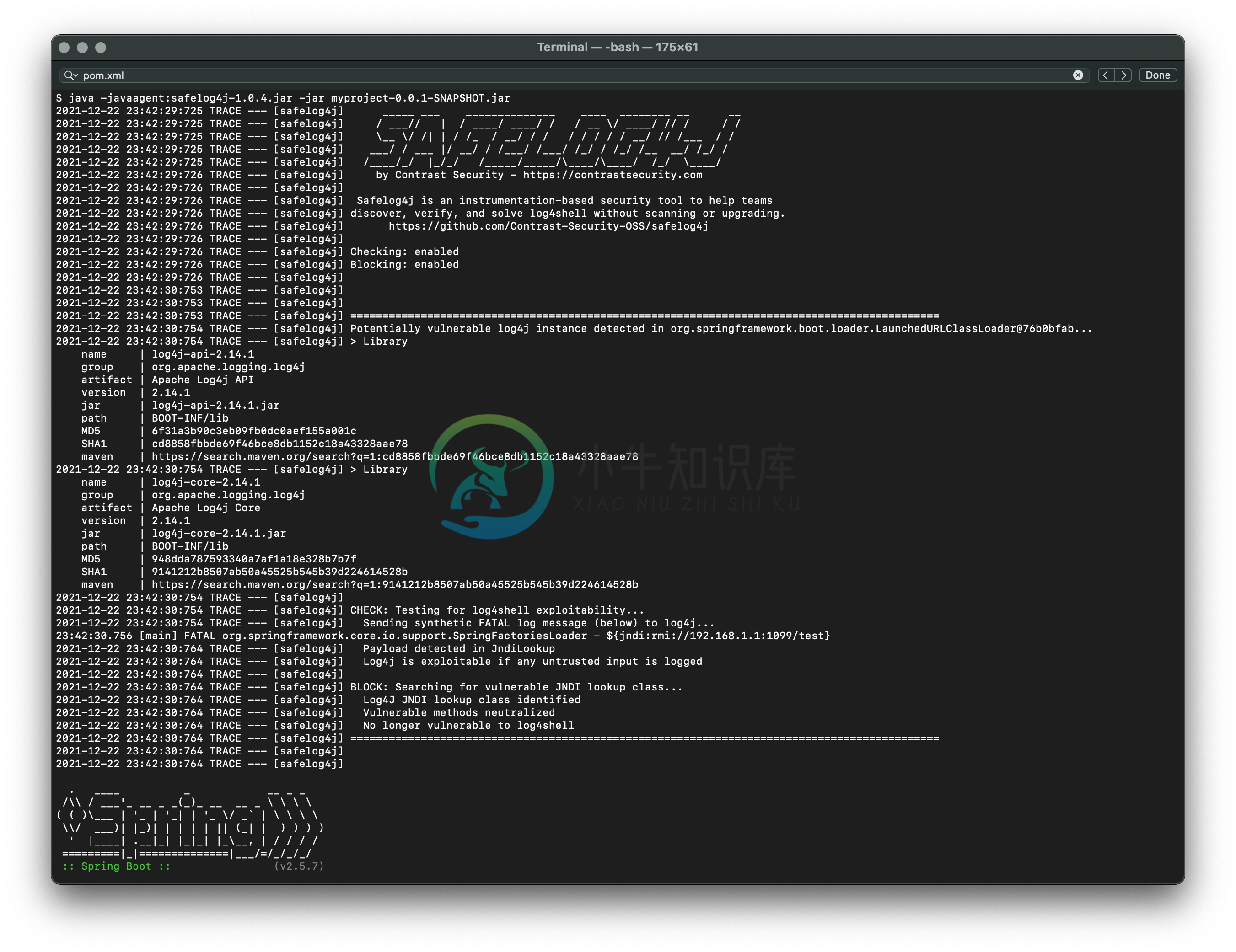

Safelog4j 是一个基于仪器的安全工具,帮助团队发现、验证和解决 log4shell 漏洞,而无需扫描或升级。

Safelog4j 不依赖于版本号或文件名。相反,它检测应用程序以查找 log4j 并执行内部测试以证明该应用程序是可利用的(检查)。Safelog4j 还使用检测来禁用攻击(块)使用的 JNDI 查找代码。这是接种其他易受攻击的应用程序或 API 的最有效方法。

Safelog4j 提供了针对单个漏洞的 IAST 和 RASP 功能:log4shell。IAST 验证漏洞是否存在并且实际上可以被利用。RASP 防止它被利用。IAST 和 RASP 可用于广泛的漏洞和攻击。

- log4j 可以被埋在一个 fat jar、war 或者 ear 里

- log4j 可以在隐藏在另一个 jar 中

- log4j 可以包含在应用程序服务器中,而不是代码存储库中

- log4j 可以是动态加载的代码或插件的一部分

- log4j 可以是多个不同版本,在单个应用程序中具有不同的类加载器

- 可以使用 slf4j 或其他层来屏蔽 log4j

- 可以重命名、重新编译或以其他方式更改 log4j

Safelog4j Options

-

CHECK 意味着safelog4j 将实际测试log4shell 的每个log4j 实例。这是通过生成合成日志消息和传感器以在 log4j 中易受攻击的 JndiLookup 类中检测它来完成的。如果应用程序曾经记录不受信任的数据(HTTP 标头、cookie、参数、表单字段、多部分或任何其他不受信任的数据源),这是铁的证据。

-

BLOCK 意味着 safelog4j 将删除易受攻击的 log4j JndiLookup 类中的所有方法。这是确保无法利用 log4j 的推荐方法。除了完全防止这种攻击之外,它是无害的。

-

BOTH 只是意味着 CHECK 和 BLOCK 都会发生。

-

NONE 禁用 CHECK 和 BLOCK,允许你将代理保持在原位但完全禁用。

-

我有一个非常旧的Solr版本,我一直在试图看看它是否受到每个人都很害怕的Log4Shell漏洞的影响(CVE-2021-44228)。 CVE似乎只适用于更高版本,但一位同事不买账,所以我试图找出真相。

-

问题内容: 我有一个Python程序,它运行一系列实验,没有打算从一个测试存储到另一个测试的数据。我的代码包含一个我完全找不到的内存泄漏(我已经查看了内存泄漏的其他线程)。由于时间限制,我不得不放弃寻找泄漏的机会,但是如果我能够隔离每个实验,该程序可能会运行足够长的时间以产生所需的结果。 在单独的线程中运行每个测试是否有帮助? 还有其他隔离泄漏影响的方法吗? 具体情况详 我的代码分为两部分:实验运

-

在阅读了大量有关MAT的内容后,我使用我的生产堆转储来分析内存泄漏问题。下面是泄漏报告错误: 线程org.apache.tomcat.util.threads.taskthread@0x6d8be0a30 http-bio-8443-exec-115保留总大小为3,695,816,440(89.03%)字节的局部变量。 内存累积在“'<'System class Loader'>”加载的“java

-

该版本现已分配给CVE-2022-22965。除了下面的好答案之外,请查看Spring Framework RCE:早期发布,因为它是本期最可靠和最新的网站。 根据不同的来源,我们在使用Spring Core库时似乎遇到了严重的安全问题。 https://securityboulevard.com/2022/03/new-spring4shell-zero-day-vulnerability-co

-

问题内容: 我有一个Grails应用程序,该应用程序完成了相当不错的域对象创建和销毁工作,而且它似乎以非常非常快的速度耗尽了PermGen空间。我已经进行了通常的调整(将PermGen调整为256M,启用了类GC,等等),但是没有骰子。 有人愿意推荐一些(可能是免费或非常便宜的)工具来解决Groovy和/或Java中的这种内存消耗问题吗?还是您用来解决JVM内存问题的某些技术? 编辑:这是在生产模

-

问题内容: 由于GWT是用javascript编译且代码是用JAVA编写的事实,解决GWT内存泄漏的最佳方法是什么? 问题答案: 我可以推荐2件事: 阅读这篇文章 处理完所有引用后,将其无效。 祝好运!