bootshiro是基于springboot+shiro+jwt的真正restful url资源无状态认证权限管理后端,前端usthe。

开源愿景是提供一个动态的,页面可配置式的rest api保护,开发者无需关注认证权限安全等,后端开发好api,前端页面配置即可。

数据传输动态秘钥加密,jwt过期刷新,用户操作监控等加固应用安全,基于docker-jenkins的持续集成持续部署(CICD)方案。

1.使用和一些约定(线上演示 tom.usthe.com)

您使用此项目在后端开发好

api后,需要在前端页面 资源配置->API管理 新增基于ant匹配风格的apieg:获取角色关联的对应用户列表rest-url为/role/user/{roleId}/{currentPage}/{pageSize}访问方式为GET, 您需要在页面新增api:/role/user/*/*/*GET方式自定义

url匹配链约定为url=url+"=="+httpMethod页面添加了

api后,您需要在 资源配置->角色管理 配置您想要授权角色的API,菜单,关联用户等资源(约定授权给auth_anon角色的api可以被所有人访问)授权菜单在第一次登录时已经获取存储到

sessionStorage防止重复获取,您授权变更菜单之后想要看的效果需要关闭页面重新打开(或者清除sessionStorage之后会自动获取授权菜单)have fun

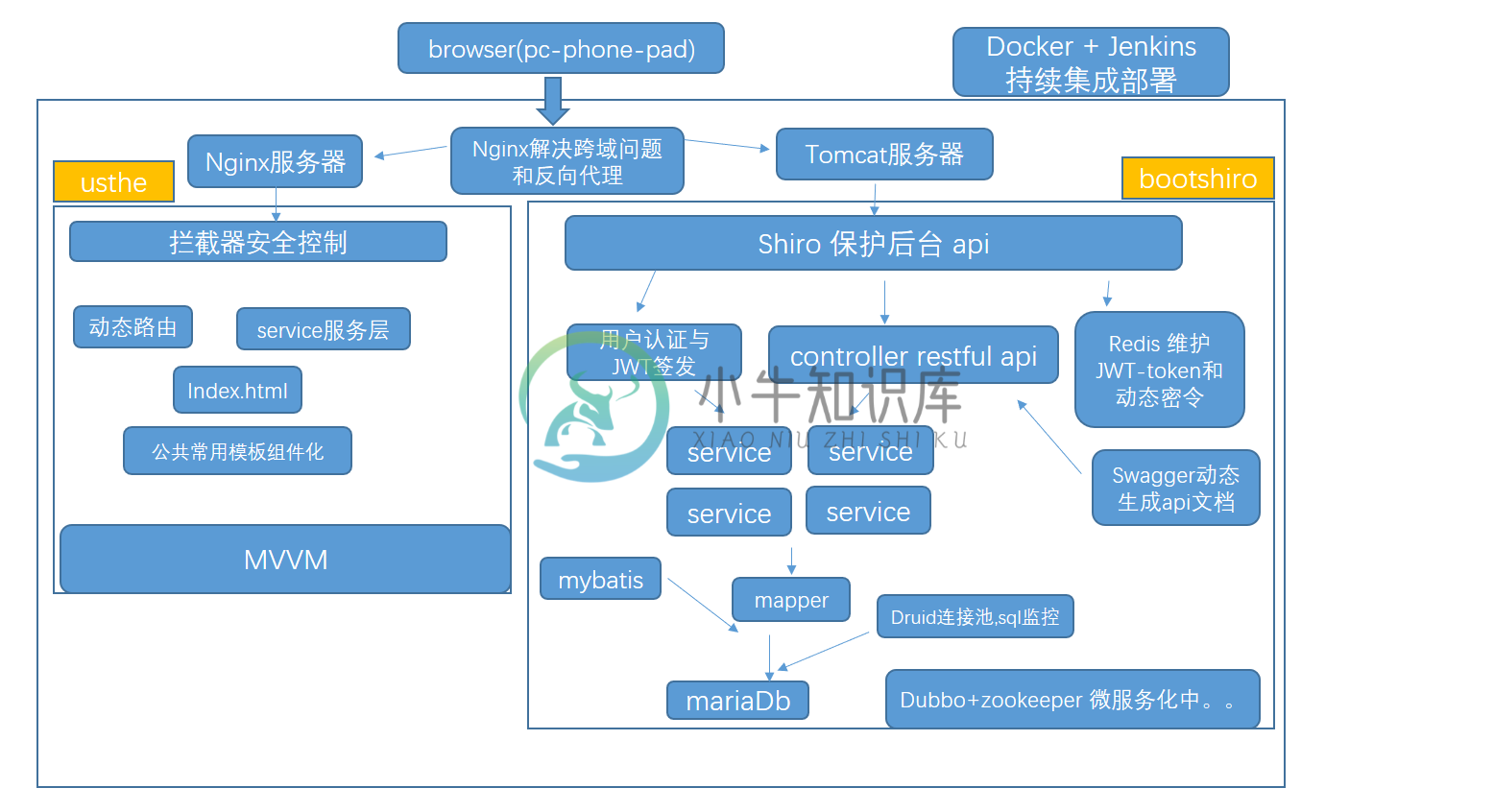

2.项目的基础框架设计:

总的长这样:

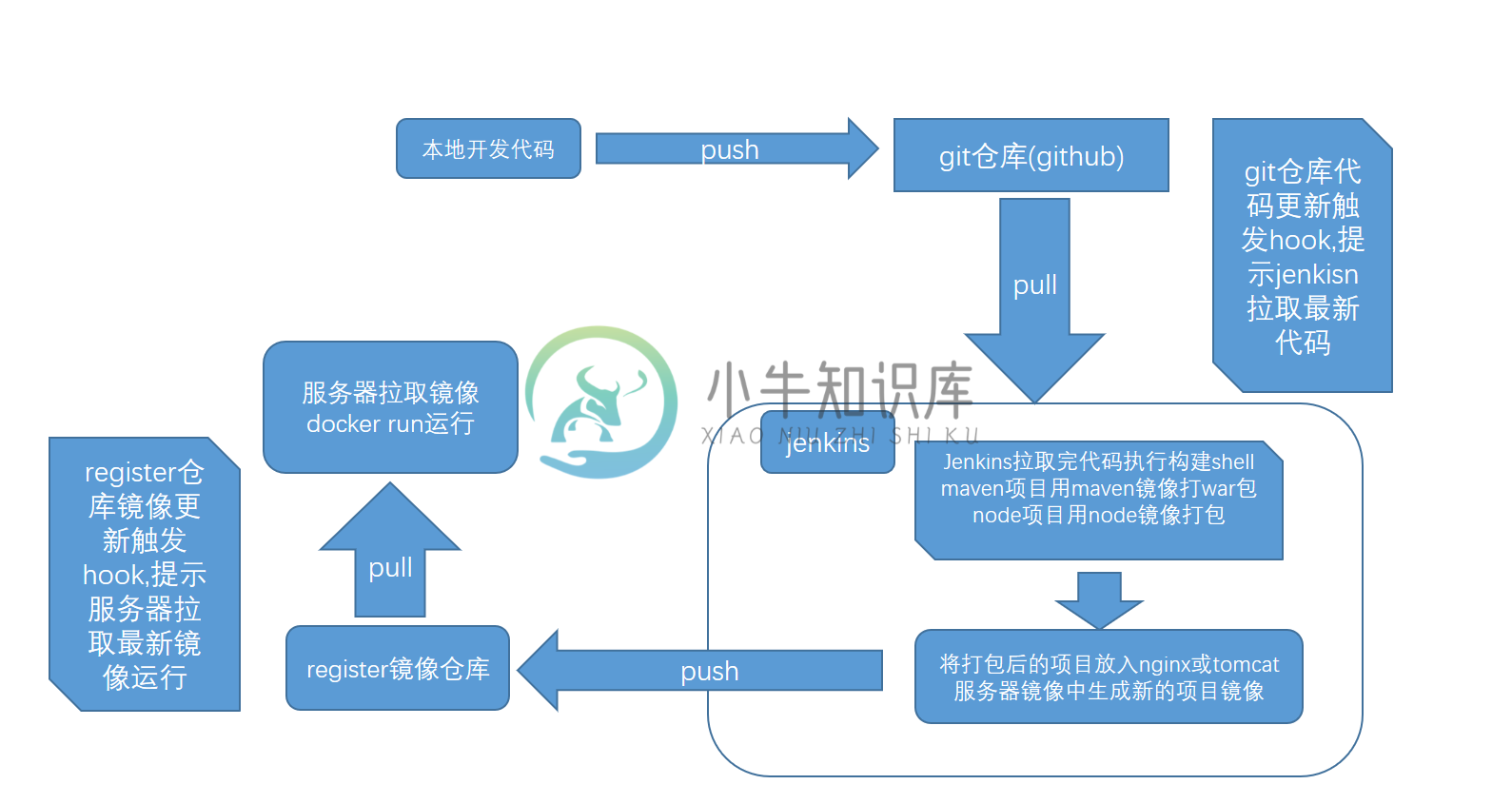

3.持续集成

流程长这样~:

4.相关文档:

-

【视频】 à Spring Boot实战篇之Shiro http://study.163.com/course/introduction.htm?courseId=1004523002 ==================================================== Spring Boot Shiro 视频实战篇 =====================

-

在shiro做我的权限控制框架时,经常会自定义权限过滤器,并且给不需要权限控制的url加上anno标记,例如: @Bean public ShiroFilterFactoryBean shiroFilterFactoryBean(SecurityManager securityManager) { ShiroFilterFactoryBean shiroFilterFactoryBean =

-

RBAC - YII2权限管理 开源协议 GPL 注意事项 严禁使用本软件从事任何非法活动 安装步骤 复制install目录下的dev文件至config目录下 修改dev目录下的db.php中的数据库配置 数据库导入SQL脚本,对应的脚本install目录下 默认密码:ranko/admin 后台地址:index.php?r=site/login 使用事项 starter/filter/Backe

-

jfinal是由jfinal2.2+freemarker+easyui写的一个后台管理系统,参考了jty等一些优秀的开源项目,实现了一个基础的后台管理系统。 在线访问:http://moriiy.wicp.net/jfinal/ 有时可能无法访问(毕竟是部署在自己电脑上的),尽量白天访问,进入系统尽量不要做修改或删除操作。 帐号:admin 密码:123456 测试 test 密码123456

-

我们现在有点问题:因为用户 tenant2 有 Administration:Security 权限,所以他可以访问用户和角色权限对话框。因此,他可以使用权限 UI 给自己授予 Administration:Tenants 权限。 Serenity 扫描程序集的特性,比如 ReadPermission、WritePermission、PageAuthorize、ServiceAuthorize 等

-

本文向大家介绍详解nodejs中express搭建权限管理系统,包括了详解nodejs中express搭建权限管理系统的使用技巧和注意事项,需要的朋友参考一下 权限管理,是管理系统中的常见组件。通常需要定义资源,把资源调配给用户,通过判断用户是否有权限增删改查来实现。 初衷: 使用express开发过的项目大大小小加在一起也有二十多个了,之前做的各个项目都是独立存在的。最近领导建议说把这些小项目整

-

在 Web 应用中,认证系统的功能是识别网站的用户,权限系统是控制用户可以做什么操作。第 8 章实现的认证机制有一个很好的作用,可以实现权限系统。 虽然 9.1 节已经完成了 edit 和 update 动作,但是却有一个荒唐的安全隐患:任何人(甚至是未登录的用户)都可以访问这两个动作,而且登录后的用户可以更新所有其他用户的资料。本节我们要实现一种安全机制,限制用户必须先登录才能更新自己的资料,而

-

权限管理 权限管理机制是 hyperledger fabric 项目的一大特色。下面给出使用权限管理的一个应用案例。 启动集群 首先下载相关镜像。 $ docker pull yeasy/hyperledger:latest $ docker tag yeasy/hyperledger:latest hyperledger/fabric-baseimage:latest $ docker pull

-

添加 找到一个你要添加的位置“右击” 在弹出的下拉选项中选择“添加同级”或“添加下级” 在弹出的对话框输入相关信息 路由名称 路由路径,支持 /app/{namespace}/{id:+0~9} 或 /app/:namespace/:id 两种写法 Icon: 如果是菜单填ant.design支持的icon就行 HTTP请求的Method,支持 GET、POST、DELETE、PUT等 是否是菜单

-

细节 一个文件主要包含下列属性,ls -l - rwxrwxrwx user group date filename 111 101 101 归属用户的权限 归属群组的权限 其它用户的权限 归属用户 归属群组 日期信息 文件名称 对于文件夹,必须拥有它的可执行权限,才能够使用 cd 命令进入该文件夹;拥有可读权限,才能够使用 ls 命令查看该文件夹的文件列表。 root用户