OpenCTI 即 Open Cyber Threat Intelligence Platform,开放网络威胁情报平台。它的创建是为了构建、存储、组织和可视化有关网络威胁的技术和非技术信息。

它使用基于 STIX2 标准的知识模式来执行数据的结构化。并被设计为现代 Web 应用程序,包括 GraphQL API 和面向 UX 的前端。此外,OpenCTI 可以与其他工具和应用程序集成,如 MISP、TheHive、MITRE ATT 和 CK 等。

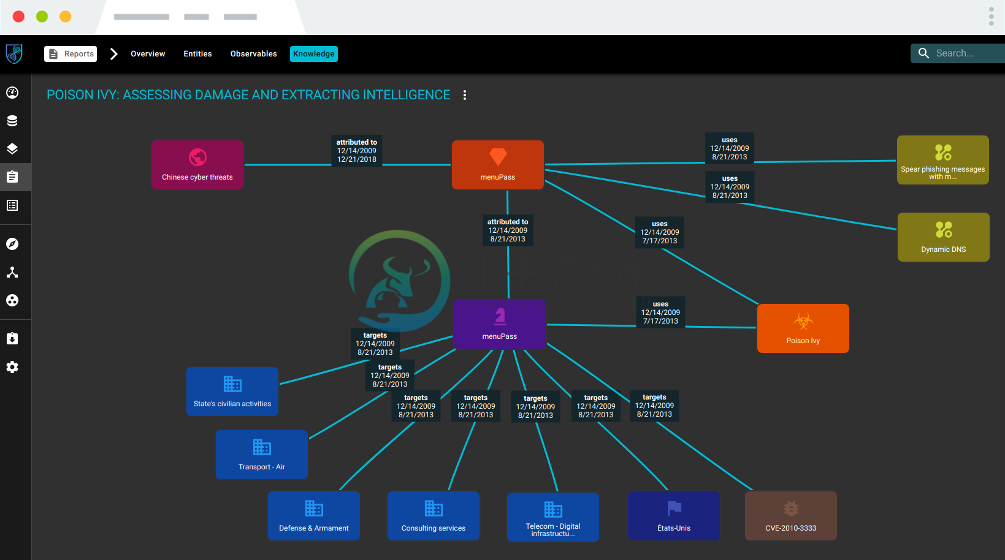

OpenCTI 的目标是创建一个综合工具,允许用户利用技术(如 TTP 和可观测量)和非技术信息,同时将每条信息链接到其主要来源(报告、MISP 事件等),并具有每个信息之间的链接、首次和最后看到的日期、置信水平等功能。该工具能够使用 MITRE ATT 和 CK 框架(通过专用连接器)来帮助构建数据。用户还可以选择实现自己的数据集。

一旦数据被利用和处理,就可以从现有关系中推断出新的关系,以便于理解和表示这些信息。这允许用户从原始数据中提取和利用有意义的信息。

OpenCTI 不仅允许导入,还允许以不同格式(CSV、STIX2 捆绑包等)导出数据。目前正在开发连接器以加速工具与其他平台之间的交互。

安装

-

安装环境 Ubuntu-18.04.3-desktop-amd64 Docker version 19.03.5 + docker-compose version 1.25.0 配置需求 4G内存 官方文档点这里. 安装docker docker-compose 安装教程链接 通过docker安装OpenCTI 下载OpenCTI的docker源码 mkdir ~/Downloads/OpenCT

-

说一个前话,这个项目对硬件要求太高了,所以博主准备放弃,准备被采用其他简单一点的开源项目 (但是作为一个踩坑记录还是想把安装过程记录下来) win10安装ubuntu子系统 具体安装过程就不用一一赘述,网上都有很多教程。主要说一下安装后的经验。 因为该平台对环境的要求是Ubuntu、docker。所以选择在win10上安装ubuntu子系统,并且选择安装图形化界

-

opencti(开源CTI) opencti主页: http://www.opencti.cn 开源cti中间件 cpl协议发布 opencti:它是一个通用的CTI开发库,支持东进、三汇等厂商的语音卡、交换机等产品。 opencti_0.0.1.08030701发布 本版本,只支持东进D161A板卡。 下载:http://opencti.googlecode.com/files/ope

-

■コールセンター コールセンター用語集(R-W) ■Open CTI [PROJECT] DEPLOY CTI && PBX Open CTI 開発者ガイド developerforce/open-cti-demo-adapter Open CTI を使用したサンプル HTML ページ Salesforce Open CTI での実装 Lightning時代のOpen CTI VoIP SI

-

Step of configure CTI using Simulate mode. 1 Create agent user, Administration-User -> Employees when new employee, please use CCHENG, BCOOK, AFOSTER as user ID, passwd are same as userid, it is bette

-

问题内容: 我允许用户将文件上传到我的服务器。我将面对哪些可能的安全威胁,以及如何消除它们? 假设我允许用户从其系统或网络将图像上传到我的服务器。现在,要检查这些图像的大小,我必须将它们存储在文件夹中。有风险吗?如何将风险降到最低? 也可以说我正在从用户在我的表单中上传的链接中下载图像。首先,我必须将这些文件保存在服务器中,以检查它们是否实际上是图像。另外,如果一个恶作剧者给我一个URL,而我最终

-

FindBugs引发一个名为EI_EXPOSE_REP的bug,其描述如下: EI:可以通过返回对可变对象的引用来公开内部表示 返回对存储在对象字段之一中的可变对象值的引用将公开该对象的内部表示形式。如果实例由不受信任的代码访问,并且对可变对象的未经检查的更改会危及安全性或其他重要属性,则需要执行不同的操作。在许多情况下,返回对象的新副本是更好的方法。 这背后真正的威胁是什么? 如果是恶意代码问题

-

我们正在研究安全预防,并且在下面的代码中,正在提供存储的XSS攻击……下面是我们从Checkmark工具获得的信息。 method从数据库中获取的数据。然后,该元素的值在没有正确过滤或编码的情况下流过代码,最终在method中显示给用户。这可能会启用存储跨站点脚本攻击。

-

本文向大家介绍威胁与攻击之间的区别,包括了威胁与攻击之间的区别的使用技巧和注意事项,需要的朋友参考一下 威胁 威胁是利用系统/资产漏洞的可能的安全状况/违规行为。威胁可能来自任何情况,例如事故,火灾,自然灾害等环境,人为疏忽。以下是各种类型的威胁。 中断 拦截 制作 修改 攻击 攻击是对系统/资产的有意未经授权的操作。攻击总是有滥用系统的动机,通常会等待机会发生。 以下是威胁与攻击之间的一些重要区

-

Ive使用套接字包在我的本地网络上运行服务器。

-

钉钉开发平台为企业定制属于自己的钉钉。目前,超过30000名开发者,正在基于钉钉开放平台的300多个开放接口,为企业用户提供优质的产品和服务。 应用中心 开通第三方应用 ● 选择适合自己行业的精品应用开通,管理员每日10点可以抢1个应用 手机端工作应用-右上角图标 电脑端工作应用-应用中心 钉无忧 · 企业服务保障计划 数据安全 ● 阿里数年安全技术沉淀,保障数据安全,再也不用担心数据泄露问题。