《渗透测试》专题

-

渗透测试

以下部分介绍了如何在Web应用程序测试中使用Burp Suite的基本知识。有关Web应用程序测试的一般技术和方法的更多信息,请参阅Web应用程序黑客手册,该文档由Burp Suite的创建者共同撰写。 你也可以在Burp Suite 支持中心查看 使用 Burp Suite 使用Burp的基础知识 如果需要关于安装、启动、开始一个工程、配置显示选项等信息,请参阅 开始入门. 如果需要使用Burp

-

网络渗透测试

网络渗透测试是将在本节中介绍的第一个渗透测试。大多数系统和计算机都连接到网络。如果设备连接到互联网,这意味着设备已连接到网络,因为互联网是一个非常大的网络。因此,我们需要知道设备如何在网络中相互交互,以及网络如何工作。 网络渗透测试分为3个小部分: 预连接攻击:在本节中,我们将了解在连接到网络之前可以执行的所有攻击。 获得攻击:在本节中,我们将了解如何破解Wi-Fi密钥并获取Wi-Fi网络,无论使

-

渗透测试工具

问题内容: 我们有成百上千个使用asp,.net和java开发的网站,并且我们为外部机构付出了很多钱,以对我们的网站进行渗透测试以检查安全漏洞。是否有任何(好的)软件(收费或免费)可以做到这一点? 或..有什么技术文章可以帮助我开发此工具? 问题答案: 使用针对Web应用程序的自动测试工具,可以有两个不同的方向。 首先,有 商用Web扫描仪 ,其中HP WebInspect和Rational Ap

-

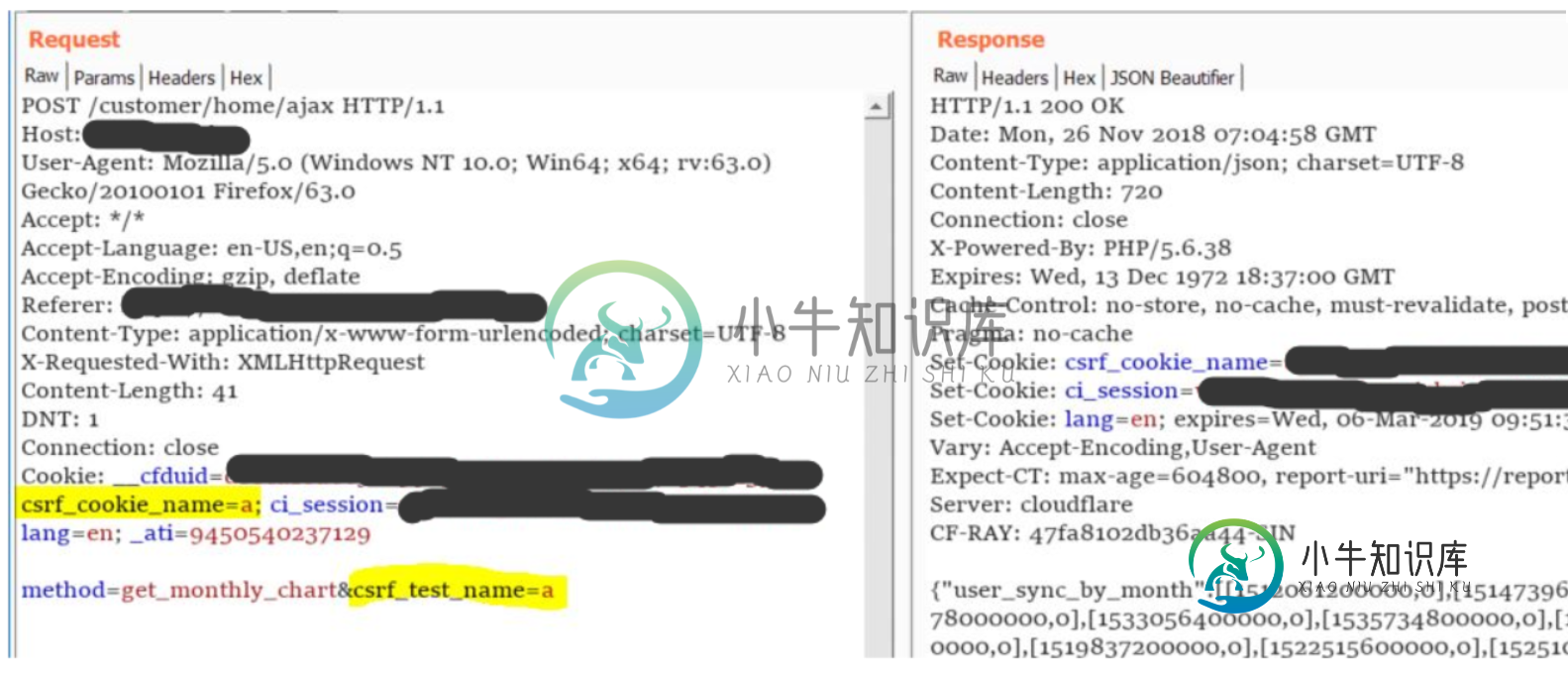

CodeIgniter CSRF-渗透测试

CodeIgniter CSRF-渗透测试我正在使用codeigniter 3.1。9 我已启用CSRF保护,并将设置为true。它工作正常,每次Post请求时令牌都会重新生成,验证也可以工作。除此之外,我还将cookie设置为仅限同一站点的严格连接。 然后我向安全团队提交渗透测试评估,他们拒绝了我的工作,因为csrf攻击漏洞。 他们的论点是,他们更改了cookie令牌并发布参数,然后执行攻击。 他们的回答:CSRF令牌未安全实现。攻击者

-

渗透测试面试题

渗透测试面试题https://github.com/h4m5t/Sec-Interview 1、include、include_once、require、 require_once区别 参考答案: 1、require()和require_once()函数: (1)require()函数引入文件不存在时,将立即退出程序,不再向下执行。 (2)require()函数当文件已经存在时,则还是会重复的引入;requi

-

11.4 渗透测试工具策略

Kali Linux工具策略 我们知道很多的工具或脚本都能做同样的工作.有的比较好用,有的是喜好问题.为此,保持渗透测试软件源的更新和可用是一项极具挑战性的任务.Kali开发组使用如下检验标准来判断一个工具是否被包含在我们的发行版. 在渗透测试环境下该工具是否 可用/实用? 该工具的功能是否与别的工具重复? 该工具是否允许自由地重新分发? 该工具的依赖关系如何?能否在”独立”环境下运行? 根据这些

-

Android 渗透测试学习手册

Android 渗透测试学习手册Android 是当今最流行的智能手机操作系统之一。随着人气的增加,它存在很多安全风险,这些风险不可避免地被引入到应用程序中,使得用户本身受到威胁。

-

sxf 渗透测试实习 一面

sxf 渗透测试实习 一面1. 就安全方面,比如学习方法啊,学习经验啊简单介绍一下自己 2. 我看你是去做过防守是吧,简单介绍一下自己的收获 3. 像注入的话你是了解的 mysql、sqlserver、oracel还是都了解一些? 4. mysql的报错注入有哪些知道么?简单介绍一下 5. 文件上传的一些常见绕过方法了解么? 6. 文件包含的一些利用方法呢? 7. java常见的一些高危函数自己有总结么? 8. runti

-

渗透测试(道德黑客)教程

主要内容:前提条件,面向读者,问题反馈我们的道德黑客教程提供了道德黑客的基本和高级概念。此教程是为初学者和专业人士编写的。 道德黑客教程涵盖了与黑客相关的所有方面。首先,我们将学习如何安装所需的软件(模拟环境)。在此之后,我们将学习4种类型的渗透测试部分,即网络黑客攻击,获取访问权限,后期利用,网站黑客攻击。 在网络黑客部分,我们将了解网络如何工作,如何破解Wi-Fi密钥以及如何访问Wi-Fi网络。在获取访问权限部分,我们将学习如何访

-

使用NEST渗透

问题内容: 我索引我的查询,如下所示: 现在,如何使用ES的过滤器功能将传入文档与此查询匹配?要说在这方面缺少NEST文档,那就太轻描淡写了。我尝试使用call,但是现在不推荐使用,他们建议使用search api,但不要告诉如何将其与percolator一起使用… 我正在使用 ES v5 和相同版本的NEST lib。 问题答案: GA发布后,有计划改进 5.x 的文档。我知道在许多地方文档可能

-

第9章 无线网络渗透测试

当今时代,几乎每个人都离不开网络。尤其是时常在外奔波的人,希望到处都有无线信号,以便随时随地处理手头上的工作。但是在很多情况下,这些无线信号都需要身份验证后才可使用。有时候可能急需要网络,但是又不知道其无线密码,这时用户可能非常着急。刚好在Kali中,提供了很多工具可以破解无线网络。本章将介绍使用各种渗透测试工具,实施无线网络攻击。

-

第二章 用python进行渗透测试

本章内容: 构建一个端口扫描器 构建一个SSH的僵尸网络 通过FTP连接WEB来渗透 复制Conficker蠕虫 写你的第一个0day利用代码 做一个战士不是一件简单的事。这是一场无休止的、会持续到我们生命最后一刻的斗争。没有人生下来就是战士, 就像没人生下来就注定庸碌, 是我们让自己变成这样或者那样! —Kokoro by Natsume Sosek(夏目漱石), 1914, Japan(日本)

-

第九章 编写渗透测试报告

在本章中,我们将学习渗透测试的最终和最重要的方面,撰写报告。 这是一个简短的章节,指导你在报告中写下你的方法和发现。 作为渗透测试者,如果能够更好地解释和记录你的发现,渗透测试报告会更好。 对于大多数渗透测试者来说,这是渗透测试中最没意思的部分,但它也是最重要的渗透测试步骤之一,因为它作为“至关重要的材料”,使其他技术和管理人员容易理解 。 渗透测试报告基础 渗透测试报告是渗透测试过程中所有发现的

-

4.2 搭建移动渗透测试平台

上一节我们介绍了如何对iOS设备越狱。 现在你已经完成了设备的越狱,那么下一步就是安装一些重要的命令行工具,例如 wget, ps, apt-get等用来审计iOS应用的工具。第一个要安装的就是OpenSSH。安装这个工具可以让你从mac登录进越狱设备。 (请注意,以下文字来自我之前翻译的文章,原作者是:Prateek Gianchandani) 进入Cydia,点击底部的搜索tab,然后搜索:O

-

Kali Linux Web 渗透测试秘籍 中文版

Kali Linux Web 渗透测试秘籍 中文版Kali 是一个基于 Debian 的 Linux 发行版。它的目标就是为了简单:在一个实用的工具包里尽可能多的包含渗透和审计工具。Kali 实现了这个目标。大多数做安全测试的开源工具都被囊括在内。 如何使用它? Kali 是一个 Linux 发行版。与任何一个其它的 Linux 发行版一样,你可以将它永久安装到一个硬盘上。那样它会工作的更好,但是你不能将它作为一个日常使用的操作系统。因为它是为渗