网络安全 - 关于某培训机构的网络配置,要求如下,思路不清晰,需要指教?

某培训公司网络设计与实现

【项目背景】

某培训公司有销售部、教学部、行政部三个部门,10台服务器,有900台个人计算机,其中销售部计算机30台,教学部计算机50台,行政部计算机60台,其余为学生上课机房电脑。现有网络前缀为172.16.0.0/16的地址块,采用子网划分的方式为服务器、上课机房以及各个部门分配IP:

服务器IP:172.16.1.1-172.16.1.10

外网网关:172.16.1.62

现有三层交换机以及路由器共6台,每台三层交换机可划VLAN个数为20个,24端口二层交换机若干台。

【基本要求】

(1) 使用上述设备为服务器、上课机房以及各个部门分配IP。

(2) 画出网络拓扑图;

(3) 给出每个网段的IP范围、子网掩码、默认网关;

(4) 为三层交换机规划VLAN,给每个接口分配IP地址;

(5) 为公司内网设计路由(静态和RIP)、配置DNS服务器、HTTP服务器。

(6) 课程设计报告中的插图必须用Microsoft Visio进行绘制。

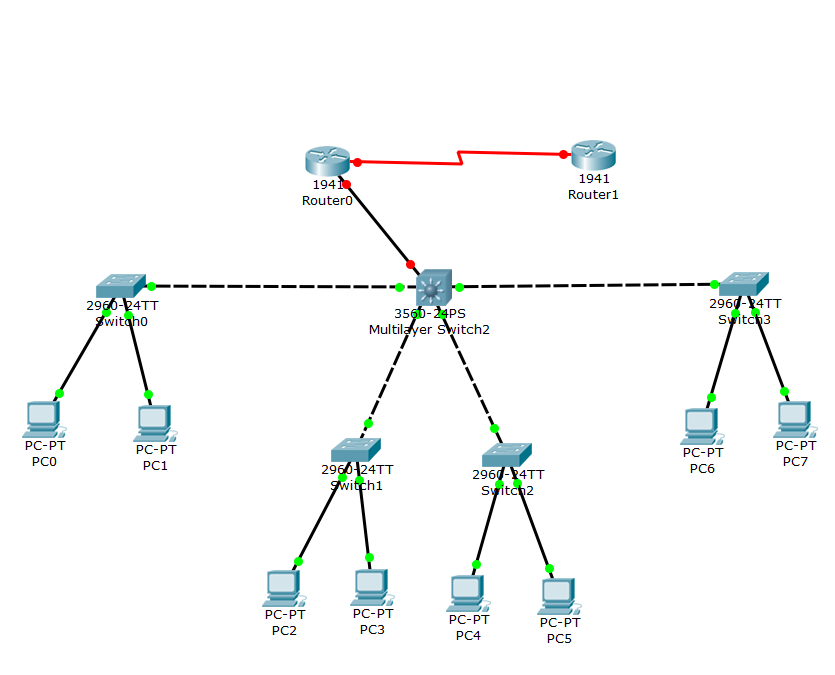

上述是要求,下面是我按照自己的理解画出来的图(我的思路是四个二层交换机代表四个部门)

1、还有一个服务器的要求,(我的思路不清楚这个服务器是来干嘛的T-T)不知道应该划在三层交换机上面还是三层交换机下面?

2、图建的正确吗,需要改什么呢?

共有1个答案

由于您没有提供具体的网络拓扑图,我无法直接对您的图进行评价或修改。但我可以根据您提供的信息给出一些指导性的建议。

关于您的问题:

服务器配置:

- 您的服务器IP范围已经设定为

172.16.1.1-172.16.1.10。在拓扑图中,您应该将这些服务器连接到三层交换机上,因为三层交换机能够处理路由,使得服务器能够访问不同的VLAN和子网。 - 如果您的三层交换机有足够的端口,您可以直接将服务器连接到三层交换机的物理端口上,并为这些端口配置相应的VLAN和IP地址。

- 如果三层交换机的端口数量有限,您可以考虑使用一台或多台二层交换机来扩展端口,然后再将二层交换机连接到三层交换机上。

- 您的服务器IP范围已经设定为

网络拓扑图:

- 由于我没有看到实际的网络拓扑图,我无法直接评价其正确性。但根据基本要求,您需要确保每个部门(销售部、教学部、行政部)都有自己的子网,并且这些子网能够通过三层交换机进行通信。

- 您还需要考虑如何为上课机房分配IP地址,并确保这些地址不与其他部门的地址冲突。

- 在绘制网络拓扑图时,务必注意设备的连接关系、端口的配置以及VLAN的划分。

VLAN规划:

- 您可以为每个部门分配一个或多个VLAN,这取决于部门的规模和需求。例如,销售部可以分配一个VLAN,教学部可以分配另一个VLAN。

- 您还需要为服务器和上课机房分配VLAN。确保每个VLAN的IP地址范围不重叠,并且与子网掩码和默认网关相匹配。

静态路由和RIP配置:

- 您需要为公司的内网设计路由策略。这包括配置静态路由(如果需要的话)以及RIP动态路由协议(如果网络规模较大且需要动态路由更新)。

- 静态路由主要用于固定的、不常变化的路由条目,而RIP则适用于动态更新路由信息的场景。

DNS和HTTP服务器配置:

- 您需要选择一台或多台服务器来运行DNS和HTTP服务。这些服务器应该连接到三层交换机,并配置相应的IP地址和端口。

- 对于DNS服务器,您需要配置域名解析服务,以便客户端能够解析域名到相应的IP地址。

- 对于HTTP服务器,您需要配置Web服务,以便客户端能够通过HTTP协议访问网站或资源。

Microsoft Visio绘图:

- 使用Microsoft Visio进行绘图时,确保您选择了正确的网络设备和符号来表示您的网络拓扑结构。

- 在绘图中,清晰地标记出设备的名称、IP地址、VLAN配置以及其他重要信息。

最后,请注意,网络设计和实施是一个复杂的过程,需要仔细规划和测试。在实际操作中,您可能需要参考相关的网络设备和操作系统的文档,以获取更详细的配置指导。

-

Here are the articles in this section:跨站脚本跨站请求伪造

-

网络安全目前包括WAF策略。 WAF策略 WAF策略用于为Web应用提供集中式保护,使其免受常见攻击和漏洞的侵害。

-

攻击方式 主动攻击 包括篡改数据流或伪造数据流,这种攻击试图改变系统资源或影响系统运行。 被动攻击 对信息的保密性进行攻击,即通过窃听网络上传输的信息并加以分析从而获得有价值的情报,但它并不修改信息的内容。它的目标是获得正在传送的信息,其特点是偷听或监视信息的传递。被动攻击只对信息进行监听,不对其进行修改。被动攻击包括信息内容泄露和业务流分析2大类 病毒类型 文件型 感染可执行文件,包括EXE和C

-

学会配置虚拟机的几种不同类型的网络:端口转发,私有网络,公有网络。 虚拟机网络 配置虚拟机的网络,主要就是要把在虚拟机上安装的服务公开,比如我们在虚拟机上安装了一个 Web 服务器,你想在虚拟机之外访问安装在这个虚拟机上的 Web 访问器,就需要配置一下虚拟机的某种类型的网络,可以是端口转发,私有网络或公有网络。 启动虚拟机以后,你的虚拟机就可以使用 nat 这种上网方式,也就是如果你的电脑能上网

-

TL;DR(原文的这些个符号,几个意思?) Dockers启动后,会在宿主机上创建名为docker0的虚拟网卡,并给docker0随机分配一个宿主机没有使用,且满足RFC 1918定义的私有网络地址和子网段。举例来说,在我做这个步骤时,Docker分配的子网段是172.17.42.1/16,(最后那个16是掩码,表示该子网段可以会为宿主机和容器提供65534个地址)。容器的MAC地址根据IP地址生

-

使用 nmcli 配置网络 本部分使用 nmcli 命令配置网络,将默认的 DHCP 连接配置修改为静态配置。1 - 显示所有连接 $ nmcli connection show NAME UUID TYPE DEVICE eth0 9e02ed35-21b1-4edc-bc51-9cde226e0