使用Azure托管服务标识扩展应用服务计划,但未列出

我正在尝试设置Azure功能,以将我们的应用程序服务计划扩展到在工作时间更大,在工作时间以外更小。我从这个问题的答案中得出结论。

public static class ScaleUpWeekdayMornings

{

[FunctionName(nameof(ScaleUpWeekdayMornings))]

public static async Task Run([TimerTrigger("0 0 13 * * 1-5")]TimerInfo myTimer, ILogger log) // Uses GMT timezone

{

var resourceGroup = "DesignServiceResourceGroup";

var appServicePlanName = "DesignService";

var webSiteManagementClient = await Utilities.GetWebSiteManagementClient();

var appServicePlanRequest = await webSiteManagementClient.AppServicePlans.ListByResourceGroupWithHttpMessagesAsync(resourceGroup);

appServicePlanRequest.Body.ToList().ForEach(x => log.LogInformation($">>>{x.Name}"));

var appServicePlan = appServicePlanRequest.Body.Where(x => x.Name.Equals(appServicePlanName)).FirstOrDefault();

if (appServicePlan == null)

{

log.LogError("Could not find app service plan.");

return;

}

appServicePlan.Sku.Family = "P";

appServicePlan.Sku.Name = "P2V2";

appServicePlan.Sku.Size = "P2V2";

appServicePlan.Sku.Tier = "Premium";

appServicePlan.Sku.Capacity = 1;

var updateResult = await webSiteManagementClient.AppServicePlans.CreateOrUpdateWithHttpMessagesAsync(resourceGroup, appServicePlanName, appServicePlan);

}

}

public static class Utilities

{

public static async Task<WebSiteManagementClient> GetWebSiteManagementClient()

{

var azureServiceTokenProvider = new AzureServiceTokenProvider();

var accessToken = await azureServiceTokenProvider.GetAccessTokenAsync("https://management.azure.com/");

var tokenCredentials = new TokenCredentials(accessToken);

return new WebSiteManagementClient(tokenCredentials)

{

SubscriptionId = "<realSubscriptionIdHere>",

};

}

}

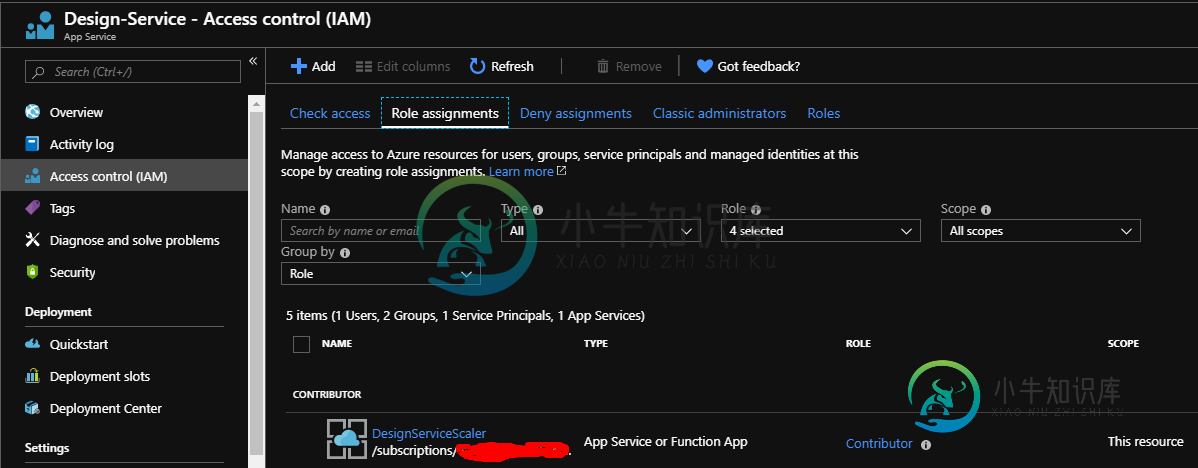

当我在本地运行它时,它可以工作,并且实际上在我们的Azure应用服务计划上执行了扩展(我相信是通过Azure CLI)。但是,当此Azure Function部署到Azure时,它找不到任何应用服务计划。它点击appservicePlan==null块并返回。我已为已部署的Azure Function打开托管服务标识,并在我要扩展的应用服务中授予它贡献者权限。

我错过什么了吗?为什么

await webSiteManagementClient.AppServicePlans.ListByResourceGroupWithHttpMessagesAsync(resourceGroup);

作为已发布的Azure Function的一部分运行时不返回任何内容?

共有1个答案

问题是对应用程序服务(应用程序服务计划中的应用程序)设置了权限。需要在资源组上设置它才能读取应用程序服务计划。

-

现在我正在使用AAD应用程序使服务成为= AAD应用程序 流程如下所示: 服务A:从托管标识获取令牌 服务A:转到KeyVault,出示令牌并获取AAD应用程序的秘密 服务A:转到AAD,提供一个秘密并为特定资源请求一个令牌 服务A:拨打服务B 服务B:验证令牌和资源 我想知道是否可以向我的服务注册托管标识,因此如果提供托管标识令牌,则服务B可以信任服务A。类似于这样: 服务A:从托管身份获取令牌

-

我在Azure中设置了两个应用程序服务。”父级和子级都公开APIendpoint。 子节点有endpointGet。 父节点有endpoint“获取”和“获取儿童”(使用HttpClient在儿童上调用“获取”)。 我希望所有子endpoint都需要通过托管身份和AAD进行身份验证,并且我希望所有父endpoint都允许匿名。但是在Azure中,我希望将父应用服务设置为具有调用子应用服务的权限。因

-

我在Azure App Services中部署了一个Docker容器。我有一个可以调用的公共API,它返回“Hello world”。 我想在我的应用程序中使用Azure托管标识,所以我在Azure门户中启用了它。根据以下文档,我启用了“系统分配”功能:https://docs.microsoft.com/en-us/azure/app-service/overview-managed-ident

-

当尝试在Azure Gov中获取服务总线的托管标识令牌时,我尝试使用资源:https://servicebus.usgovcloudapi.net/而不是像商业(https://docs.microsoft.com/en-us/azure/service-bus-messaging/service-bus-managed-service-identity)那样https://servicebus.

-

我已经尝试按照本教程来验证我的服务总线对,但是,我得到了401。 我在设置中使用以下代码: 然后我这样称呼SB客户: 当我调用我得到一个401错误: 失败:Azure Messaging ServiceBus[82]为标识符myqueue-578624f3-f732-4a9b-2ab0-9adc01949a5a创建发送链接时发生异常。错误消息:“系统。UnauthorizedAccessExcep

-

我使用此命令使用powershell创建了一个新的Web应用程序。 现在,我希望将web应用的应用服务计划从免费更改为共享/标准等。 读过文章 https://azure.microsoft.com/en-us/documentation/articles/azure-web-sites-web-hosting-plans-in-depth-overview/ 无法创建空的应用程序服务计划。那么,