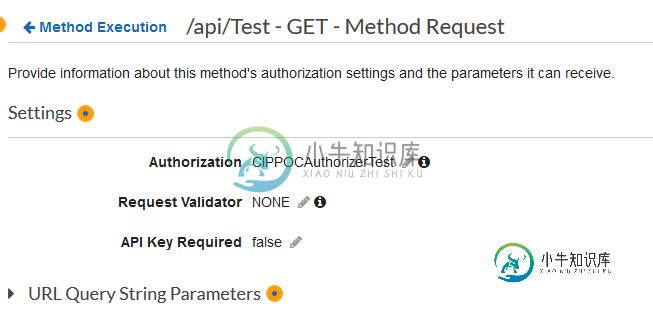

AWS API网关忽略自定义授权程序Lambda函数返回的身份验证策略

我试图在API网关上实现自定义授权,通过从Dynamodb读取用户对其背后每个特定endpoint的权限,来检查用户的权限。

授权程序似乎工作正常,并且它返回的策略在我看来很好(看看下面的内容)

{

"policyDocument" : {

"Version" : "2012-10-17",

"Statement" : [

{

"Action" : "execute-api:Invoke",

"Effect" : "Deny",

"Resource" : "arn:aws:execute-api:us-east-2:111111111111:mkvhd2q179/*/GET/api/Test"

}

]

},

"principalId" : "*"

}

然而,不管授权者在策略文档内部返回的效果如何,API网关仍然让我们所有的请求都通过。我从下面的APIendpoint获得状态200和结果集。

附注。我尝试使用显式的principalID(来自令牌的用户名/主题),然后在那里加上星号。它的行为是一样的。

这里是我的Lambda函数的完全虚化版本,当前设置为总是返回Deny作为策略效果...

public class Function

{

public AuthPolicy FunctionHandler(TokenAuthorizerContext request, ILambdaContext context)

{

var token = request.AuthorizationToken;

var stream = token;

var handler = new JwtSecurityTokenHandler();

var jsonToken = handler.ReadToken(stream);

var tokenS = handler.ReadToken(token) as JwtSecurityToken;

return generatePolicy(tokenS.Subject, "Deny", "arn:aws:execute-api:us-east-2:111111111111:mkvhd2q179/*");

}

private AuthPolicy generatePolicy(string principalId, string effect, string resource)

{

AuthPolicy authResponse = new AuthPolicy();

authResponse.policyDocument = new PolicyDocument();

authResponse.policyDocument.Version = "2012-10-17";// default version

authResponse.policyDocument.Statement = new Statement[1];

authResponse.principalId = "*";

Statement statementOne = new Statement();

statementOne.Action = "execute-api:Invoke"; // default action

statementOne.Effect = effect;

statementOne.Resource = resource;

authResponse.policyDocument.Statement[0] = statementOne;

return authResponse;

}

}

public class TokenAuthorizerContext

{

public string Type { get; set; }

public string AuthorizationToken { get; set; }

public string MethodArn { get; set; }

}

public class AuthPolicy

{

public PolicyDocument policyDocument { get; set; }

public string principalId { get; set; }

}

public class PolicyDocument

{

public string Version { get; set; }

public Statement[] Statement { get; set; }

}

public class Statement

{

public string Action { get; set; }

public string Effect { get; set; }

public string Resource { get; set; }

}

共有1个答案

TL;DR;删除/更改/检查网关中设置的“资源策略”。

我也有类似的问题。不知何故,我在网关的资源策略中设置了一个“允许*主体访问*资源”策略,该策略与授权者返回的任何内容组合在一起。我最终删除了所有的资源策略,让授权者来决定。

-

但是看起来在我的lambda响应和API网关之间发生了一些奇怪的事情, 变量在内部的某个地方被压缩得更低, 而我仍然得到了相同的解析错误, 它会接受其他格式的响应吗?字符串也不起作用。 我还应该尝试什么?我的策略格式错误吗? 我从这些站点获得了两种不同的策略格式- 1。http://docs.aws.amazon.com/apigateway/latest/developerguide/use-c

-

我正在使用Auth0来获得一些在我的后端API服务器中工作的身份验证和授权。Auth0使用角色权限系统,它与此处描述的策略概念兼容-https://learn.microsoft.com/en-us/aspnet/core/security/authorization/policies?view=aspnetcore-3.1 在用户方面,我没有问题,收集令牌。当我研究令牌时,我注意到必要的范围正在

-

我不熟悉spring微服务世界。由于我处于学习阶段,我尝试并实施了以下内容。 > 路由(能够使用Spring云网关进行路由) 负载平衡(Netflix Eureka) 限速和断路器 我只需要一些澄清和建议,说明在这些情况下该怎么做: 因为我已经创建了身份验证/授权作为一个单独的微服务集中。现在我如何实现这样的每个请求必须包含jwt令牌和通过API网关调用其他微服务也应该检查哪个用户有权限访问其他微

-

我正在AWS lambda上使用无服务器框架构建一个REST服务。我已经创建了一个自定义授权器,在调用lambdas时调用它。当我运行无服务器脱机时,一切正常。当我部署时,我在AP网关中得到一个错误。我已经在API网关中启用了日志,但没有任何东西写入日志。 下面是我的Serverless.yml文件: 我的授权处理程序如下所示。该方法获取我的身份验证令牌并使用JOSE验证它,并为用户和一些角色返回

-

我是API网关的新手。我尝试使用“自定义授权程序”。我遵循了下面的文档,并使用了网站提供的示例代码。https://docs.aws.amazon.com/apigateway/latest/developerguide/apigateway-use-lambda-authorizer.html “令牌类型的lambda授权者”是工作的。 但是... 我对“请求类型”感到困惑,不知道如何将quer