通过Keycloak保护单个资源免受Spring Boot

我有一个非常简单的Spring Boot应用程序,其资源位于/repositories和/persons。

下面是我的build.gradle文件。

plugins {

id 'org.springframework.boot' version '2.4.0'

id 'io.spring.dependency-management' version '1.0.10.RELEASE'

id 'java'

}

// use java 11 until keycloak is fixed

sourceCompatibility = '11'

repositories {

mavenCentral()

}

dependencyManagement {

imports {

mavenBom "org.keycloak.bom:keycloak-adapter-bom:12.0.1"

}

}

dependencies {

implementation 'org.springframework.boot:spring-boot-starter-web'

implementation 'org.springframework.boot:spring-boot-starter-data-jpa'

implementation 'org.springframework.boot:spring-boot-starter-security'

implementation 'org.keycloak:keycloak-spring-boot-starter'

implementation 'org.flywaydb:flyway-core'

runtime 'org.postgresql:postgresql'

testImplementation 'org.springframework.boot:spring-boot-starter-test'

}

...

...

下面是我的securityconfig.java文件。

@KeycloakConfiguration

public class SecurityConfig extends KeycloakWebSecurityConfigurerAdapter {

@Autowired

public void configureGlobal(AuthenticationManagerBuilder auth) {

var keycloakAuthenticationProvider = keycloakAuthenticationProvider();

keycloakAuthenticationProvider.setGrantedAuthoritiesMapper(new SimpleAuthorityMapper());

auth.authenticationProvider(keycloakAuthenticationProvider);

}

@Bean

@Override

protected SessionAuthenticationStrategy sessionAuthenticationStrategy() {

return new RegisterSessionAuthenticationStrategy(new SessionRegistryImpl());

}

@Override

protected void configure(HttpSecurity http) throws Exception {

super.configure(http);

http.authorizeRequests()

.antMatchers("/persons*")

.hasRole("user")

.anyRequest()

.permitAll();

}

@Bean

public KeycloakConfigResolver keycloakConfigResolver() {

return new KeycloakSpringBootConfigResolver();

}

}

下面是我的application.yaml文件。

spring:

datasource:

url: jdbc:postgresql://localhost:5432/postgres

username: john

password: john

keycloak:

auth-server-url: http://localhost:8081/auth/

realm: myrealm

resource: myclient

credentials:

secret: 45d43bd6-5ab9-476c-83c8-67bd203a78ee

version: "3.1"

volumes:

postgres_data:

driver: local

services:

db:

image: "postgres:13.1"

ports:

- "5432:5432"

environment:

POSTGRES_DB: postgres

POSTGRES_USER: john

POSTGRES_PASSWORD: john

postgres:

image: "postgres:13.1"

volumes:

- postgres_data:/var/lib/postgresql/data

environment:

POSTGRES_DB: keycloak

POSTGRES_USER: keycloak

POSTGRES_PASSWORD: password

keycloak:

image: quay.io/keycloak/keycloak:12.0.1

environment:

DB_VENDOR: POSTGRES

DB_ADDR: postgres

DB_DATABASE: keycloak

DB_USER: keycloak

DB_SCHEMA: public

DB_PASSWORD: password

KEYCLOAK_USER: admin

KEYCLOAK_PASSWORD: Pa55w0rd

ports:

- 8081:8080

depends_on:

- postgres

这是我的政策。

这里是资源。

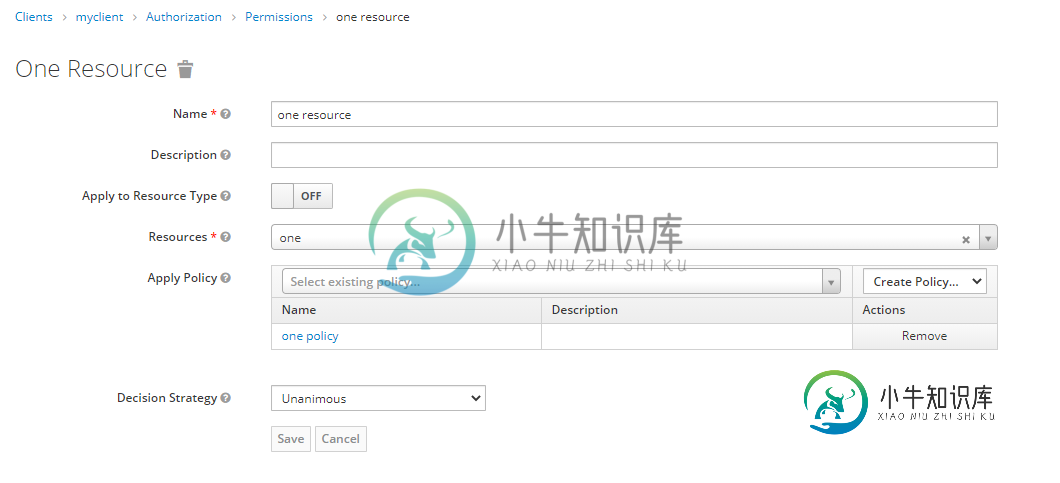

这是许可书。

PEP负责执行来自Keycloak服务器的访问决策,这些决策是通过评估与受保护资源相关联的策略来做出的。它在应用程序中充当筛选器或拦截器,以便根据这些决定授予的权限检查对受保护资源的特定请求是否可以实现。

这听起来和我想做的一模一样。不幸的是,我不能让它工作。我只是觉得我的配置是假的或者可能是不完整的。我会在这个问题上加一笔赏金。

共有1个答案

它终于奏效了:)我很高兴!

以下是我所做的。

首先,我使用了Keycloak客户端安装中的Keycloak.json文件。开始时,我试图将所有配置放入我的application.yaml中。keycloak.json文件必须位于src/main/webapp/WEB-INF/keycloak.json。当您使用JSON文件而不是YAML文件时,可以从securityconfig中删除以下内容。

public KeycloakConfigResolver keycloakConfigResolver() {

return new KeycloakSpringBootConfigResolver();

}

{

"realm": "myrealm",

"auth-server-url": "http://localhost:8081/auth/",

"ssl-required": "external",

"resource": "myclient",

"verify-token-audience": true,

"credentials": {

"secret": "45d43bd6-5ab9-476c-83c8-67bd203a78ee"

},

"confidential-port": 0,

"policy-enforcer": {}

}

@Override

protected void configure(HttpSecurity http) throws Exception {

super.configure(http);

http.authorizeRequests()

.antMatchers("/persons/**") // changed from .antMatchers("/persons*")

.hasRole("user")

.anyRequest()

.permitAll()

.and()

// this is just to have a convenient GET /logout method. DO NOT USE IN PRODUCTION

.logout()

.logoutRequestMatcher(new AntPathRequestMatcher("/logout"));

}

-

从quarkus集装箱码头,我可以使用以下命令访问keycloak服务器 返回200状态;但无法访问受保护的资源。 我在这里做错了什么?

-

我正在尝试使用SAML保护资源。有三个参与者在起作用:身份提供者(IDP,在我的控制范围之外)、服务提供者(SP,我碰巧在使用spring security saml,但这个问题并不特定于此),以及受保护的资源(PR,SP之外服务中的某个受保护endpoint)。 我需要支持两种场景: 用户第一次尝试访问PR,没有任何会话 对于场景1应该如何工作,有足够的指导,因为根据我所看到的,这是使用SAML

-

通过向资源服务器出示访问令牌,客户端访问受保护资源。资源服务器必须验证访问令牌,并确保它没有过期且其范围涵盖了请求的资源。资源服务器用于验证访问令牌的方法(以及任何错误响应)超出了本规范的范围,但一般包括资源服务器和授权服务器之间的互动或协调。 客户端使用访问令牌与资源服务器进行证认的方法依赖于授权服务器颁发的访问令牌的类型。通常,它涉及到使用具有所采用的访问令牌类型的规范定义的身份验证方案(如R

-

为了防止我们的网络在预连接攻击和获取访问部分中解释的先前攻击破解方法,我们需要访问路由器的设置页面。每个路由器都有一个web页面,我们可以在页面中修改路由器的设置,它通常位于路由器的IP上。首先,获得我们自己的计算机的IP,为此运行命令。如下面的屏幕截图所示,突出显示的部分是计算机的IP: 现在打开浏览器并访问:。对于此示例,计算机的IP为。通常,路由器的IP是子网的第一个IP。目前,它是,我们只

-

客户端向资源服务器提供访问令牌以访问受保护资源。 资源服务器必须验证并验证访问令牌是否有效且未过期。 发送凭据有两种标准方式 - Bearer Token - 访问令牌只能作为授权HTTP头中的后备选项放在POST请求正文或GET URL参数中。 它们包含在授权标题中,如下所示 - Authorization: Bearer [token-value] 例如 - GET/resource/1 H

-

问题内容: 我正在研究使用SQL LocalDB作为客户端数据库,它将替代.net 4中开发的内部应用程序中的当前SQL CE 3.5数据库。 我遇到了一个不确定的问题,那就是LocalDB实例的安全设置。 如果我在.net中设置了一个脚本来创建一个私有LocalDB实例,例如(localdb)\ T1,然后在该实例中创建了一个新数据库,并添加了一个SQL用户帐户+密码(非域帐户),如何停止本地使