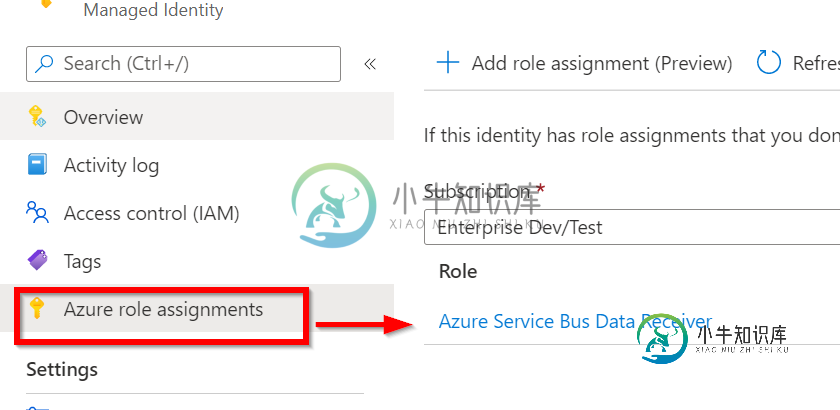

托管身份Azure角色分配?

我试图通过ARM模板将Service Bus Receiver角色添加到用户分配的托管标识中。

i、 e.这一作用。https://docs.microsoft.com/en-us/azure/role-based-access-control/built-in-roles#azure-服务总线数据接收器

这是模板

// User Assigned Managed Identity

{

"type": "Microsoft.ManagedIdentity/userAssignedIdentities",

"apiVersion": "2018-11-30",

"name": "MyManagedIdentity",

"location": "[resourceGroup().location]",

},

// User Assigned Managed Identity Role

{

"type": "Microsoft.Authorization/roleAssignments",

"apiVersion": "2020-04-01-preview",

"name": "[guid(resourceGroup().id)]",

"dependsOn": [

"[resourceID('Microsoft.ManagedIdentity/userAssignedIdentities/','MyManagedIdentity')]"

],

"properties": {

"roleDefinitionId": "/subscriptions/{subscriptionId}/providers/Microsoft.Authorization/roleDefinitions/090c5cfd-751d-490a-894a-3ce6f1109419",

"principalId": "[reference(resourceId('Microsoft.ManagedIdentity/userAssignedIdentities', 'MyManagedIdentity'), '2018-11-30').principalId]",

}

},

它返回这个错误。

状态消息:不允许更新租户ID、应用程序ID、主体ID和作用域。(代码:角色分配更新不允许)

我不确定出了什么问题。

我看过这个快速入门。https://docs.microsoft.com/en-us/azure/role-based-access-control/quickstart-role-assignments-template

principalId应该来自我认为的管理身份。以及服务总线角色id中的roleDefinitionId。

共有1个答案

您面临的问题是,当您首次部署ARM模板时,最近创建的标识尚未完全复制,因此您可能会注意到安全主体(用户、组、服务主体或托管标识)被列为标识而不是使用未知类型找到。

当您试图通过重新部署模板来更新相同的角色分配时,会出现错误“不允许更新租户ID、应用程序ID、主体ID和范围”,因为具有相同ID的角色分配已经存在,并且不允许更新。

更好的选择是,首先使用单独的模板创建标识,然后创建角色分配。对于Azure Service Bus数据接收器,模板中的ID应为:

/subscriptions/{subscriptionId}/providers/Microsoft.Authorization/roleDefinitions/4f6d3b9b-027b-4f4c-9142-0e5a2a2247e0

有关详细信息,请参阅本文档。

-

我在Azure中有一个应用程序服务使用连接字符串连接到Azure Cosmos Mongo API。我想知道是否有一种方法可以使用托管身份连接到Mongo API,而不是使用连接字符串。我知道这对于Cosmos SQL API是可行的,但是找不到任何关于Mongo API的信息。 谢谢你

-

我正在寻求在Azure DevOps中的ARM部署中集成密钥库的最佳方法。 例如,部署一个应用程序服务并创建一个托管服务标识,这样它就可以从密钥库中获取预先存在的数据库的机密。 1)在Azure portal中,我手动为App服务创建了一个新的服务主体,在访问策略中使用“get”和“list”权限。 2)在我的DevOps项目中,在项目设置下,我创建了一个服务连接。 3)我已经在DevOps中创建

-

是否使用Azure Active Directory身份验证库(ADAL)管理身份,尤其是对于来自文档[1]的此命令? [1]https://docs.microsoft.com/en-us/azure/active-directory/managed-identities-azure-resources/tutorial-linux-vm-access-storage

-

我在Azure App Service中部署了一个spring boot应用程序,该应用程序使用用户管理的身份访问Azure Key Vault。 我遵循了以下提到的步骤: 创建了用户管理标识 在Azure app Service中部署了spring boot app 通过身份选项将新创建的用户管理身份添加到应用程序服务中 在应用程序服务中IAM的角色分配下添加用户托管标识为所有者角色 创建Azu

-

我与拉雷维尔和托拉斯合作,基础工作很好。我确实有一个问题似乎不是随包而来的。我想要的是,当我执行时,如果他们登录,它也会返回他们的角色。目前我知道我可以做

-

我试图为AWS实现“开发人员身份验证身份”,如下所示:https://AWS.amazon.com/blogs/mobile/amazon-cognito-innecling-developer-authenticated-identities/ 我很好地理解了基本流程。 我怎样才能做到这一点?