通过安全消息从智能卡读取信息

我有行车记录仪公司卡,用于在允许客户通过远程下载方式下载行车记录仪数据之前,对客户进行身份验证。下面代码中使用的APDU命令是行车记录仪和公司卡之间成功认证的命令。

双方之间的联系如下:

行车记录仪

如上所述的通信运行良好,应用用户正在进行身份验证。现在我试图读取一些信息直接从公司卡没有应用程序如下:

我的客户端程序

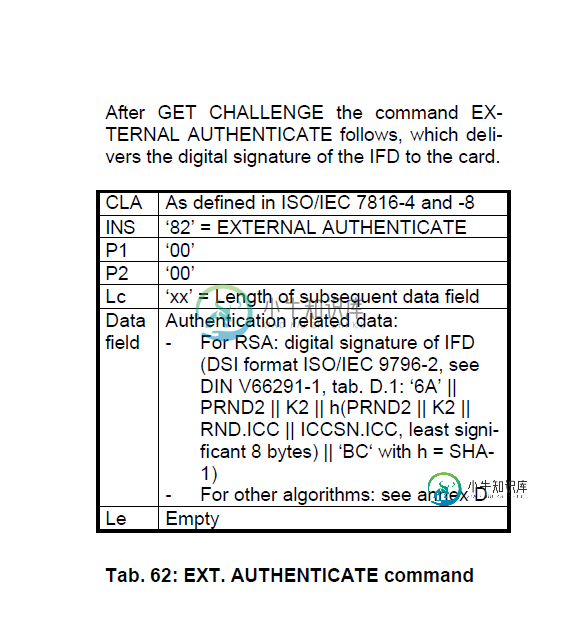

在我的客户端程序中,我使用的是从Android应用程序发送到公司卡的相同APDU命令。目前,我面临INS标签“82”的外部身份验证问题。我收到错误66 88,这意味着认证错误。

我已经下载了一个认证文件D__TCC40-1.bin从

https://dtc.jrc.ec.europa.eu/dtc_public_key_certificates.php

公钥认证内容描述如下:

128字节签名58字节公钥提醒8字节认证权威参考=194字节

读取文件D_utcc40-1时。bin具有194字节长度(公司卡还使用长度为194的认证)。外部身份验证基本上从'84'INS命令开始。该命令由终端发送至智能卡,以传递8位随机数。随后,终端接收随机数,并使用使用公钥进行加密的某种加密算法对其进行加密。然后,终端通过alogrithm将加密号码发送到带有82INS标签的智能卡。

现在我正在尝试加载下载的证书D_utcc40-1。bin从项目根目录中获取,并使用它来加密我使用GET CHALLANGE84INS标记获得的8位随机数,但我不知道如何使用alogrithm对其进行加密,以将其结果发送到智能卡。我如何使用公钥证书加密随机数并将其发送到智能卡以获得90 00作为响应?目前,正如我前面提到的,我得到了6688作为回应。

***代码*

import java.io.FileInputStream;

import java.io.FileNotFoundException;

import java.io.IOException;

import java.util.List;

import javax.smartcardio.ATR;

import javax.smartcardio.Card;

import javax.smartcardio.CardChannel;

import javax.smartcardio.CardException;

import javax.smartcardio.CardTerminal;

import javax.smartcardio.CommandAPDU;

import javax.smartcardio.ResponseAPDU;

import javax.smartcardio.TerminalFactory;

import javax.xml.bind.DatatypeConverter;

public class CardIdTest {

static CardChannel channel = null;

static byte[] signature = null;

public static void main(String[] args) {

try {

try {

FileInputStream ecPubKeyFIS = new FileInputStream("D__TCC40-1.bin");

try {

int certificateLength = ecPubKeyFIS.available();

byte[] certificate = new byte[certificateLength];

ecPubKeyFIS.read(certificate);

CardIdTest.signature = new byte[128];

System.arraycopy(certificate, 0, CardIdTest.signature, 0, 128);

int sigLength = CardIdTest.signature.length;

byte[] publicKeyReminder = new byte[58];

System.arraycopy(certificate, 128, publicKeyReminder, 0, 58);

int PKLength = publicKeyReminder.length;

byte[] certificationAuthorithyReference = new byte[8];

System.arraycopy(certificate, 186, certificationAuthorithyReference, 0, 8);

int referenceLength = certificationAuthorithyReference.length;

System.out.println("End");

} catch (IOException e1) {

// TODO Auto-generated catch block

e1.printStackTrace();

}

} catch (FileNotFoundException e) {

// TODO Auto-generated catch block

e.printStackTrace();

}

TerminalFactory factory = TerminalFactory.getDefault();

List<CardTerminal> terminals = factory.terminals().list();

CardTerminal terminal = terminals.get(0);

Card card = terminal.connect("T=1");

System.out.println("Terminals list: " + terminals);

ATR atr = card.getATR();

byte[] atrArray = atr.getBytes();

String atrHex = CardIdTest.byteArrayToHexString(atrArray);

System.out.println("ATR: " + atrHex);

CardIdTest.channel = card.getBasicChannel();

String command1 = "00 a4 02 0c 02 00 02"; // select EF_ICC file.

CardIdTest.execute(command1, 1);

String command2 = "00 b0 00 00 09"; // Read binary

String cardExtendedSerialNumberTemp = CardIdTest.execute(command2, 2);

String cardExtendedSerialNumber = cardExtendedSerialNumberTemp.substring(4);

String command3 = "00 a4 04 0c 06 ff 54 41 43 48 4f"; // select DF file or master file.

CardIdTest.execute(command3, 3);

String command4 = "00 a4 02 0c 02 05 01"; // select 05 01 elementary file.

CardIdTest.execute(command4, 4);

String command5 = "00 b0 00 00 01"; // read the binary byte.

CardIdTest.execute(command5, 5);

String command6 = "00 22 c1 b6 0a 83 08 00 00 00 05 09 02 ff a1"; // issse security managment environment.

CardIdTest.execute(command6, 6);

String command8 = "00 88 00 00 10 e9 96 79 ec 74 27 e6 50 00 00 00 05 09 02 ff a1 80"; // internal authentication.

CardIdTest.execute(command8, 8);

String command9 = "00 84 00 00 08"; // Get Challange / 8 digits random number

String exteranlAuthenticationChallange = CardIdTest.execute(command9, 9);

String digitalSignature = CardIdTest.byteArrayToHexString(CardIdTest.signature);

String command10 = "00 82 00 00 80 " + digitalSignature; // eternal authentication.

CardIdTest.execute(command10, 10);

String command11 = "00 a4 02 0c 02 05 01"; // select 05 01 file

String command12 = "0c b0 00 00 09 97 01 01 8e 04 1e ee 49 a1 00"; // read the birnay of the selected file.

card.disconnect(true); // reset

} catch (CardException e) {

e.printStackTrace();

}

}

private static String execute(String commandWithSpace, int number) throws CardException {

String commandWithoutSpace = commandWithSpace.replace(" ", "");

byte[] apdu = DatatypeConverter.parseHexBinary(commandWithoutSpace);

CommandAPDU command = new CommandAPDU(apdu);

ResponseAPDU responseAPDU = CardIdTest.channel.transmit(command);

byte[] reponseData = responseAPDU.getData();

String response = responseAPDU.toString();

if (reponseData.length > 0) {

String msg = new String(reponseData);

String dataHex = CardIdTest.byteArrayToHexString(reponseData);

System.out.println("command (" + number + ") (*" + apdu.length + "): " + commandWithSpace);

System.out.println("response with data: ( #" + msg.length() + ") :" + dataHex);

System.out.println("msg: " + msg);

return dataHex;

} else {

byte[] bytes = responseAPDU.getBytes();

String responseHex = CardIdTest.byteArrayToHexString(bytes);

System.out.println("command (" + number + ") (*" + apdu.length + "): " + commandWithSpace);

System.out.println("response without data :" + responseHex);

return responseHex;

}

}

public static String byteArrayToHexString(byte[] byteArray) {

StringBuilder sb = new StringBuilder();

for (byte b : byteArray) {

sb.append(String.format(" %02x", b));

}

return sb.toString();

}

public static byte[] hexStringToByteArray(String s) {

int len = s.length();

byte[] data = new byte[len / 2];

for (int i = 0; i < len; i += 2) {

data[i / 2] = (byte) ((Character.digit(s.charAt(i), 16) << 4) + Character.digit(s.charAt(i + 1), 16));

}

return data;

}

public static String byteArrayToHex(byte[] byteArray) {

StringBuilder sb = new StringBuilder();

for (byte b : byteArray) {

sb.append(String.format(" %02x", b));

}

return sb.toString();

}

}

输出错误为66 88

Terminals list: [PC/SC terminal Generic Smart Card Reader Interface 0]

ATR: 3b 9f 96 c0 0a 31 fe 45 43 54 31 69 0b 01 00 01 00 00 00 00 00 00 00 0d

command (1) (*7): 00 a4 02 0c 02 00 02

response without data : 90 00

command (2) (*5): 00 b0 00 00 09

response with data: ( #9) : 00 00 01 98 fa 03 16 14 ad

command (3) (*11): 00 a4 04 0c 06 ff 54 41 43 48 4f

response without data : 90 00

command (4) (*7): 00 a4 02 0c 02 05 01

response without data : 90 00

command (5) (*5): 00 b0 00 00 01

response with data: ( #1) : 04

command (6) (*15): 00 22 c1 b6 0a 83 08 00 00 00 05 09 02 ff a1

response without data : 90 00

command (8) (*22): 00 88 00 00 10 e9 96 79 ec 74 27 e6 50 00 00 00 05 09 02 ff a1 80

response with data: ( #128) : 7f 96 43 f2 ee d9 44 34 2d 09 b6 c3 47 a0 08 28 6d 3f 3d 30 e8 3d 82 fb 21 e0 5f 7a 3e bd 99 f9 ba 4c 2c c5 56 df fc cc b1 7e 66 bc 9a 26 b0 0e 53 52 fe d7 51 a3 84 75 f6 7d 3a 24 48 d1 a4 fe 8d 82 0e a8 bb 10 2d f2 51 8d 0c 6c 96 0f 0b 2a e3 a7 ce 5c d9 27 91 8f 7c 2b 21 1c f5 fa 65 cd 5f 5c e6 6f 1c a5 ad 27 4a 57 c3 16 76 0b 06 e1 d8 fc af 20 ce 48 61 1d 53 48 f9 78 5b b9 3a c1

command (9) (*5): 00 84 00 00 08

response with data: ( #8) : 06 ba 52 a6 34 7a fe 30

command (10) (*133): 00 82 00 00 80 9b 33 b2 68 9a 71 93 3b 50 c2 4d 65 95 e7 84 59 db 40 77 e1 40 a1 b1 a3 b9 8c a8 a1 fb 36 ac b5 a6 2b 60 b3 63 f8 dd 77 de ad a1 4d ab 39 ab cc c8 79 51 aa d1 7a 97 bd 16 c3 d8 2d dd 74 cf 98 47 89 b9 36 d0 02 43 29 f6 69 2d a5 1f f2 27 89 ad fb 81 3d 47 93 08 e4 56 7c 4f 0d a1 b8 07 4e cb 9b 18 80 73 33 75 2b c9 dc de c4 ce 96 71 07 d8 5f 6d 20 f6 a3 09 88 87 8c 69 ec 6f de 51 ca

response without data : 66 88

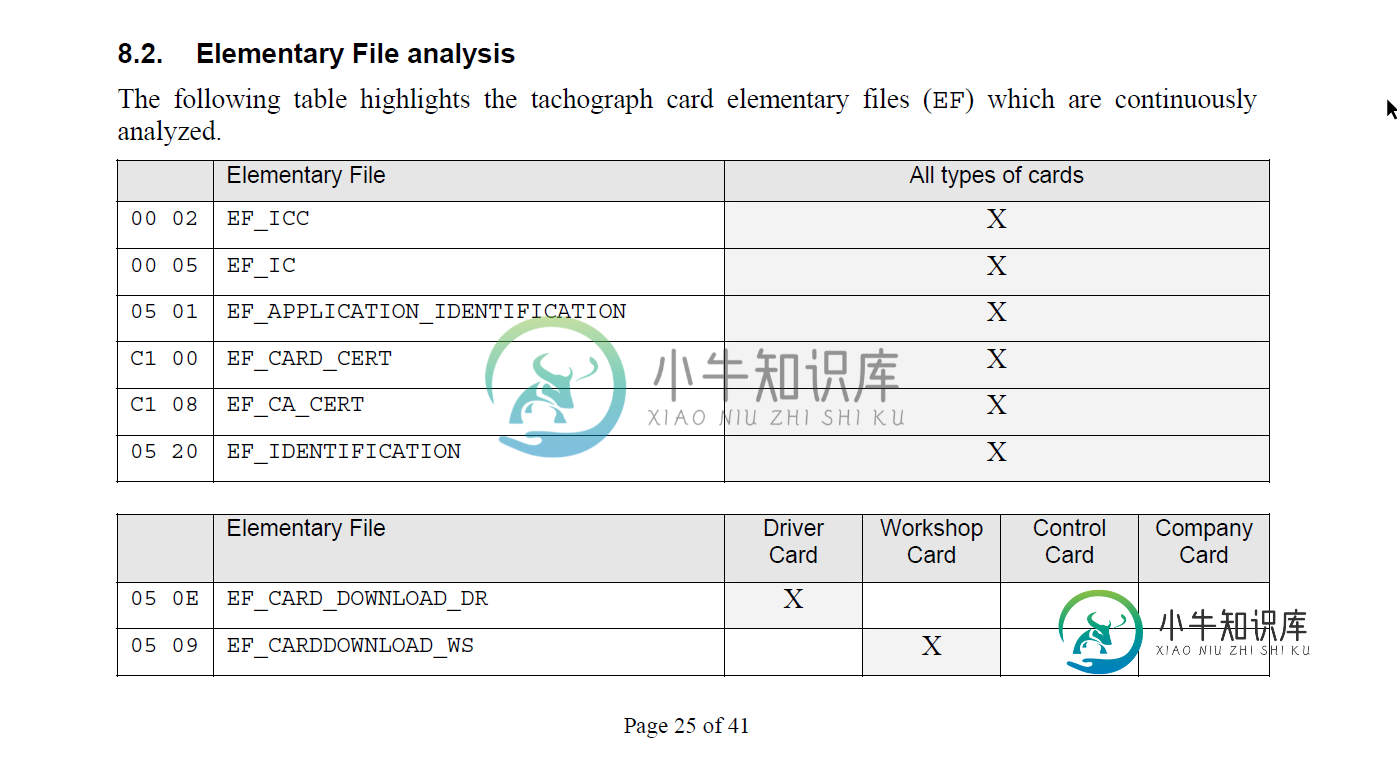

顺便说一下,读取驾驶员卡信息的代码在没有安全消息的情况下工作,如下所示:

// String masterFile = "00 A4 04 0C 06 FF544143484F";

// String elementaryFile = "00 A4 02 0C 02 0520";

// String readBinary = "00 B0 00 01 10";

共有1个答案

您不能只读取公司卡的卡号,因为您永远无法以这种方式对卡进行身份验证:

我的客户端程序

使用远程下载会话的身份验证过程对您有利,以获取卡号。

在认证过程的最后一个APDU中,公司卡将带有请求数据的卡号发送到行车记录仪,只需从中提取卡号。

它应该用于公司卡应用程序第1代,字节数为4(基于0的索引),长度为16字节。

公司卡的最后一个APDU示例(字节被更改,因为这张卡属于我的雇主):

81 81 8B 12 53 32 30 30 30 34 30 30 30 34 36 33 34 30 30 45 01 43 6F 6E 74

69 6E 65 6E 74 61 6C 20 28 64 65 29 20 37 32 20 20 20 20 20 20 20 20 20 20

20 20 20 20 20 20 55 67 AC 00 55 67 AC 00 65 B2 D5 80 01 43 6F 6D 70 61 6E

79 20 37 32 20 20 20 20 20 20 20 20 20 20 20 60 20 20 20 20 20 20 20 20 20

20 20 20 20 01 61 64 64 72 65 74 73 20 37 32 20 20 24 20 20 20 20 20 20 20

20 20 20 20 20 20 20 20 40 20 20 26 20 20 20 63 65 8E 04 05 C9 D2 2F 90 00

本例中的卡号为:53 32 30 30 30 34 30 34 36 33 34 30 30 45,转换为ASCII码为:S20004000463400E

要仅使用客户端应用程序和读卡器读取公司卡的卡号,您需要公钥和私钥对以及证书。

要生成它们,您可以从此处的欧盟委员会数字行车记录仪联合研究中心下载智能行车记录仪密钥和证书生成工具。

使用此工具,您可以生成密钥对,并使用它们为应用程序生成和签署证书。

然后,您需要让您的成员国使用其私钥对您的证书进行签名。

不幸的是,这不会发生。我与负责卡夫法特-本德萨特(KBA,或德国联邦机动车辆和驾驶员局)证书签署的人员进行了交谈,有人告诉我,出于明显的安全原因,欧盟委员会数字行车记录仪联合研究中心(European Commission Joint Research Centre for Digital Tachograph)不签署软件证书,只签署行车记录仪或下载密钥设备等设备和公司卡等卡。

此证书对您没有帮助,因为您没有与其关联的私钥。

外部身份验证需要与证书关联的私钥,其中包含内部身份验证中使用的公钥。

-

我有一个Java应用程序,可以从智能卡读取证书,并使用它们登录用户。该应用还可以使用其他登录方法(用户名和密码)跟踪失败的登录尝试。 我想知道是否有可能在没有引脚的情况下从智能卡中读取用户信息?我想将失败的pin条目标记为失败的登录尝试,但是因为我需要pin从证书中读取别名,所以我无法知道哪个用户正在尝试登录。有没有读取这些信息没有引脚在Java? 我根据这个线程的建议尝试加载KeyStore对象

-

我正试图从智能卡读取证书, 这是我从http://www.developer.com/java/other/article.php/3587361/Java-Applet-for-Signing-with-a-Smart-Card.htm我将在applet中执行这段代码,问题是每个用户都必须向我指出他们的本地pkcs11。。。dll,使用java samrtcard api是否可以避免加载此dll

-

因此,我正在尝试编写一个小applet,它使用library。智能卡与读卡器连接,现在我成功连接到智能卡并读取基本信息,如ATR和协议(T=1)。 我对此做了一些研究(例如:http://www.cardwerk.com/smartcards/smartcard_standard_ISO7816-4_5_basic_organizations.aspx#table9) 但我不知道我应该向卡上发送哪

-

因为 Termux 可以很好的支持Python,所以几乎所有用Python编 写的安全工具都是可以完美的运行使用的,所以国光这个版块重点就列举了国光认为实战中比较不错的安全工具。当然大家也可以直接参考本文的 「系统安装」- 「Kali NetHunter」章节,直接在手机里面安装一个 Kali Linux 系统,国光实际体验还是很完美的,里面的信息安全工具要更全面一些。 Exiftool 一个强大

-

我使用ACR122U-A9读取智能卡,通过以下APDU,我可以获取UID和ATS: 使用NXP TagInfo应用程序(android),我可以看到一个包含我所需数据的十六进制表。使用什么APDU命令可以检索这些数据? 六边形表如下所示: [0000]中是我想要检索的数据。

-

问题内容: 因此,最近我一直在使用具有一些信息的智能卡,而我想要在此处实现的目标是使用智能卡读取器通过任何Android智能手机从这些智能卡中获取此数据。我一直在使用HID OMNIKEY 3021 USB 智能卡读取器来读取这些卡(而且我知道此读取器可通过Windows应用程序与这些卡配合使用,因为我已经对此进行了亲自测试) 现在,Android提供了USB主机,只要Android智能手机支持它