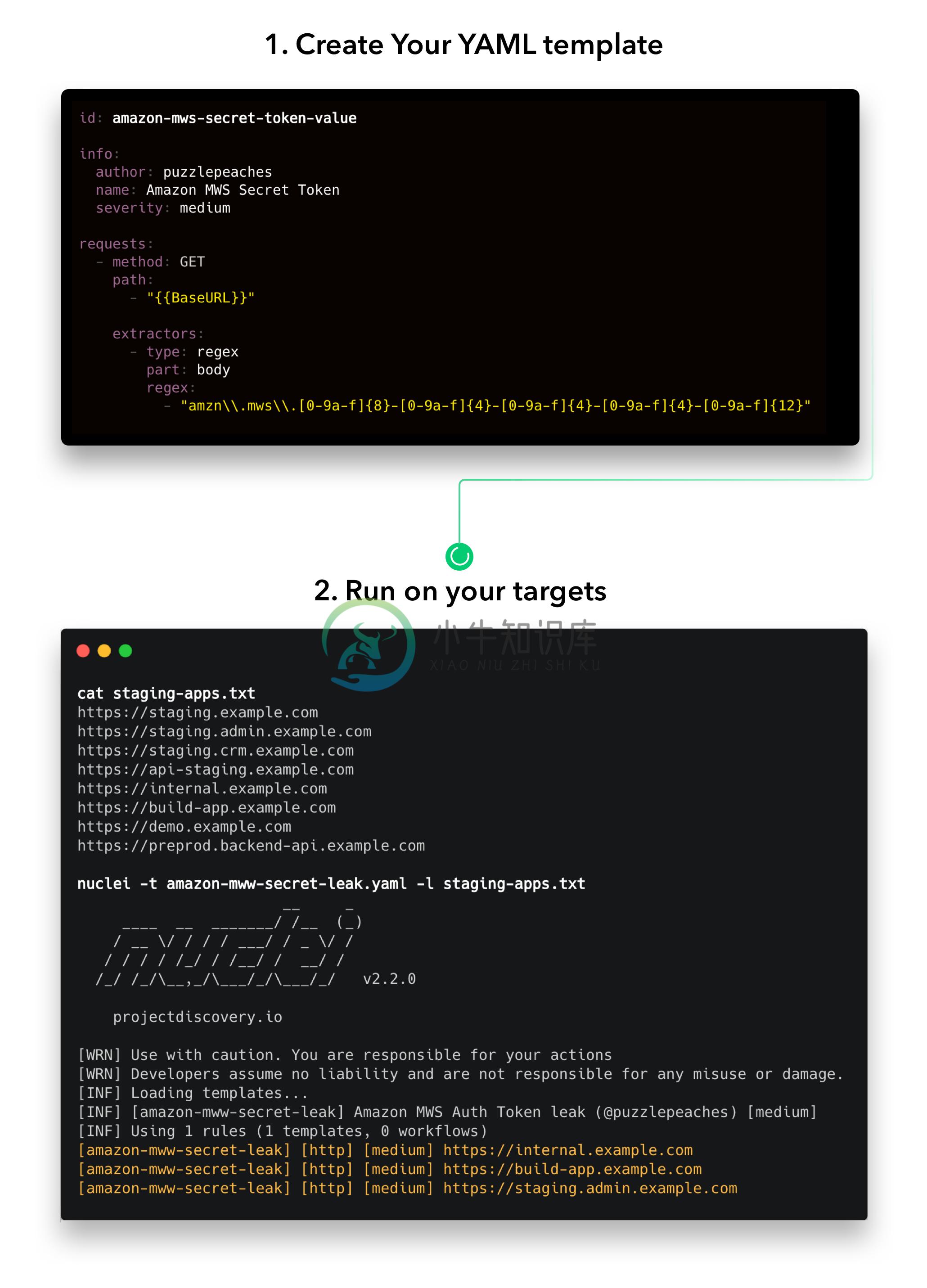

Nuclei 是一个基于 YAML 语法模板的定制化快速漏洞扫描器。使用零误报的定制模板向目标发送请求,同时可以对大量主机进行快速扫描。

Nuclei 提供 TCP、DNS、HTTP、FILE 等各类协议的扫描,通过强大且灵活的模板,可以使用 Nuclei 模拟各种安全检查。

模板仓库包含超过 200 安全研究员和工程师提供的模板。

工作流程

-

Make 命令 make PROGRAM=application/baremetal/helloworld SOC=gd32vf103 BOARD=gd32vf103c_longan_nano all 1. 根目录Makefile # 默认代码编译路径 PROGRAM :=baremetal/helloworld # help信息 .PHONY: __help __help: @echo

-

一、漏洞介绍 Redis 默认情况下,会绑定在 0.0.0.0:6379,如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源 ip 访问等,这样将会将 Redis 服务暴露到公网上,如果在没有设置密码认证(一般为空)的情况下,会导致任意用户在可以访问目标服务器的情况下未授权访问 Redis 以及读取 Redis 的数据。攻击者在未授权访问 Redis 的情况下,利用 Redis 自身

-

nuclei其具备这强大功能与良好的生态,其包含的3622poc更是让笔者心动,故对其进行了一些研究,让nuclei可以集成到自己的扫描器中,以下抽离与nuclei相关的核心代码方便大家参考,如有问题可留言或私信我。不多哔哔,上代码。 package main import ( "fmt" "github.com/logrusorgru/aurora" "github.com/projec

-

一、操作步骤 下载地址 https://www.nucleisys.com/download.php 我的电脑是ubuntu20.04 下载Nuclei GNU Tool chain ubuntu x86-64版本 解压缩 tar jxvf nuclei_riscv_newlibc_prebuilt_linux64_2022.08.tar.bz2 然后要设置一下环境变量才能在任何路径下使用该应用/

-

漏洞扫描器是一种能够自动在计算机、信息系统、网络及应用软件中寻找和发现安全弱点的程序。它通过网络对目标系统进行探测,向目标系统发生数据,并将反馈数据与自带的漏洞特征库进行匹配,进而列举目标系统上存在的安全漏洞。漏洞扫描是保证系统和网络安全必不可少的手段,面对互联网入侵,如果用户能够根据具体的应用环境,尽可能早的通过网络扫描来发现安全漏洞,并及时采取适当的处理措施进行修补,就可以有效地阻止入侵事件的

-

扫描有漏洞的车辆 为了找到有漏洞的车辆,你只需要在IP地址21.0.0.0/8 和 25.0.0.0/8 上扫描Sprint设备的端口6667。任何有响应的设备就是有漏洞的Uconect系统(或一个IRC服务器)。为了确定这一点,你可以尝试Telnet登陆这台设备并查找错误字符串“Unknown command”。 图-扫描设置 如果你想的话,接下来你可以与D-Bus服务交互,从而执行上述的任何操

-

是否有一个推荐的库来修复与org.apache.commons.beanutils.populate(bean,ParamMap)相关的Bean操纵漏洞?我试图编写一些自定义方法来验证参数映射,但这并没有解决问题。 问候桑杰

-

大家好,我的程序员们。 我有一些代码,spring工具套件编辑器的反应也不一样,也许你们一些聪明人知道为什么。 有人能告诉我为什么这是不可能的吗: 但这是!? 第一行代码给了我一个警告“Resource leak:unassigned closeable value is never close”,正如您所看到的,我在try/catch中使用了一个finally,如果对象不为空,它应该总是关闭对象

-

选了个课题:大概是开发一个web系统,系统功能是使用分布式爬虫(这里需要用Hadoop)去爬取主机信息,包括开放的端口、存在的漏洞有哪些,什么xss呀,sql注入什么的,再添加一些用户管理扫描出来的漏洞,并且将漏洞信息可视化出来,需要用Java实现,分布式爬虫可以使用nutch框架。 问题是:完全没思路,web系统开发出来没问题,但是怎么结合nutch框架去实现爬虫,又怎么结合上Hadoop,以及

-

讲师:gh0stkey 整理:飞龙 协议:CC BY-NC-SA 4.0 任意密码找回 这是补天平台上的一个案例: http://www.118114.cn/reg.jsp 首先注册一个账号,然后找回。 我们收到的验证码是六位数。如果网站没有设置频率限制,或者最大尝试次数限制的话,那我们自然就会想到可以爆破它。 然后抓提交手机验证码的封包,我们可以看到没有任何图片验证码: 发送到 Burp 的 I

-

下面是我对一个就地快速排序算法的实现,这是从这段视频改编的: 似乎有几种扫描步骤的实现,其中数组(或数组的当前部分)被分成3个段:低于枢轴的元素、枢轴和大于枢轴的元素。我从左边扫描大于或等于枢轴的元素,从右边扫描小于或等于枢轴的元素。一旦找到每一个,就进行交换,循环继续,直到左标记等于或大于右标记。然而,在此图之后还有另一种方法,在许多情况下会导致更少的分区步骤。有人能验证一下对于quicksor

-

Checkmarx扫描仪扫描“反射XSS所有客户端”。如何在JavaRESTAPI中解决这个问题? 本地运行了REST API服务的扫描。