hexinject是一个16进制的原始数据包注入和嗅探工具,它能够容易的与其它工具一起配合使用,为网络原始数据包的访问提供一个强大的命令行框架。它会自动地设置正确的校验和(IP, TCP, UDP, ICMP)。

-

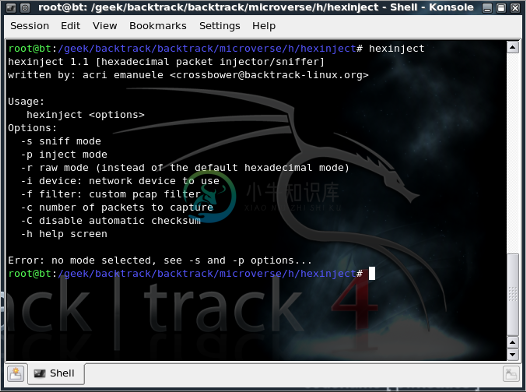

网络数据嗅探工具HexInject 网络数据嗅探是渗透测试工作的重要组成部分。通过嗅探,渗透人员可以了解足够多的内容。极端情况下,只要通过嗅探,就可以完成整个任务,如嗅探到支持网络登录的管理员帐号和密码。 为了实现这个功能,Kali Linux中的很多软件都提供这种功能,最知名的就是Wireshark,唯一缺点就是只能运行在图形界面中。如果在终端中,用户可以使用HexInject工具。 该工具不仅

-

问题内容: 使用Python嗅探网络数据包的最佳方法是什么? 我从几个地方听说,最好的模块是一个名为Scapy的模块,不幸的是,它使python.exe在我的系统上崩溃。我认为这只是我的安装方式的问题,除了许多其他人告诉我,它在Windows上不能很好地工作。(如果有人感兴趣,我正在运行WindowsVista,这可能会影响某些事情)。 有谁知道更好的解决方案? UPD: 阅读了告诉我要安装PyP

-

Cooja中的错误 我正在使用Contiki ng和示例udp服务器和udp客户端。我想做几件事:1-我希望客户端节点嗅探数据包,然后一旦嗅探到数据包,就向服务器发送数据包。我成功地做到了这一点,但有一些事情我不明白:a-当我在udp客户端中启动嗅探时,通过向代码中添加以下位: 这似乎只捕获udp客户端应用程序级别的数据包,当我增加QUEUEBUF\u CONF\u NUM以允许服务器接收这些数据

-

9.1 无线网络嗅探工具Kismet 如果要进行无线网络渗透测试,则必须先扫描所有有效的无线接入点。刚好在Kali Linux中,提供了一款嗅探无线网络工具Kismet。使用该工具可以测量周围的无线信号,并查看所有可用的无线接入点。本节将介绍使用Kismet工具嗅探无线网络。 (1)启动Kismet工具。执行命令如下所示: [email protected]:~# kismet 执行以上命令后,

-

上一节(《4.1 SNIFFER(嗅探器)之数据捕获(上)》)中, 我们讲解了通过Raw Socket的方式来编写Sniffer的基本方法。 本节我们继续来编写Sniffer,只不过使用现成的库,可以大大 缩短我们的工作时间和编程难度,和上一篇文章对比就知道了。 4.1.6 使用Pypcap编写Sniffer 如果在你的电脑上找不到pypcap模块,需要手动进行安装一下。在Kali中使用下面的命令

-

网络嗅探,是监听流经本机网卡数据包的一种技术,嗅探器就是利用这种技术进行数据捕获和分析的软件。 编写嗅探器,捕获数据是前置功能,数据分析要建立在捕获的基础上。本节就数据捕获的基本原理和编程实现做详细的阐述。 4.1.1 以太网网卡的工作模式 以太网网卡是我们日常生活中见得最多的网卡,我们的电脑通过网线或者wifi接入网络,使用的都是以太网网卡。 图2 常用的以太网卡支持以下工作模式:广播模式、多播

-

7.2. 密码嗅探 尽管攻击者通过嗅探(察看)你的用户和应用间的网络通信并不专门用于访问控制,但要意识到数据暴露变得越来越重要,特别是对于验证信息。 使用SSL可以有效地防止HTTP请求和回应不被暴露。对任何使用https方案的资源的请求可以防止密码嗅探。最好的方法是一直使用SSL来发送验证信息,同时你可能还想用SSL来传送所有的包含会话标识的请求以防止会话劫持。 为防止用户验证信息不致暴露,在表

-

问题内容: 我需要在Linux中编写一个数据包嗅探器,以检测发送的HTTPS数据包并保存请求中的url。我在security- freak中 找到了用于此的代码并运行了它。此代码运行,并且仅嗅探接收到的数据包,但我需要在嗅探器中获取发送的数据包。如何获得此代码中发送的数据包? 我不能使用任何类似libcap的库(禁止使用)。代码是:sniffer.c 问题答案: 您应该使用ETH_P_ALL而不是

-

问题内容: 我正在尝试使用scapy嗅探出站的HTTP数据包,在其中添加一些新的HTTP标头,然后将其发送出去。这里的目的是仅插入新的报头,同时保持数据包完好无损。如果需要,最大应进行任何校验和重新计算。 已经解决了关于SO的几乎所有问题,但并未完全找到解决方案。 以下是我所做的。 问题在于上面的代码将插入一个新的原始有效负载部分,而不是添加一个普通的标头。已经有双换行符\ r \ n \ r \