XssAPP 是一个专业的 XSS 渗透测试平台。

平台简介

用户在浏览网站、使用即时通讯软件、甚至在阅读电子邮件时,通常会点击其中的链接。攻击者通过在链接中插入恶意代码,就能够盗取用户信息。攻击者通常会用十六进制(或其他编码方式)将链接编码,以免用户怀疑它的合法性。网站在接收到包含恶意代码的请求之后会产成一个包含恶意代码的页面,而这个页面看起来就像是那个网站应当生成的合法页面一样。许多流行的留言本和论坛程序允许用户发表包含HTML和javascript的帖子。假设用户甲发表了一篇包含恶意脚本的帖子,那么用户乙在浏览这篇帖子时,恶意脚本就会执行,盗取用户乙的session信息。有关攻击方法的详细情况将在下面阐述。

项目源代码引导说明

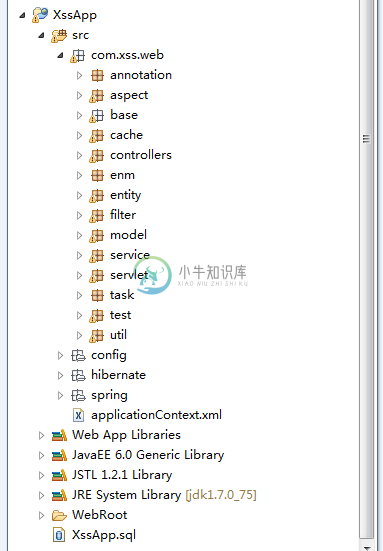

1) 源代码结构截图

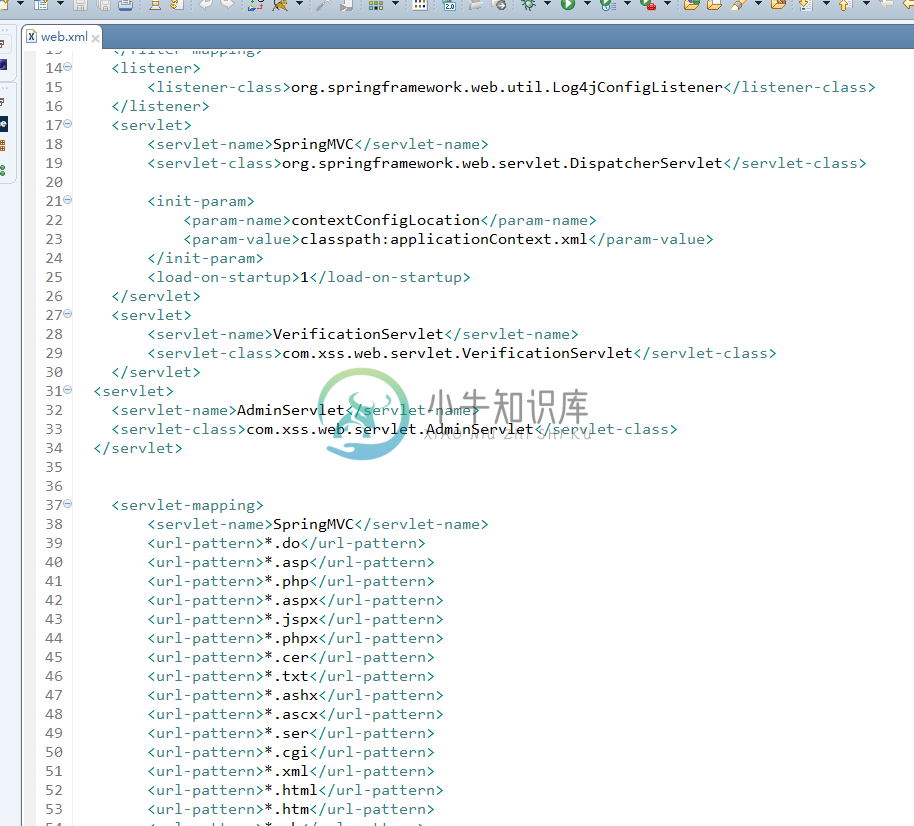

2) Spring mvc配置

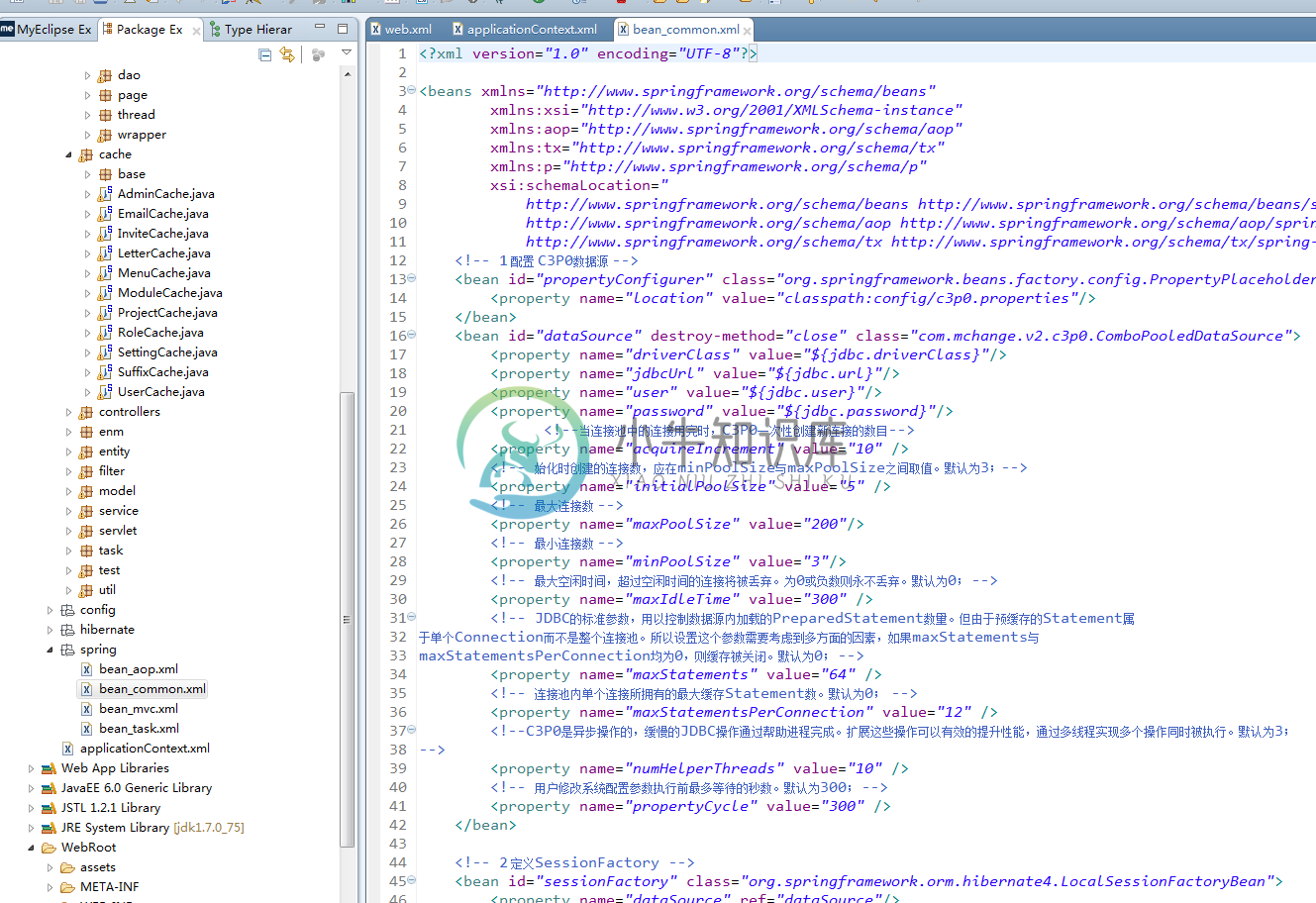

3) 数据源配置

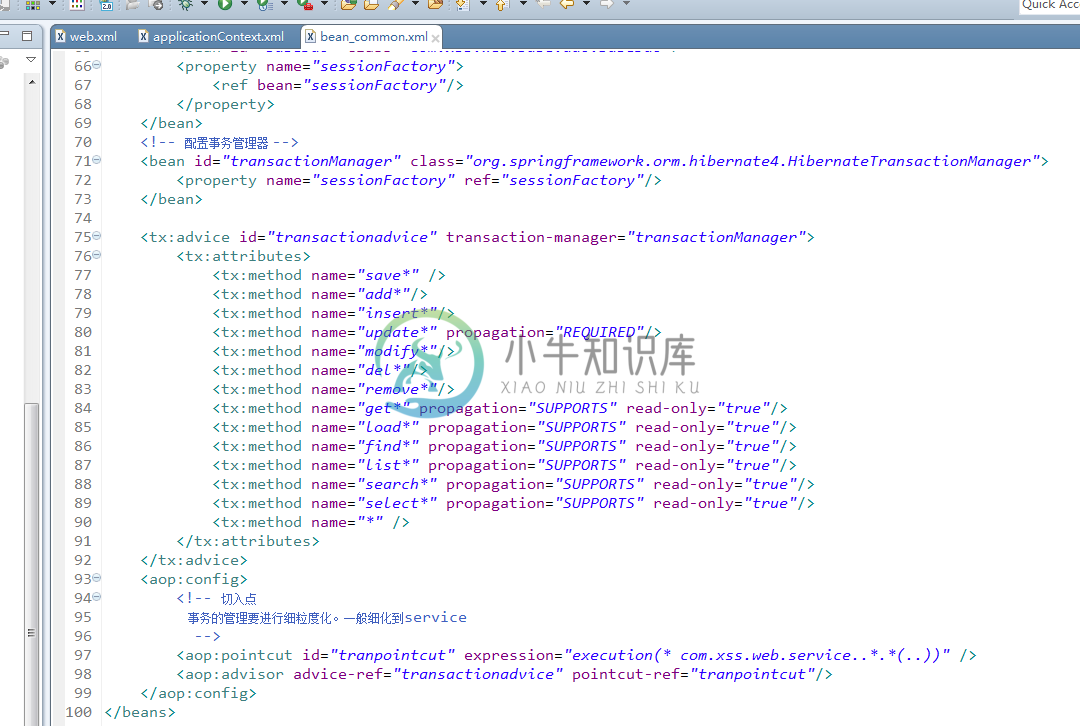

4) 事物管理

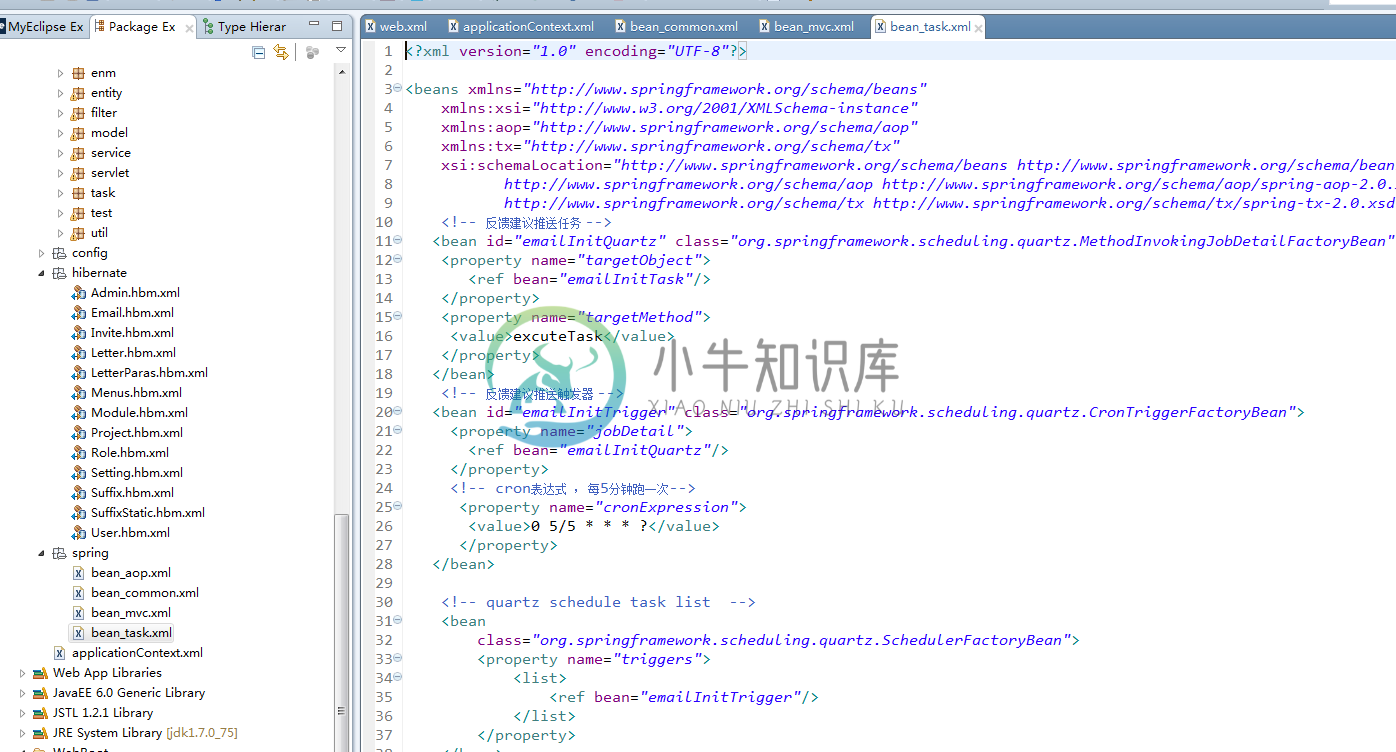

5) Quartz定时器配置

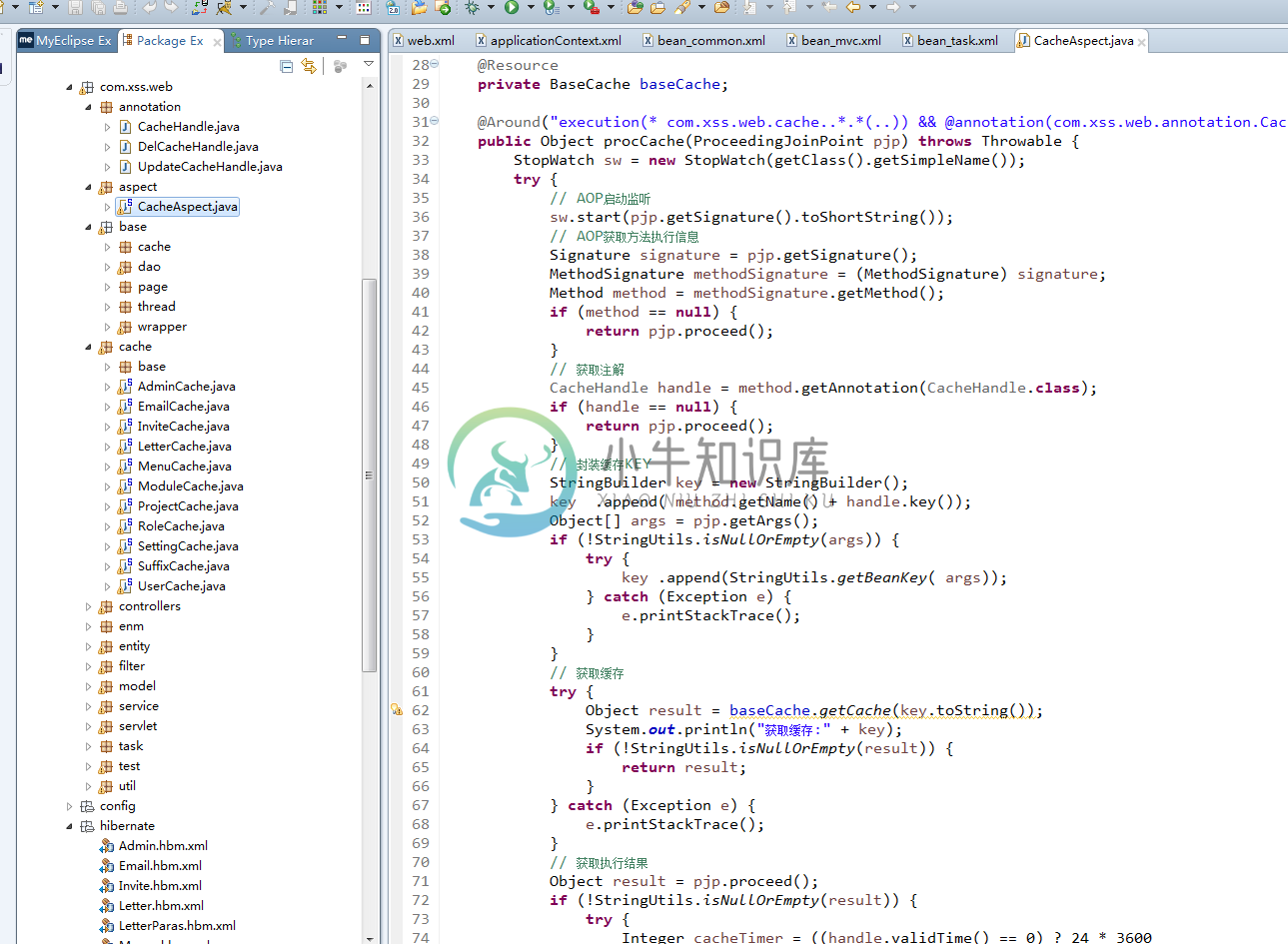

6) AOP缓存实现

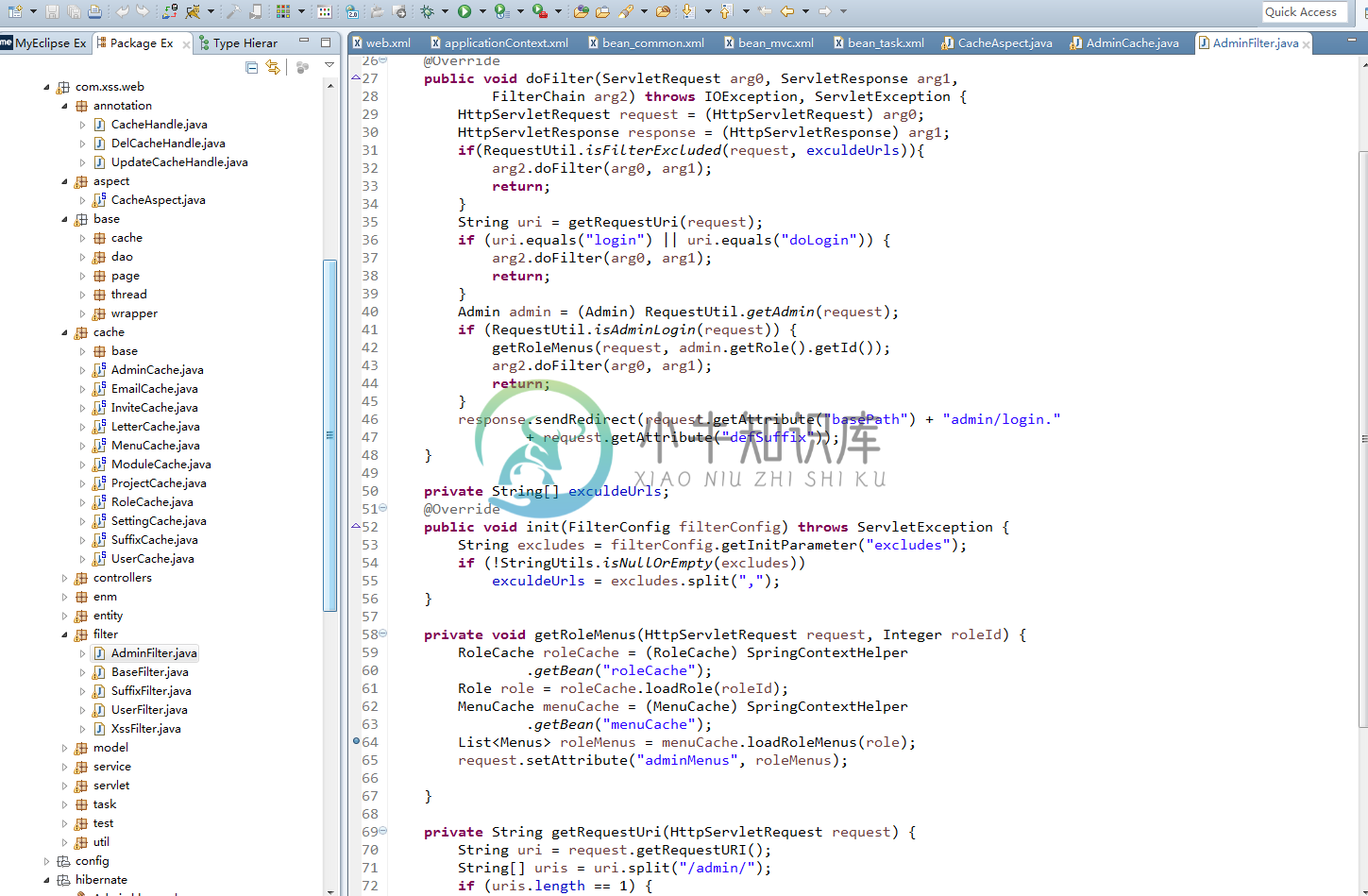

7) 后台权限拦截

源代码类说明

4.1.1.1 com.xss.web.util工具类集合

com.xss.web.util包

CommonUtils 公共util操作方法封装工具

Constants 系统枚举或常量存放点

DateUtils 日期操作工具

EmailSenderUtil 邮件发送工具

EncryptionUtil 密码加密工具

FileUtils 文件读写工具

HibernateConfigurationUtil hibernate常用操作工具

HqlUtil hql语句转换工具

HTMLSpirit html操作工具

HttpUtil http请求工具

IPager 分页工具,接口

JsonUtil json测试工具

JSONWriter json转化工具

JUUIDUtil uuid生成工具

MsgEntity 系统消息容器

PropresUtil 对象操作工具

ReqJsonUtil 基于Gson的json操作工具

RequestUtil 请求转化工具

SpringContextHelper spring对象池获取工具

StringUtils 字符串操作工具

UploadUtil 文件上传工具

VerificationCodeUtil 验证码生成工具

4.1.1.2 com.xss.web.annotation 注解合集

CacheHandle 添加缓存注解

DelCacheHandle 删除缓存注解

UpdateCacheHandle 更新缓存注解,暂未使用

4.1.1.3 com.xss.web.aspect aop层

CacheAspect 基于AOP的缓存实现类

4.1.1.4 com.xss.web.base基础公用层

com.xss.web.base.cache 基础缓存实现

com.xss.web.base.dao hibernate持久层

com.xss.web.base.page 分页对象实现

com.xss.web.base.thread系统公用线程池

com.xss.web.base.wrapper xss跨站脚本防御容器

4.1.1.5 com.xss.web.cache 缓存层

com.xss.web.cache.base 基础缓存

AdminCache 后台用户类

EmailCache 发信邮箱操作类

InviteCache 邀请码操作类

LetterCache 信封管理类

MenuCache 后台菜单类

ModuleCache 模板类

ProjectCache 项目类

RoleCache 后台角色类

SettingCache 网站设置类

SuffixCache 网站后缀操作类

UserCache 用户类

4.1.1.6 com.xss.web.controllers controller层

com.xss.web.controllers.base公用controller父类

AdminController 后台管理操作类

Controller 前台首页与周边功能类

Scontroller 收信类

UserController 前台会员操作类

4.1.1.7 com.xss.web.entity 工具对象与系统对象类

HqlEntity hql对象

HttpEntity http对象

MsgEntity 系统消息机制容器

PropresEntity 反射常用对象

Record map封装容器

SimpleConcurrentMap map封装缓存容器

ThisWhere hql where条件对象

Where hql where条件对象

4.1.1.8 com.xss.web.filter 过滤器层

AdminFilter 后台管理过滤器,包含权限拦截,菜单加载等

BaseFilter 基础信息过滤器,包含项目基础地址加载

SuffixFilter 后缀过滤器,实现系统可控设置后缀或伪静态

UserFilter 用户过滤器,用户身份拦截

XssFilter 预防xss跨站脚本攻击对本系统造成的隐患

4.1.1.9 com.xss.web.model 系统实体对象 (hibernate生成)

略

4.1.1.10 com.xss.web.service service层

略

4.1.1.11 com.xss.web.task 定时器

EmailInitTask 发信邮箱状态激活定时器

-

只要应用程序获取不受信任的数据并将其发送到客户端(浏览器)而未经验证,就会发生跨站点脚本(XSS)。这允许攻击者在受害者的浏览器中执行恶意脚本,这可能导致用户会话劫持,破坏网站或将用户重定向到恶意站点。 下面我们借助一个简单图表了解这个漏洞的威胁代理,攻击向量,安全弱点,技术影响和业务影响。 威胁代理 - 内部/外部用户或管理员发送给系统的不受信任的数据。 攻击者的方法 - 发送不受信任的数据/基

-

类别 存储型 XSS 攻击 反射型 XSS 攻击 基于 DOM 的 XSS 攻击

-

Summary DOM-based Cross-Site Scripting is the de-facto name for XSS bugs which are the result of active browser-side content on a page, typically JavaScript, obtaining user input and then doing someth

-

Summary Stored Cross-site Scripting (XSS) is the most dangerous type of Cross Site Scripting. Web applications that allow users to store data are potentially exposed to this type of attack. This chapt

-

Summary Reflected Cross-site Scripting (XSS) occur when an attacker injects browser executable code within a single HTTP response. The injected attack is not stored within the application itself; it i

-

现在的网站包含大量的动态内容以提高用户体验,比过去要复杂得多。所谓动态内容,就是根据用户环境和需要,Web应用程序能够输出相应的内容。动态站点会受到一种名为“跨站脚本攻击”(Cross Site Scripting, 安全专家们通常将其缩写成 XSS)的威胁,而静态站点则完全不受其影响。 攻击者通常会在有漏洞的程序中插入JavaScript、VBScript、 ActiveX或Flash以欺骗用户

-

2.4. 跨站脚本攻击 跨站脚本攻击是众所周知的攻击方式之一。所有平台上的Web应用都深受其扰,PHP应用也不例外。 所有有输入的应用都面临着风险。Webmail,论坛,留言本,甚至是Blog。事实上,大多数Web应用提供输入是出于更吸引人气的目的,但同时这也会把自己置于危险之中。如果输入没有正确地进行过滤和转义,跨站脚本漏洞就产生了。 以一个允许在每个页面上录入评论的应用为例,它使用了下面的表单

-

描述 跨站脚本,或者 XSS,涉及到站定包含非预期的 JavaScript 脚本代码,它随后传给用于,用户在浏览器中执行了该代码。它的一个无害示例为: alert('XSS'); 这会调用 JavaScript 函数alert,并创建一个简单的弹出窗口,带有文本XSS。现在,在这本书的前一个版本中,我推荐你在报告中使用这个例子。但是,一个非常成功的黑客告诉我这是个糟糕的例子,因为漏洞的接收者通常